AGIR – LES SAVOIR-FAIRE

Le nombre de représente le niveau de complexité de chaque savoir-faire. Plus il y en a, plus sa mise en pratique te demandera du temps et de l’énergie !

L’organisation et le nom des menus décrits dans les savoir-faire correspondent à ceux d’un téléphone fonctionnant sous Android 9 (Pie). Ceux de ton appareil pourraient être légèrement différents. Mais pas de panique : la logique sera la même et tu ne devrais pas rencontrer de difficulté pour t’y retrouver. En cas de problème, effectue une recherche dans le menu des Paramètres en appuyant sur la loupe située tout en haut à droite :

Bloquer la publicité

La publicité pose de nombreux problèmes : pollution et ralentissement de nos navigations, augmentation de la consommation d’énergie, diffusion de stéréotypes, encouragement de la surconsommation… Heureusement, il est plutôt simple de s’en débarrasser sur son téléphone !

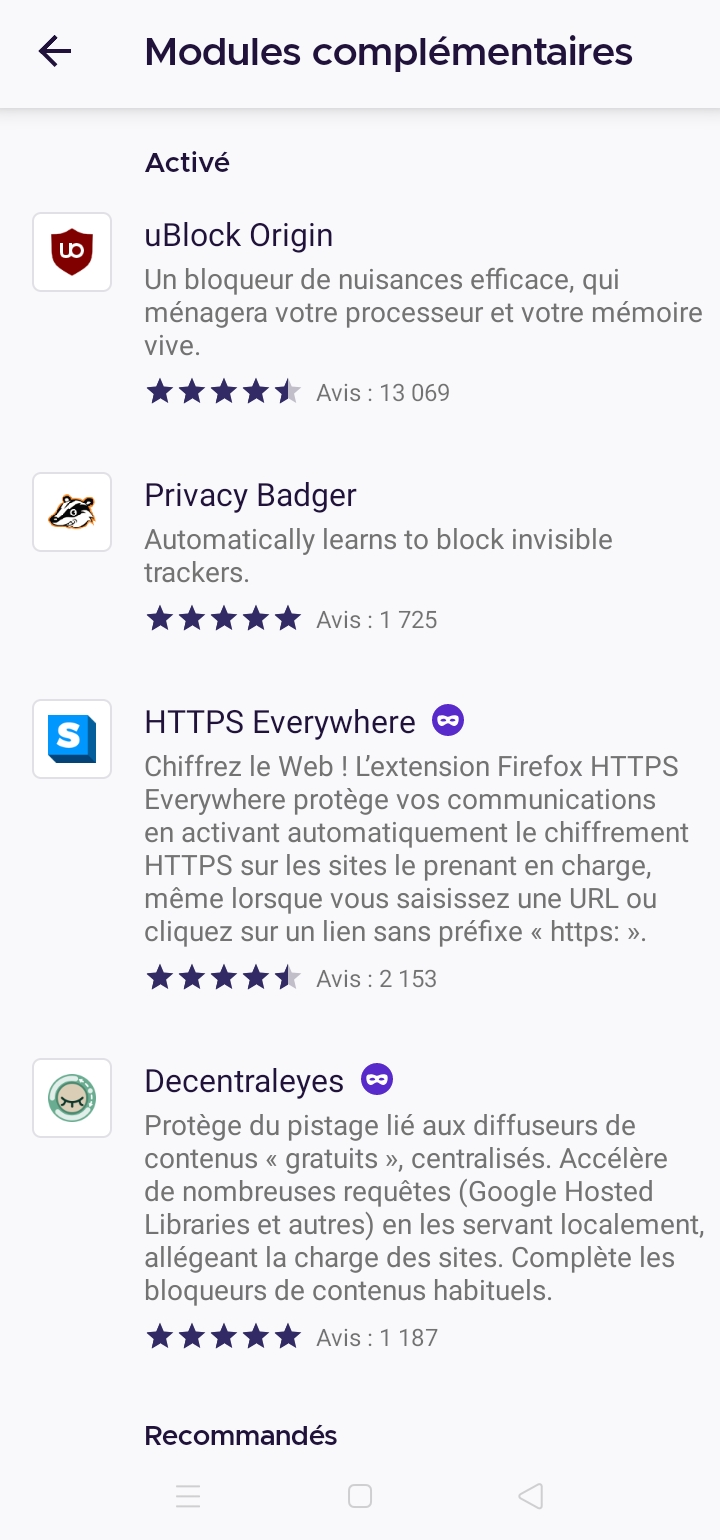

Installer un bloqueur de pub

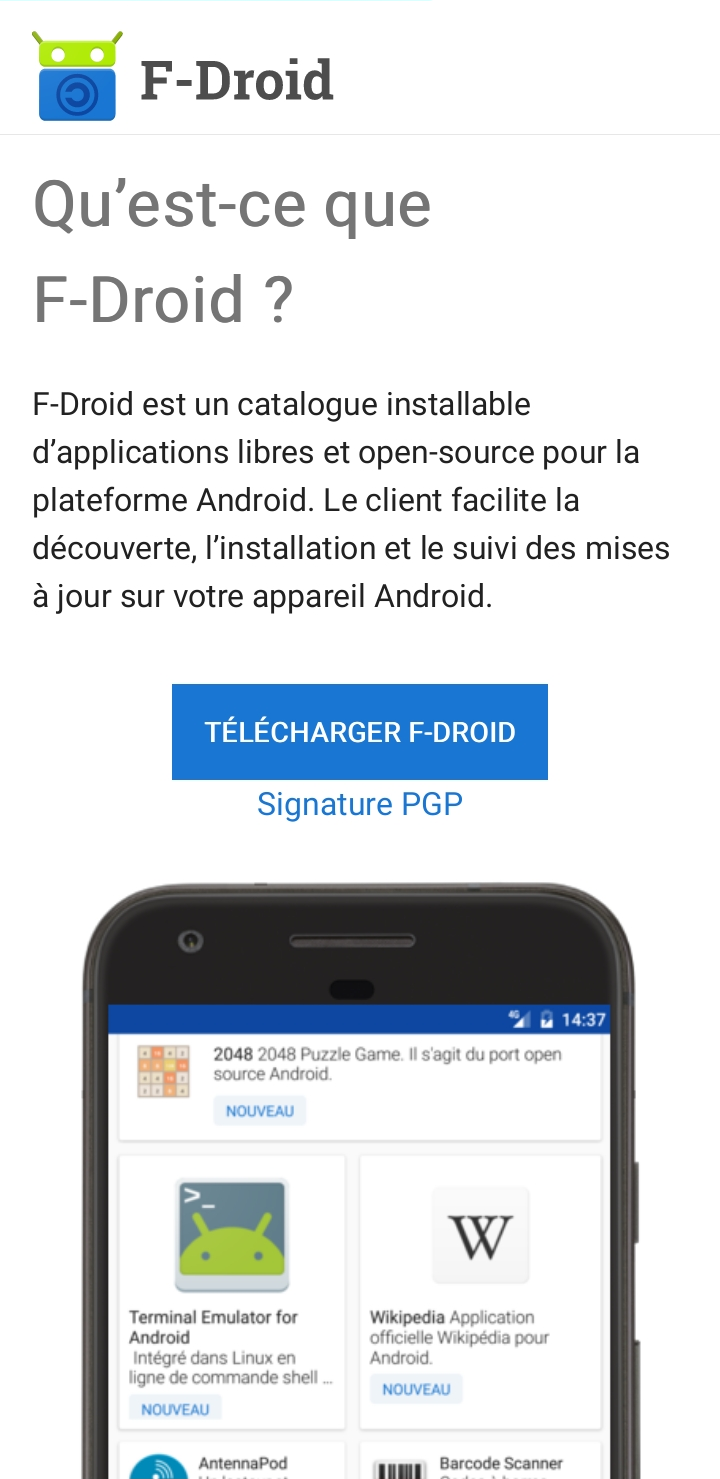

Pour cela, je te recommande d’ajouter l’extension uBlock Origin à ton navigateur web, et d’installer les applications Blokada et/ou AdAway (si tu utilises le magasin d’applications F-Droid).

Une fois l’une de ces applications installée, il ne te restera plus qu’à la lancer et à activer sa protection (tu verras, c’est très simple). Et pour en savoir plus ou aller plus loin, par exemple pour aussi bloquer la publicité sur ton ordinateur, je te recommande de visiter le site bloquelapub.net

Changer de magasin d’applications

Pour trouver et installer des applications sur leur téléphone, beaucoup de personnes utilisent le magasin d’applications proposé par Google, le Google Play Store. Mais ce n’est pas la seule solution !

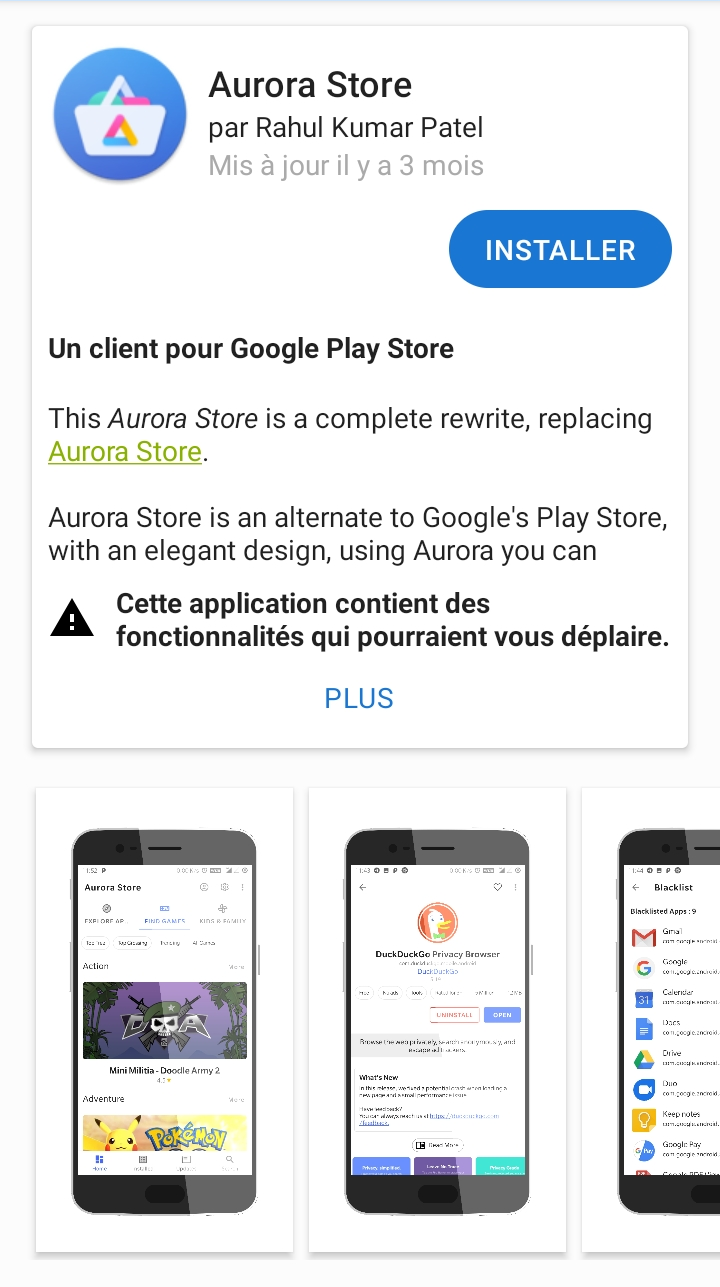

Installer un autre magasin

Pour s’affranchir de cette entreprise prédatrice et reprendre le contrôle de tes données, il existe des magasins plus éthiques, libres et gratuits, comme l’Aurora Store. Celui-ci permet de télécharger les mêmes applications que le Play Store, mais sans avoir besoin de compte Google et sans collecter tes données personnelles pour cela.

Mais le magasin à recommander tout particulièrement pour protéger tes données est F-Droid. Il ne propose que des applications gratuites, libres et plus respectueuses. Évidemment, tu n’y retrouveras donc pas toutes les applications des autres magasins ! Mais je parie que des alternatives à celle que tu recherches existent déjà et que tu en trouveras vite une qui te conviendra.

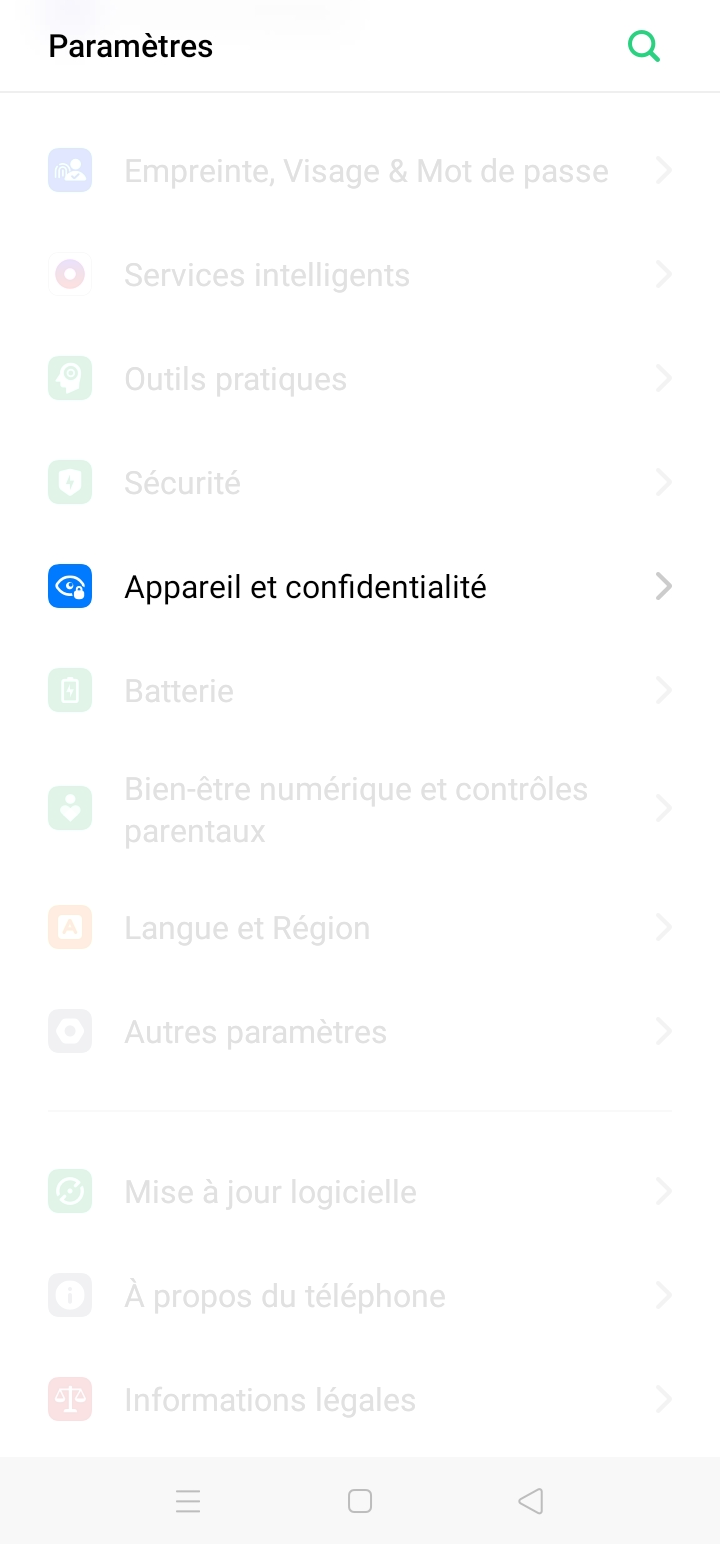

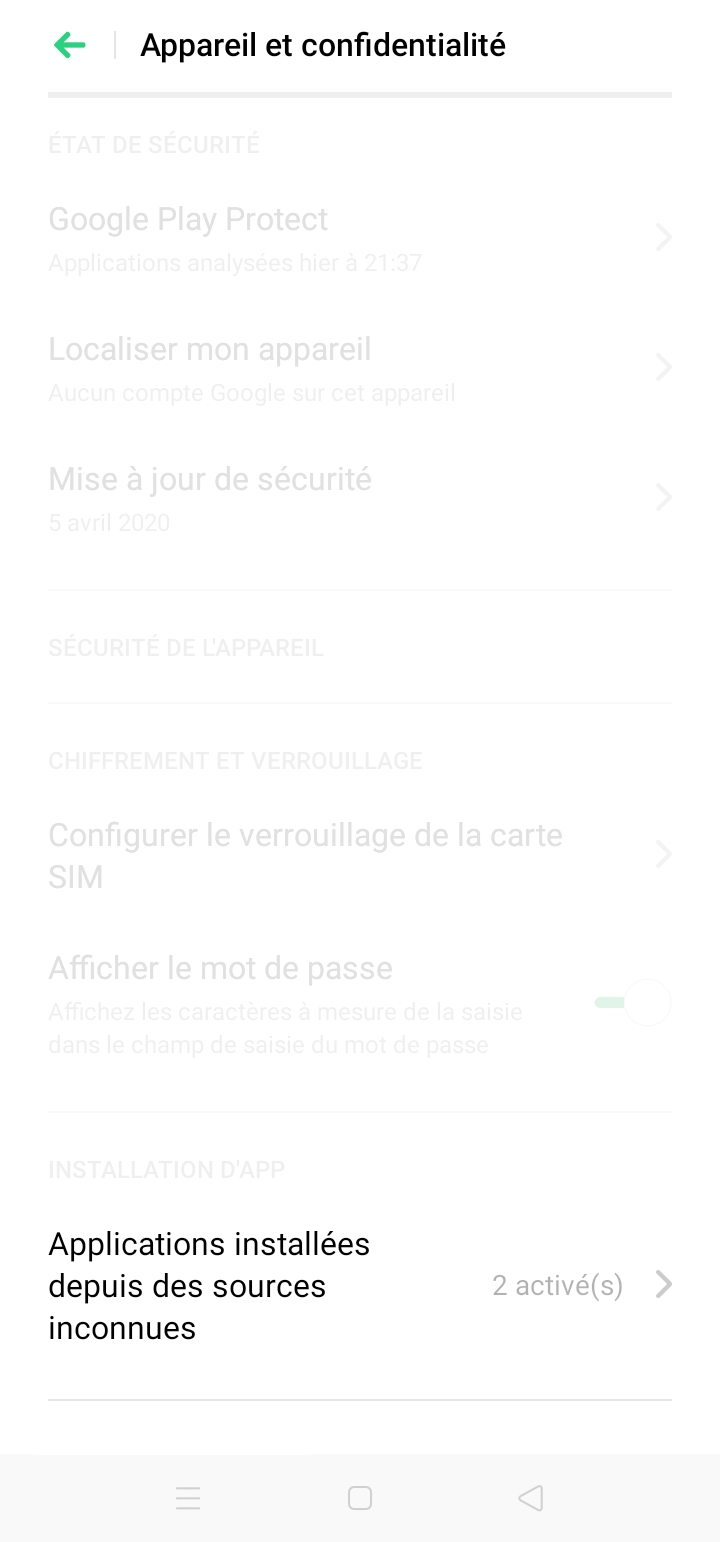

Pour utiliser ces magasins, tu dois les autoriser dans le menu permettant l’installation d’applications depuis des sources inconnues. Pour cela, rends-toi dans les paramètres de ton téléphone, puis dans le menu Sécurité ou Appareil et confidentialité (selon ta version d’Android).

Enfin, je te déconseille fortement d’installer des applications sans passer par un magasin dédié (avec un fichier .apk). Cette pratique est dangereuse et te fait courir le risque d’installer des applications modifiées par des personnes malveillantes.

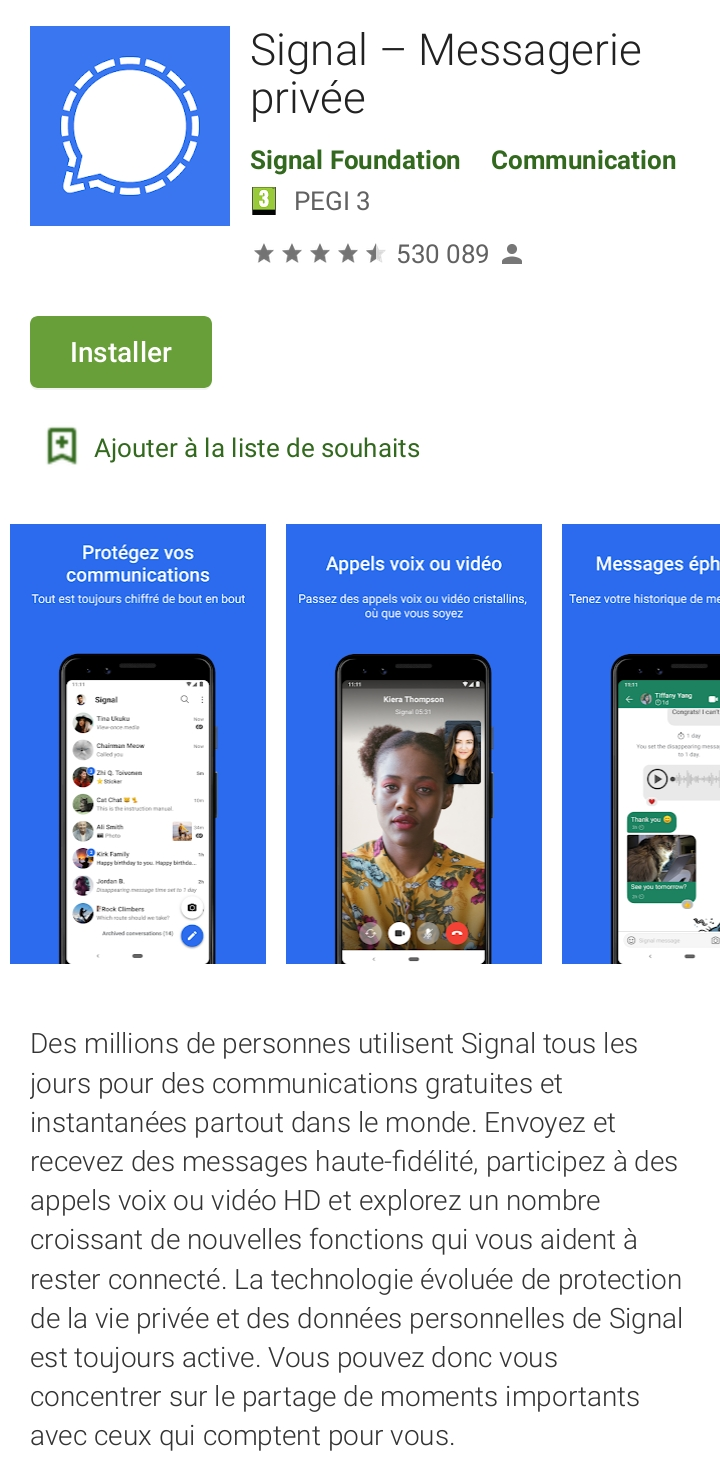

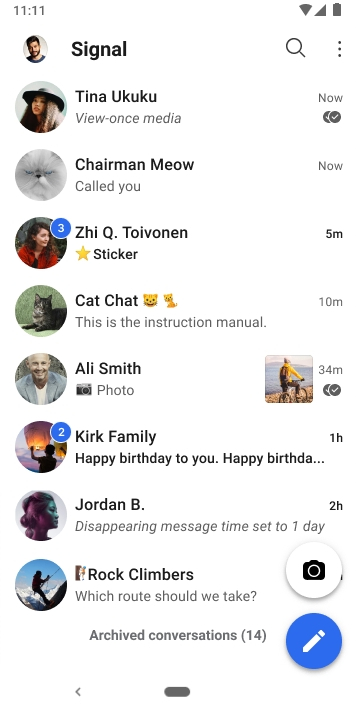

Protéger ses communications

Un moyen simple d’améliorer la confidentialité de ses communications est de choisir des applications proposant le chiffrement. Aujourd’hui la plus simple d’utilisation est Signal. Même si elle n’est pas parfaite, il s’agit d’un bon compromis entre sécurité et simplicité d’usage.

Installer Signal

Chiffrer ses communications, signifie que, grâce à un procédé mathématique, nos messages ne seront accessibles qu’aux personnes à qui ils sont réellement destinés. Sans forcément que nous en ayons conscience, ce procédé est mis en œuvre par de nombreux services que nous utilisons au quotidien, par exemple pour la navigation sur internet ou les paiements en ligne.

De nombreuses applications de communication proposent cette sécurité, mais… toutes ne sont pas dignes de confiance. Notamment, car leur modèle commercial est celui de l’exploitation et la vente de nos données. Par ailleurs, quand leur code n’est pas libre, elles sont encore moins fiables, car personne ne peut savoir comment elles fonctionnent vraiment.

Évidemment, pour que tes échanges soient protégés, il faudra que tes contacts utilisent aussi cette application. Pour en savoir plus, voici un guide pratique détaillant toutes les étapes, de l’installation à l’utilisation de l’application.

Et pour aller plus loin et tout savoir sur le chiffrement, je te recommande la lecture de cet article du site NextINpact.com !

Te protéger par delà les frontières !

L’Union européenne garantit la protection des données de ses citoyen·nes et ainsi que des personnes résidant sur leur territoire. Depuis son entrée en application en 2018, le Règlement général sur la protection des données (RGPD) permet aux citoyen·nes et résident·es de l’Union européenne de mieux contrôler les usages faits de leurs données. Voyons ensemble de quoi il s’agit !

Contrôler les usages de tes données

Il est possible de contacter les organisations privées ou publiques qui collectent, utilisent ou vendent nos données personnelles, et de leur demander des informations, corrections, suppressions ou copies de nos données.

Cela concerne les services ouverts pour des résidents européens ou ses citoyens dans d’autres pays.

Chaque pays l’Union européenne a son institution en charge de vérifier la bonne application de ces protections. Voici la liste par pays ici. Et pour les autres pays du monde, je te recommande cette carte détaillée.

En France, c’est la Commission nationale de l’informatique et des libertés (CNIL) se charge nous aider à faire valoir nos droits en la matière et nous propose des guides sur nos différents droits et propose des modèles de courriers pour les faire valoir facilement.

Imaginons : en cherchant ton nom et ton prénom sur un moteur de recherche, tu trouves une information personnelle dont tu ne souhaites pas la diffusion. La première étape pour la faire disparaître est d’écrire à l’adresse de contact indiquée sur le site en question.

Une fois ta demande envoyée, les personnes qui gèrent le site ont l’obligation de te répondre en moins de 30 jours. Bien souvent, cette seule prise de contact suffit à obtenir une réponse satisfaisante.

Déposer plainte

Si jamais cette info n’est pas supprimée après les 30 jours, tu peux envoyer une plainte à la CNIL qui pourra sanctionner le site en cas de faute. Malheureusement, la CNIL ne disposant que de peu de ressources (et donc de personnes pour traiter les messages, leur réponse peut mettre un certain temps. Si 30 jours se passent sans réponse de la CNIL tu peux alors porter plainte directement auprès de la police, de la gendarmerie ou du procureur de la République pour faire valoir tes droits.

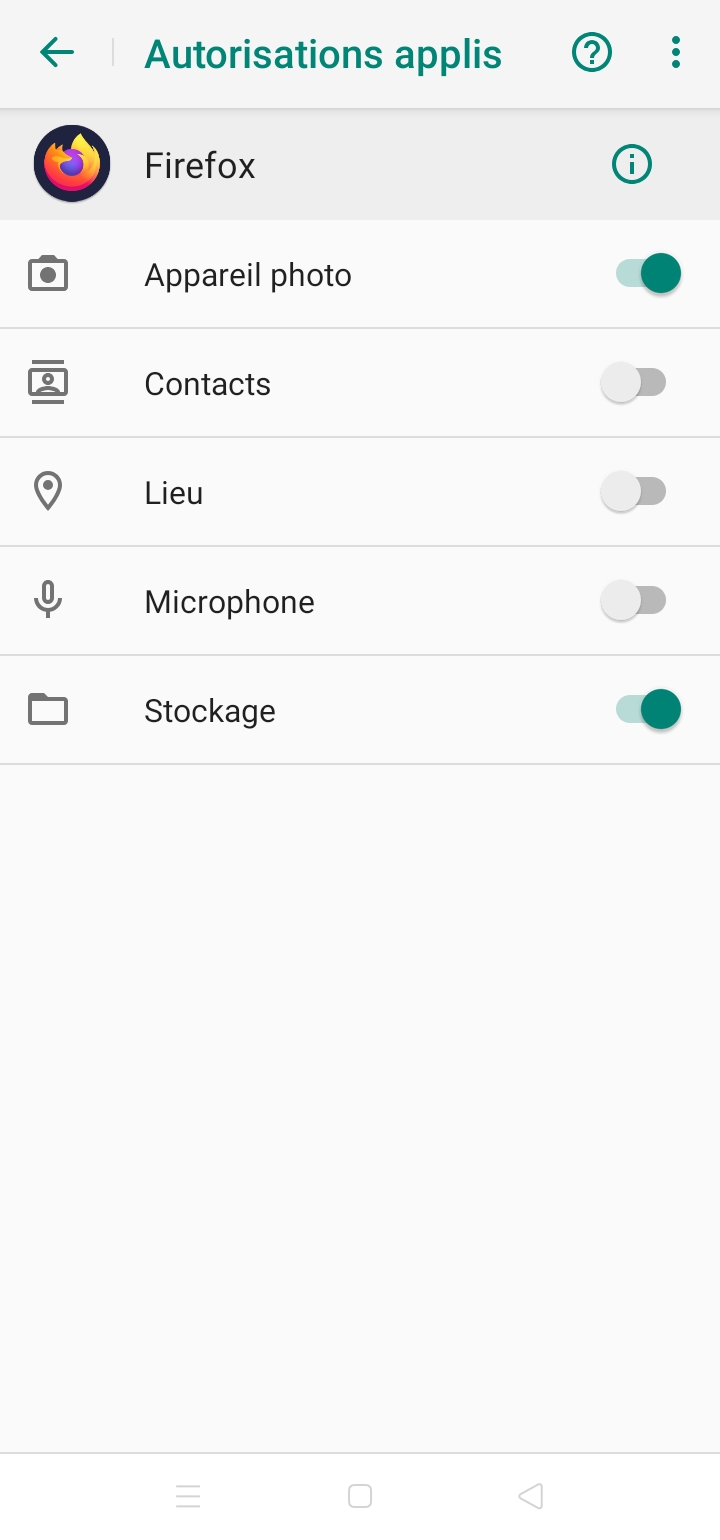

Configurer les autorisations accordées aux applications de son téléphone

Pour fonctionner, certaines applications demandent l’autorisation d’accéder à différentes informations et fonctionnalités de nos appareils. Par exemple, une application « appareil photo » demande l’accès à la caméra. Parfois, ces demandes d’accès n’ont rien à voir avec le fonctionnement de l’application et ne sont destinées qu’à collecter des données personnelles nous concernant. Par exemple un lecteur de musique qui demande à avoir accès à vos contacts et vos déplacements. Voyons ensemble comment les configurer pour mieux nous protéger !

Faire le ménage dans les autorisations

Lorsque tu utilises une application pour la première fois, elle doit te demander la permission avant d’accéder à tes données ou aux fonctionnalités de ton téléphone. Il peut par exemple s’agir de sa géolocalisation, du microphone, de l’appareil photo, de la liste de tes contacts… Des données et des fonctions potentiellement sensibles !

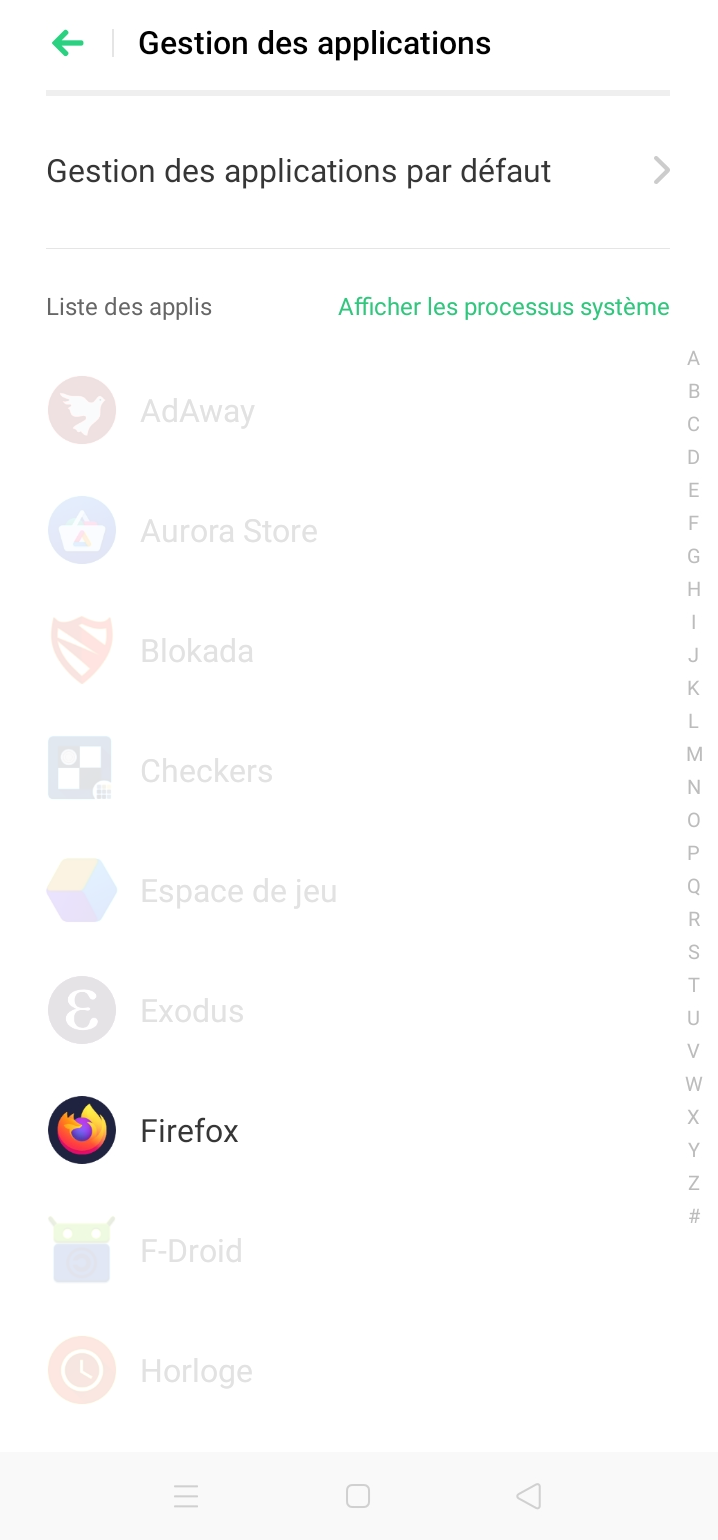

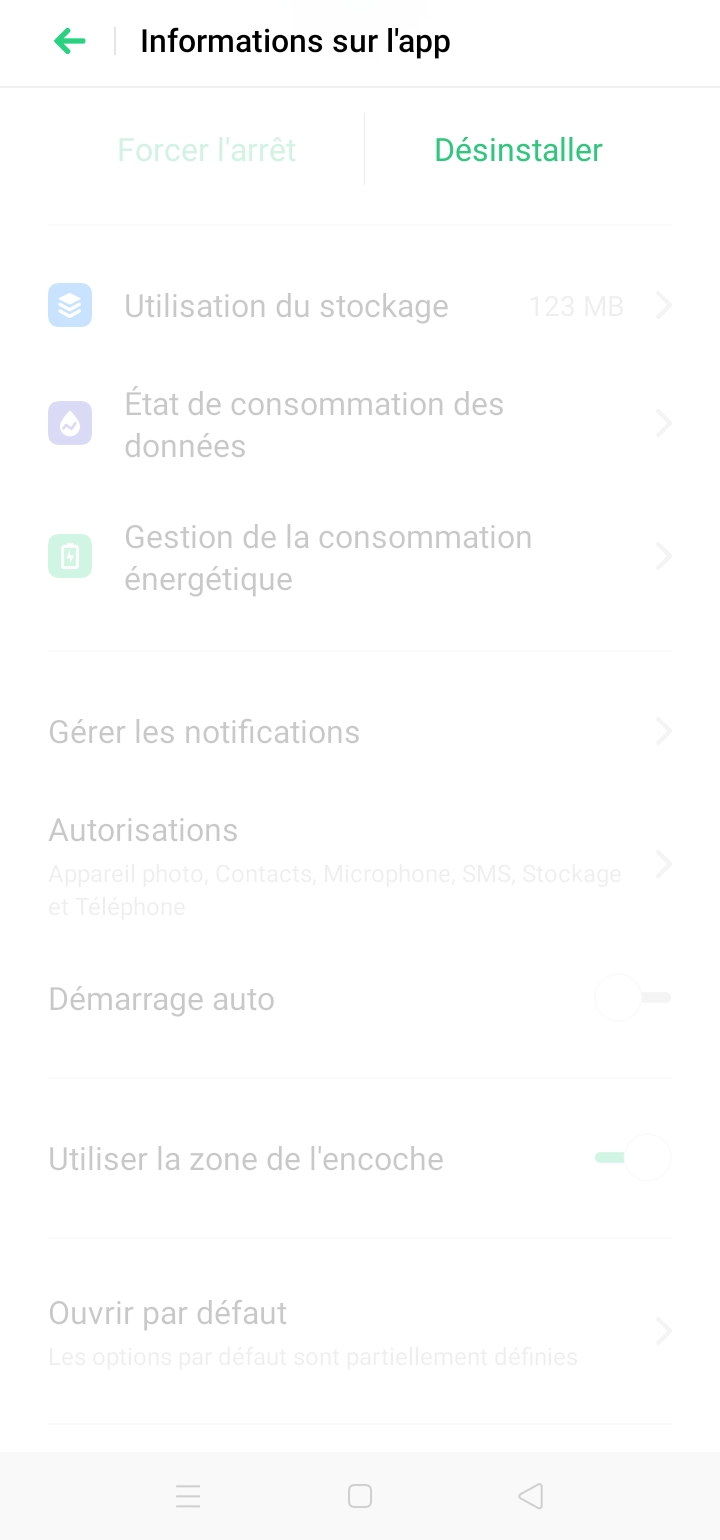

Avec le temps, il peut être difficile de te souvenir des autorisations que tu as ou non accordées à telle ou telle application. Pour les vérifier et les modifier, rends-toi dans les paramètres de ton téléphone, puis dans le menu dédié aux applications.

Tu pourras y voir la liste complète des applications installées sur ton appareil. En choisissant l’une d’elles, tu pourras alors accéder à la liste des autorisations que tu lui as accordées et en ajouter ou en retirer, simplement en appuyant dessus.

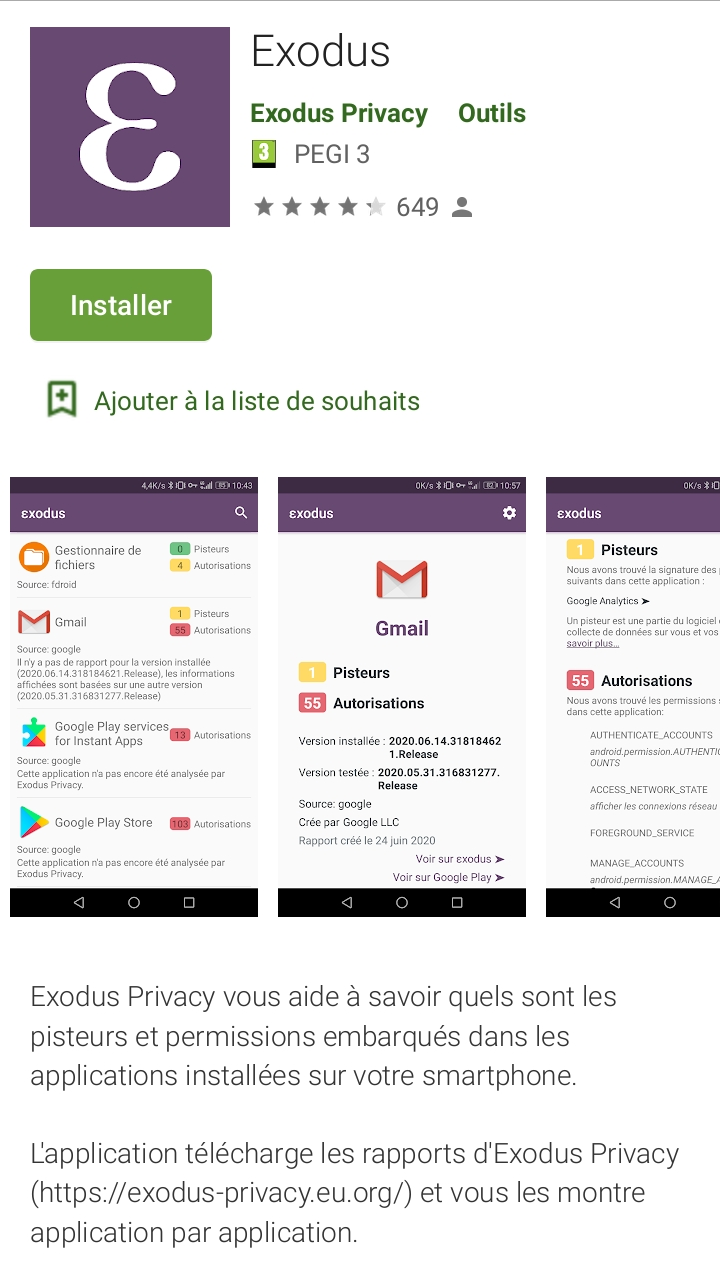

Obtenir des informations détaillées

Pour obtenir des informations encore plus détaillées sur les permissions accordées à chaque application et décider lesquelles tu souhaites ou non utiliser, une solution est d’installer l’application Exodus Privacy.

Cette application te permettra d’analyser les applications installées sur ton téléphone et t’indiquera pour chacune d’elles le nombre de pisteurs qu’elle intègre et les permissions qu’elle requiert pour fonctionner. Par exemple, pour le navigateur Web Firefox : 3 pisteurs et 34 autorisations au moment où j’écris ces lignes.

Désinstaller une application

Il existe plusieurs façons de désinstaller une application de ton téléphone. Voilà comment faire !

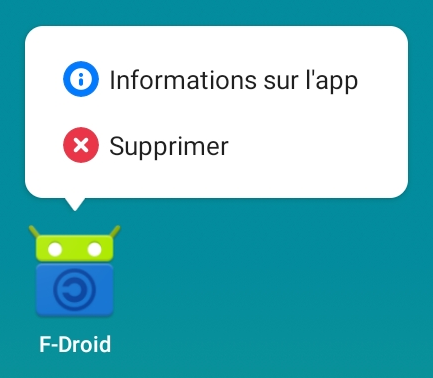

Depuis l’écran principal

La façon la plus simple de désinstaller une application est d’appuyer longuement sur son icône : une bulle apparaîtra, qui te proposera de la Supprimer. Certaines applications préinstallées ne peuvent pas être complètement désinstallées. C’est frustrant, mais dans ce cas, le mieux que tu puisses faire est de les désactiver pour ne plus les voir.

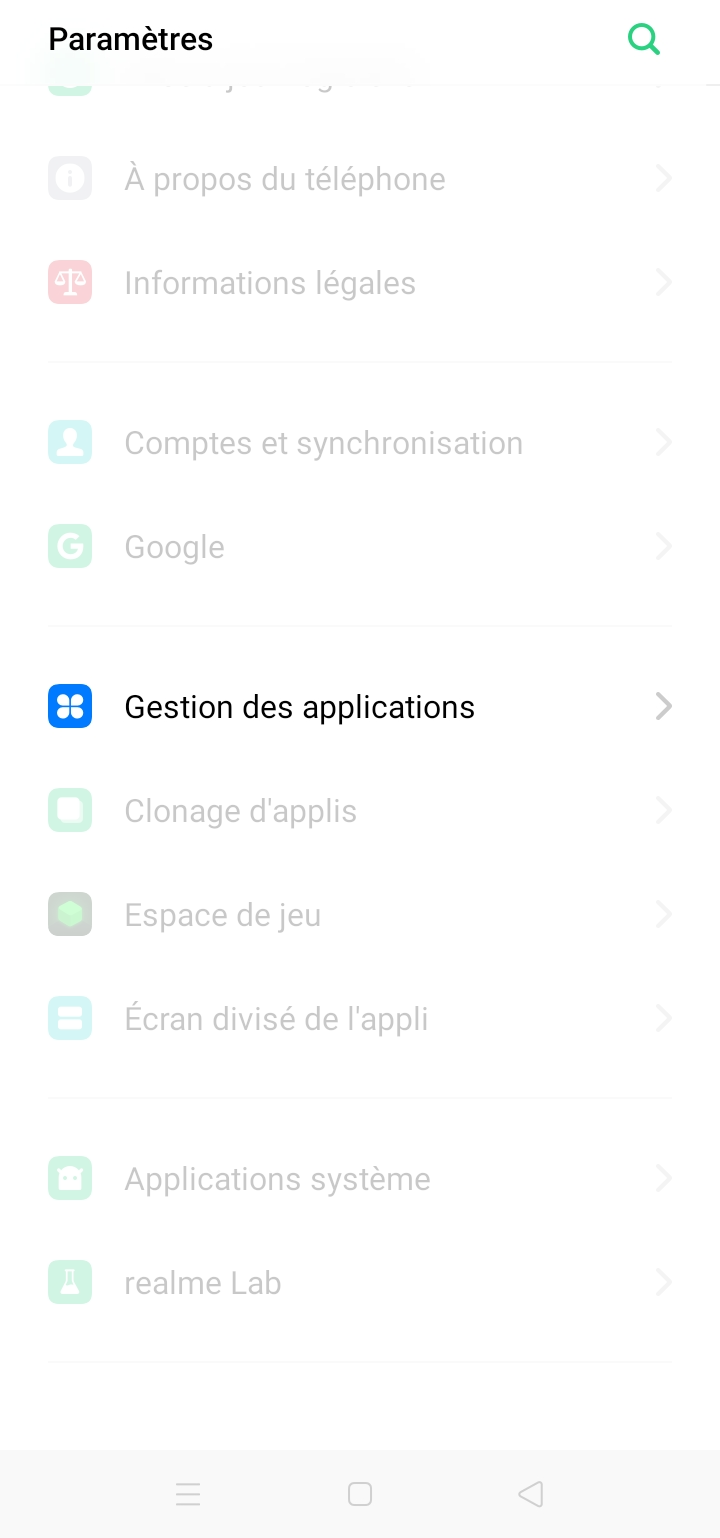

Depuis les paramètres

Une autre solution pour désinstaller une application est d’aller dans les Paramètres de ton téléphone, puis dans le menu Gestion des applications. Il suffit ensuite de sélectionner l’application en question, d’appuyer sur Désinstaller et de confirmer ce choix.

Et voilà ! C’est également dans ce menu que l’on peut vérifier et modifier les autorisations accordées à une application, mais c’est une autre histoire. De temps en temps, pense à faire le ménage dans tes applications en supprimant celles que tu ne souhaites pas ou plus utiliser.

Établir un modèle de menace

En matière de sécurité informatique, les menaces et besoins de chacun·e peuvent être très différents. Voyons comment trouver une solution sur-mesure.

Faire le point sur sa situationCommençons par identifier les données que tu souhaites protéger, de quoi, de qui, en fonction de ta situation. Pour ça, tu peux recenser les données importantes ou sensibles pour toi et en réfléchissant aux dangers potentiels si jamais tu les perds ou si tout le monde y a accès. C’est ce qu’on appelle en sécurité informatique « établir un modèle de menaces », mais nous l’appellerons un modèle de protection.

La suite du travail est d’identifier, pour chaque donnée, comment leur perte ou leur diffusion peut être grave et probable. En effet, chaque risque n’a pas la même probabilité de se réaliser ni la même gravité. Par exemple, un risque très très très improbable serait que des martiens se servent de photos intimes pour décorer leurs vaisseaux spatiaux, et pour des risques très probables, que Google utilise ces mêmes photos pour mieux te connaitre et te vendre des produits liés.

En estimant ces 2 critères, gravité et probabilité, il devient facile de faire le tri entre les risques que tu dois prendre au sérieux rapidement et ceux dont il n’est pas vraiment nécessaire de te soucier. Tu peux t’aider de ce modèle pour penser ton modèle de menace.

Décider des actions à mener

Grâce à la cartographie que tu viens de réaliser, tu peux maintenant identifier les endroits qui sont à protéger en priorité.

Cette fois, il faut trouver et te faire accompagner si tu ressens le besoin pour imaginer des pistes possibles. Chacune peut être plus ou moins difficile à mettre en place, mais ne te décourage pas ! Des fois il y a des solutions très techniques, mais d’autres fois pas du tout. Pour chaque donnée à protéger, je t’invite à te poser ces questions :

- Est-ce que mes appareils sont en sécurité et sécurisés (par exemple avec un bon mot de passe?),

- Est-ce que je les laisse à côté du robinet d’eau et je n’ai pas de sauvegarde de leur contenu ?

- Est-ce que la solution que j’imagine pour parer à un risque est-elle facile ou difficile d’utiliser ?

- Qui peut me conseiller/me donner des idées pour protéger tel ou telle autre information ?

- Est-ce que ces mesures me concernent moi ou plutôt un groupe ?

- …

Certaines idées présenteront plus d’inconvénients que d’avantages ou pourraient même empirer la situation, tandis que d’autres se révéleront particulièrement simples et adaptées. Mais même sans solution immédiate, avoir conscience du danger est déjà le début de la solution !

Enfin, il ne te restera plus qu’à choisir et planifier les actions à réaliser, puis à revenir sur ce travail de temps en temps pour vérifier qu’il ne nécessite pas d’être adapté à de nouveaux besoins et contextes, car des fois, il n’y a pas des solutions immédiates

Pour en apprendre davantage sur la réalisation d’un plan de sécurité, je te recommande la lecture de ce petit guide publié sur le site Surveillance Self-Defense ou celui de la coopérative de formation et de recherche La Boussole.

Éviter les arnaques en ligne

L’une des arnaques en ligne les plus répandue s’appelle le phishing ou « hameçonnage » et consiste à se faire passer pour un site légitime en reproduisant son apparence. Voyons comment s’en protéger !

Comprendre le risque

L’objectif de cette arnaque est de récupérer les informations que les visiteu·ses trompé·es pourraient entrer sur un site internet. Elle peut aussi viser à les pousser à installer un logiciel malveillant.

Souvent, les liens vers de tels sites sont envoyés par email, avec des messages destinés à faire peur ou à faire croire à un grand coup de chance. Par exemple, ces messages peuvent annoncer que tu as gagné à un jeu, que tu es en retard pour payer une facture, ou bien que ton appareil a été infecté par un virus.

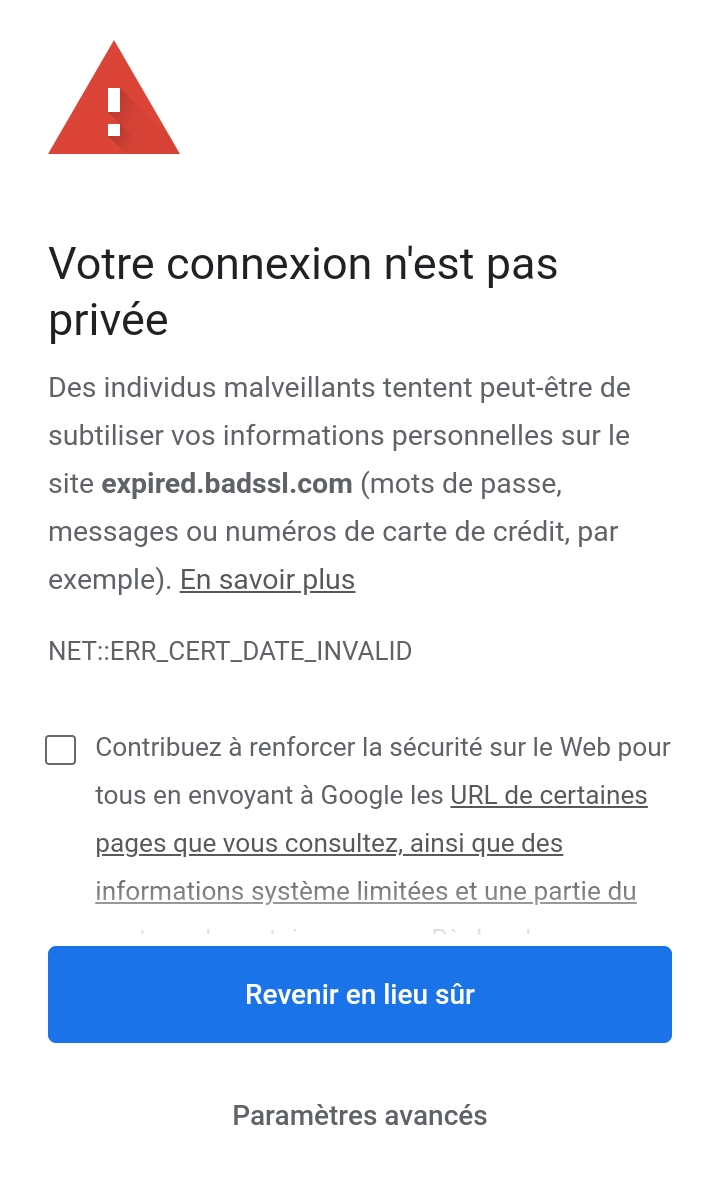

Être vigilant·e

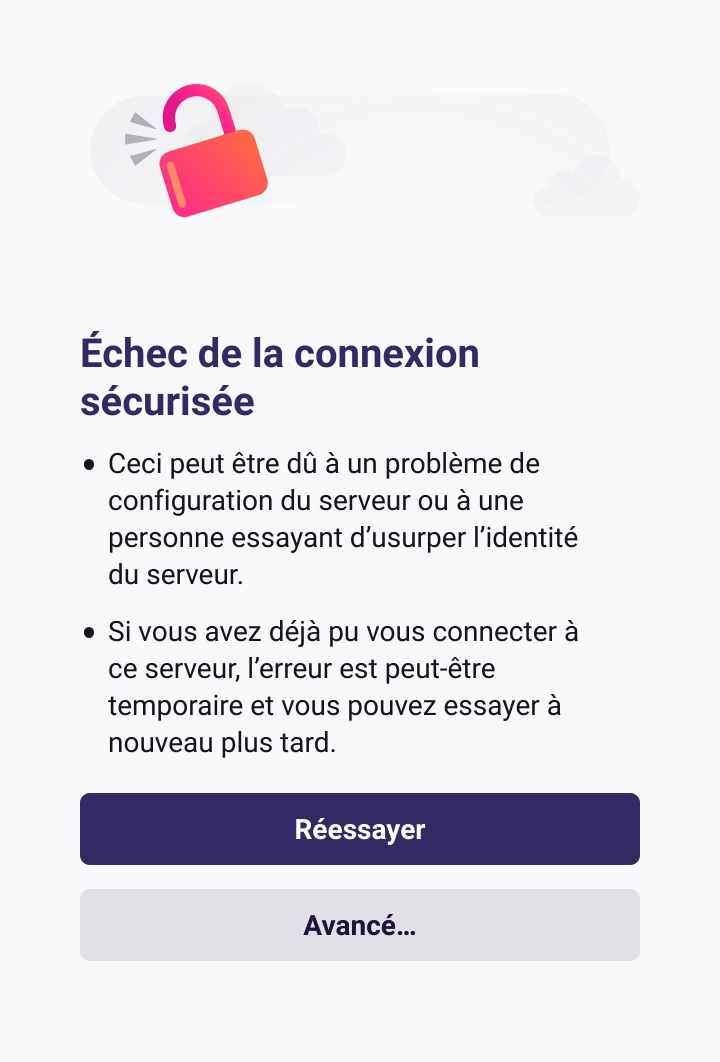

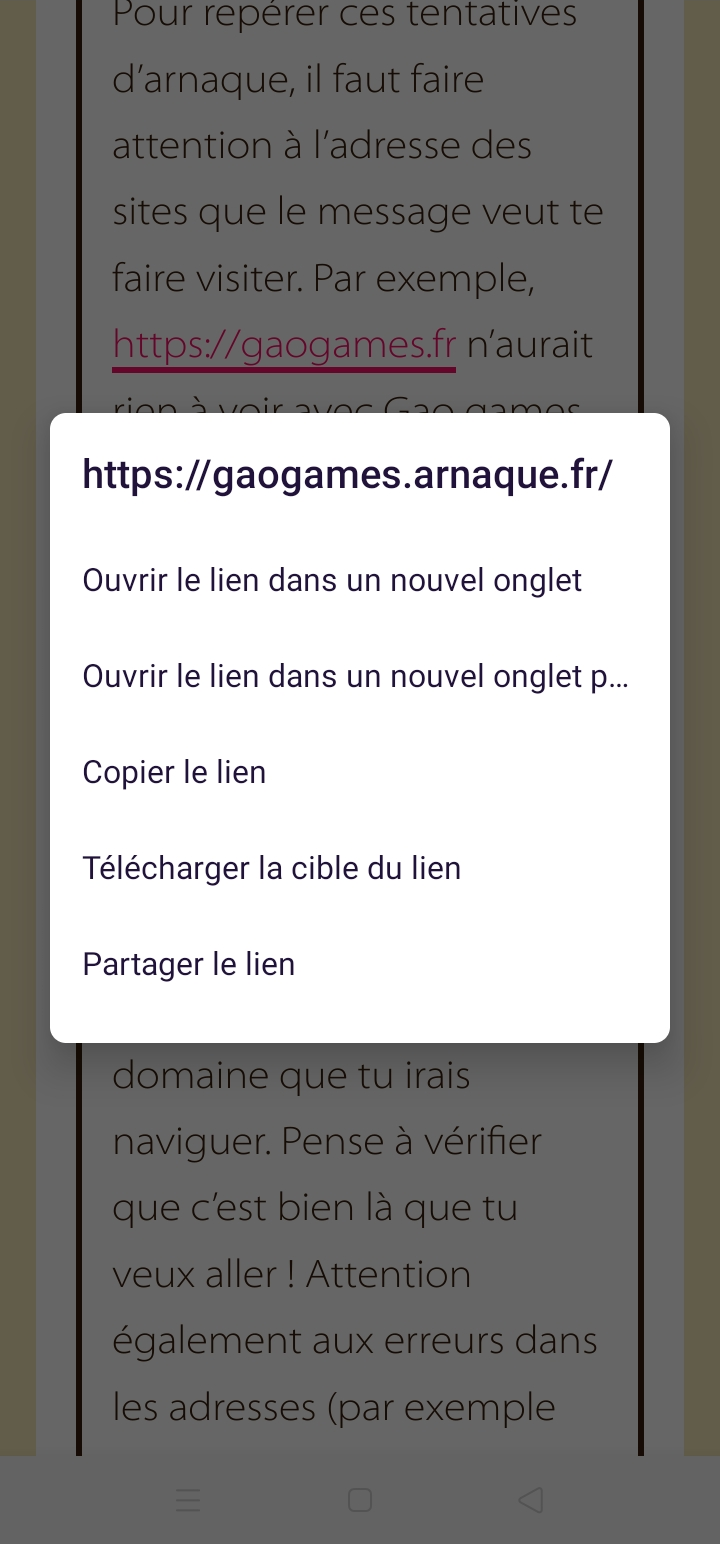

Pour repérer ces tentatives d’arnaque, il faut faire attention à l’adresse des sites que le message veut te faire visiter. Par exemple, https://gaogames.fr n’aurait rien à voir avec Gao games. Tu peux le constater en appuyant longuement sur le lien avec ton doigt avant de l’ouvrir ou dans le coin de ton navigateur en survolant le lien avec ta souris.

Ici, la partie la plus importante de l’adresse est arnarque.fr : c’est sur ce domaine que tu irais naviguer. Pense à vérifier que c’est bien là que tu veux aller ! Attention également aux erreurs dans les adresses (par exemple wikypedia au lieu de wikipedia).

D’autres éléments peuvent te mettre la puce à l’oreille : des fautes d’orthographe, des mentions légales introuvables, un message trop pressant, l’allure globale du site…

En cas de doute, mieux vaut prendre le temps de réfléchir et de demander conseil autour de toi. Tu peux également jeter un œil aux informations publiques concernant le nom de domaine. Dans tous les cas, ne clique pas sur les liens qui te semblent étranges. Rends-toi plutôt sur le site en question en le cherchant sur ton moteur de recherche préféré.

Pour en savoir plus, sur ces arnaques et les moyens de s’en protéger, je t’invite à lire ces recommandations de la Commission Nationale de l’Informatique et des Libertés (CNIL) ou cet article publié sur le site Numerama.com.

Installer un système d’exploitation alternatif sur son téléphone

Attention : ce savoir-faire est l’un des plus compliqués ! Mais pas de panique, je t’explique en détails de quoi il s’agit ![]()

Comprendre cet enjeu

Un élément important du fonctionnement d’un téléphone portable est son système d’exploitation. Il s’agit du logiciel principal de l’appareil, celui qui permet aux autres de fonctionner : il fait l’intermédiaire entre eux et le matériel.

Actuellement, la quasi-totalité des téléphones modernes fonctionne soit avec Android, développé par l’entreprise Google, soit avec iOS, développé par l’entreprise Apple. Celui avec lequel tu lis ces lignes utilise Android ou l’un de ses dérivés.

Ces systèmes d’exploitation sont conçus pour limiter le contrôle que nous avons réellement sur nos appareils et posent de graves questions concernant la protection de nos données personnelles.

Installer un système alternatif

Heureusement, il est possible de remplacer Android par un autre système, par exemple Lineage OS, /e/ ou Replicant, entièrement libres et gratuits.

En pratique, l’opération peut tout de même s’avérer complexe à réaliser. Tout d’abord, ces systèmes ne sont pas encore compatibles avec tous les téléphones. Ensuite, leur installation nécessite de supprimer l’intégralité des données de l’appareil et peut, si les choses se passent vraiment mal, le rendre inutilisable. Mieux vaut penser à faire une sauvegarde avant de commencer !

Si changer de système d’exploitation peut donc être une opération relativement complexe, il s’agit d’une étape indispensable pour réellement reprendre la main sur ton téléphone et mieux protéger tes données personnelles.

Pour en savoir plus et peut-être tenter l’expérience, je te recommande de démarrer par cette page du site internet de la Free Software Foundation Europe ou ce guide pratique publié sur le site LinuxFR.org. Et pour résoudre les problèmes pratiques que tu pourrais rencontrer, je te conseille le site xda-developers.com.

Le cloisonnement des identités

Un moyen simple pour mieux protéger ses données personnelles est de pratiquer le cloisonnement des identités. Cette pratique consiste à multiplier les profils que nous créons lorsque nous utilisons des outils numériques.

Créer plusieurs adresses emails

Il s’agit par exemple de créer plusieurs adresses emails et de les utiliser chacune pour des choses différentes. Typiquement : une pour les ami·es, une pour le travail et une pour les choses peu importantes. De cette manière, nous séparons les différents aspects de notre identité et il devient plus difficile de les relier.

Créer plusieurs comptes en ligne

De la même manière, il est possible de créer plusieurs comptes sur les réseaux sociaux, avec des pseudonymes différents, et de les paramétrer différemment en fonction des personnes à qui l’on souhaite s’adresser. Ainsi, seules les personnes que nous choisissons réellement pourront accéder à nos publications en ligne et il leur sera difficile de passer d’un compte à l’autre sans notre accord.

Pour renforcer cette protection, une bonne pratique est de limiter au strict nécessaire le nombre d’informations que nous indiquons et transmettons aux plateformes en ligne. C’est-à-dire ce qui nous semble utile à nous. Et si elles en demandent plus, alors nous pouvons toujours donner de fausses informations !

Multiplier ses outils numériques

Pour que ce cloisonnement soit encore plus efficace, tu peux également utiliser plusieurs navigateurs Web, plusieurs sessions sur ton ordinateur, ou carrément des machines différentes. Même si ces méthodes ne suffiront pas à elles seules d’empêcher totalement les grandes entreprises de te surveiller, les traces que tu laisseras chaque fois que tu utiliseras un service en ligne seront dispersées et il deviendra plus difficile de les relier.

Pour en savoir plus à ce sujet et découvrir d’autres méthodes pour protéger tes données, je te recommande la lecture de cet article publié sur le site ritimo.org, un réseau d’information et de documentation pour la solidarité et le développement durable.

Mesurer la fiabilité d’une application

Avant d’installer une application, il est important d’être sûr·e de pouvoir lui faire confiance : elle pourra ensuite accéder à nos données, en collecter de nouvelles, et les effacer ou les transmettre à des personnes malveillantes.

Éviter les risques

Même pour les spécialistes, il est difficile de savoir avec certitude ce qu’une application peut faire ou non. Pour en télécharger une nouvelle sans risque, il est important de passer par un magasin d’applications. Ces boutiques vérifient pour nous que les applications proposées ne contiennent pas de fonctionnalités malveillantes et qu’elles nous demanderont la permission avant d’accéder à nos données et aux capteurs de notre appareil.

Au contraire, installer une application depuis une autre source que ces magasins expose à un risque important de se retrouver avec un programme piégé (par exemple, un fichier .apk proposé gratuitement par un site internet).

Collecter des indices

Mais même avec ces magasins, il est parfois difficile de s’y retrouver dans toutes les applications proposées ! Plusieurs éléments peuvent t’aider à mesurer la fiabilité d’une application : le nombre de téléchargements, la description, les avis et commentaires des autres personnes, les autorisations demandées par l’application lors de son premier lancement ou après une mise à jour…

Tu peux aussi te renseigner sur l’organisation à qui appartient l’application. Par exemple, en plus d’Android, Google possède également Chrome, Youtube, Waze et bien d’autres. De son côté, Facebook contrôle Instagram et WhatsApp. Au moindre doute, mieux vaut ne pas installer l’application en question et en choisir une autre.

Enfin, le site Exodus Privacy analyse les applications les plus connues et indique pour chacune d’elles le nombre de pisteurs qu’elle intègre et les permissions qu’elle requiert pour fonctionner. Là aussi, voilà des informations qui pourront t’aider à faire le tri dans toutes les applications que tu pourrais installer.

Utiliser une source fiable

En plus de ne mettre à disposition que des applications libres et plus respectueuses (et donc plus fiables), le magasin F-Droid propose une fonctionnalité intéressante pour t’aider à mesurer la fiabilité des applications. Dans les descriptions des applications il liste les fonctions qui pourraient vous déplaire. Grâce à elle, il devient plus simple d’y voir clair et de comparer plusieurs applications avant de choisir celle qui nous convient.

Protéger nos données et celles de nos proches

En plus de tous les autres savoir-faire, quelques gestes simples permettent d’améliorer facilement et rapidement la sécurité de nos téléphones. Certaines personnes en parlent même comme de règles d’hygiène numérique, pour établir un parallèle avec les règles de base de l’hygiène corporelle.

Choisir un mot de passe

Que tu choisisses d’utiliser un schéma, une suite de chiffres ou un mot de passe, l’une des mesures les plus importantes pour protéger ses données est de configurer un code de déverrouillage. Après chaque extinction de l’écran, il sera nécessaire de l’entrer pour pouvoir accéder aux données contenues dans l’appareil.

Pour le configurer ou le modifier, rends-toi dans les Paramètres de ton téléphone, puis dans le menu Empreinte, visage & mot de passe. Pour régler le délai avant l’extinction automatique de l’écran en cas d’inactivité, rends-toi dans le menu Affichage et luminosité.

Pour plus de sécurité, je te recommande d’éviter les méthodes biométriques et les dessins ou codes trop faciles à deviner (comme la forme de la première lettre de ton prénom ou ta date de naissance). Pour en savoir plus, voici les recommandations de l’Agence nationale de la sécurité des systèmes informatiques (ANSSI) pour choisir des mots de passe robustes et le guide pour utiliser un gestionnaire de mots de passe proposé par le site NextINpact.com.

Copier ton code IMEI

Le code IMEI est un numéro permettant d’identifier de manière unique ton téléphone. Tu peux l’obtenir en composant le code *#06#. Tu le trouveras également sur la boite et la facture de ton appareil. Conserve-le précieusement : il te sera demandé pour définitivement bloquer ton appareil en cas de vol.

Garder ton téléphone à jour

Installe les mises à jour chaque fois que possible pour garder tes applications et ton appareil sécurisés. En plus des nouvelles fonctionnalités, elles comportent souvent des corrections de failles et de bugs. Pour être sûr·e de n’en rater aucune, le plus simple est d’activer les mises à jour automatiques.

Pour cela, rends-toi dans les Paramètres de ton magasin d’applications, puis dans le menu Mises à jour si tu utilises le Play Store. Ici, appuie sur Activer les mises à jour automatiques ou Récupérer automatiquement les mises à jour, et configure la fréquence de la vérification.

Chiffrer ton téléphone

Depuis quelques années, la plupart les téléphones proposent de chiffrer les données qu’ils contiennent. Cela signifie que seule la personne qui connaît le mot de passe permettant de déverrouiller l’appareil peut accéder à ces données.

En fonction de la version d’Android installée sur ton téléphone, le processus et la méthode pourront varier. Au cas où l’option ne serait pas déjà activée par défaut et si elle est disponible, tu peux chiffrer la mémoire de ton téléphone ou celle de ta carte micro SD. Pour cela, rends-toi dans les Paramètres du téléphone, puis dans le menu Sécurité ou équivalent.

Attention tout de même ! Pour une carte SD, l’opération implique de commencer par supprimer toutes les données qu’elle contient. Et dans tous les cas, si tu perdais le mot de passe, tes données seraient vraiment perdues aussi.

Ne pas oublier les métadonnées

Lorsque nous prenons une photographie, notre téléphone y incorpore automatiquement des métadonnées. Il s’agit d’informations telles que la date, la géolocalisation, le réglage de l’appareil… Toutes ces informations peuvent révéler beaucoup de chose sans que nous le souhaitions.

Ainsi, pense à les vérifier avant de partager tes photographies, ou carrément à les effacer. Pour cela, tu peux utiliser l’application Scrambled Exif (avec F-Droid ou le Play Store).

Désactiver les fonctionnalités inutiles

Lorsque tu ne les utilises pas, désactive la géolocalisation, le wifi et le bluetooth. En prenant cette habitude, tu limiteras la possibilité de collecter des données sur toi et ton appareil et tu amélioreras sa sécurité et l’autonomie de sa batterie. Pour cela, place ton doigt sur la barre de statuts, glisse-le vers le bas, et appuis sur les icônes correspondantes.

Préférer les sites aux applications

De manière générale, mieux vaut utiliser le site internet d’un service en ligne que son application dédiée : tu limiteras les données auxquelles il pourra accéder sur ton téléphone.

Remettre à zéro tes nouveaux et tes anciens appareils

Si tu récupères un téléphone ou que tu te sépares du tien, n’oublie pas d’effacer toutes les données qu’il contient. Ce petit guide de la Commission nationale de l’informatique et des libertés (CNIL) nous explique comment faire en pratique.

Faire le point régulièrement

Aucune solution informatique n’est fiable ni à 100 %, ni pour toujours. N’oublie pas de garder un œil sur le sujet et de te demander de temps en temps si les choix que tu as faits sont toujours pertinents et s’ils te conviennent toujours.

Ne pas oublier les détails

En matière de sécurité informatique, la solidité d’un ensemble dépend de son maillon le plus faible : il peut suffire d’un petit détail pour que l’ensemble soit compromis. Ainsi, il faut aussi faire attention à ce qui peut sembler être de petits détails.

Par exemple, je te recommande de remplacer le clavier installé par défaut (Gboard) sur ton téléphone par un clavier libre et respectueux de tes données. Celui que je conseille est OpenBoard, que tu peux installer depuis les magasins d’applications F-Droid ou Play Store. Pour l’utiliser, rends-toi ensuite dans les Paramètres du téléphone, puis dans Autres paramètre, puis Clavier et méthode de saisie pour choisir OpenBoard et pouvoir le configurer.

Adopter une attitude respectueuse

Au-delà de toutes ces recommandations, protéger tes données et celles de tes proches passe aussi par l’adoption d’attitudes respectueuses les un·es envers les autres. Il s’agit par exemple de ne pas oublier de demander à la personne concernée si l’on peut partager des informations à son sujet, de ne pas tout enregistrer par défaut et de minimiser la quantité de données que l’on produit, de s’entraider, de discuter et partager ses découvertes…

Et pour arriver à des solutions réellement satisfaisantes et ne laisser personne au bord du chemin, il est nécessaire de nous organiser collectivement pour améliorer les lois et les outils numériques que nous utilisons pour nous protéger. Si l’aventure t’intéresse ou simplement pour suivre l’actualité en la matière, c’est le site de La Quadrature du Net que je te conseille d’aller lire.

Pour aller plus loin, tu trouveras de nombreux autres recommandations sur le site Data Detox et dans le très complet guide d’autodéfense numérique.

Rechercher un service en ligne éthique

Trouver un outil numérique correspondant réellement à ses besoins, envies et valeurs peut-être compliqué. Voyons comment faire en pratique !

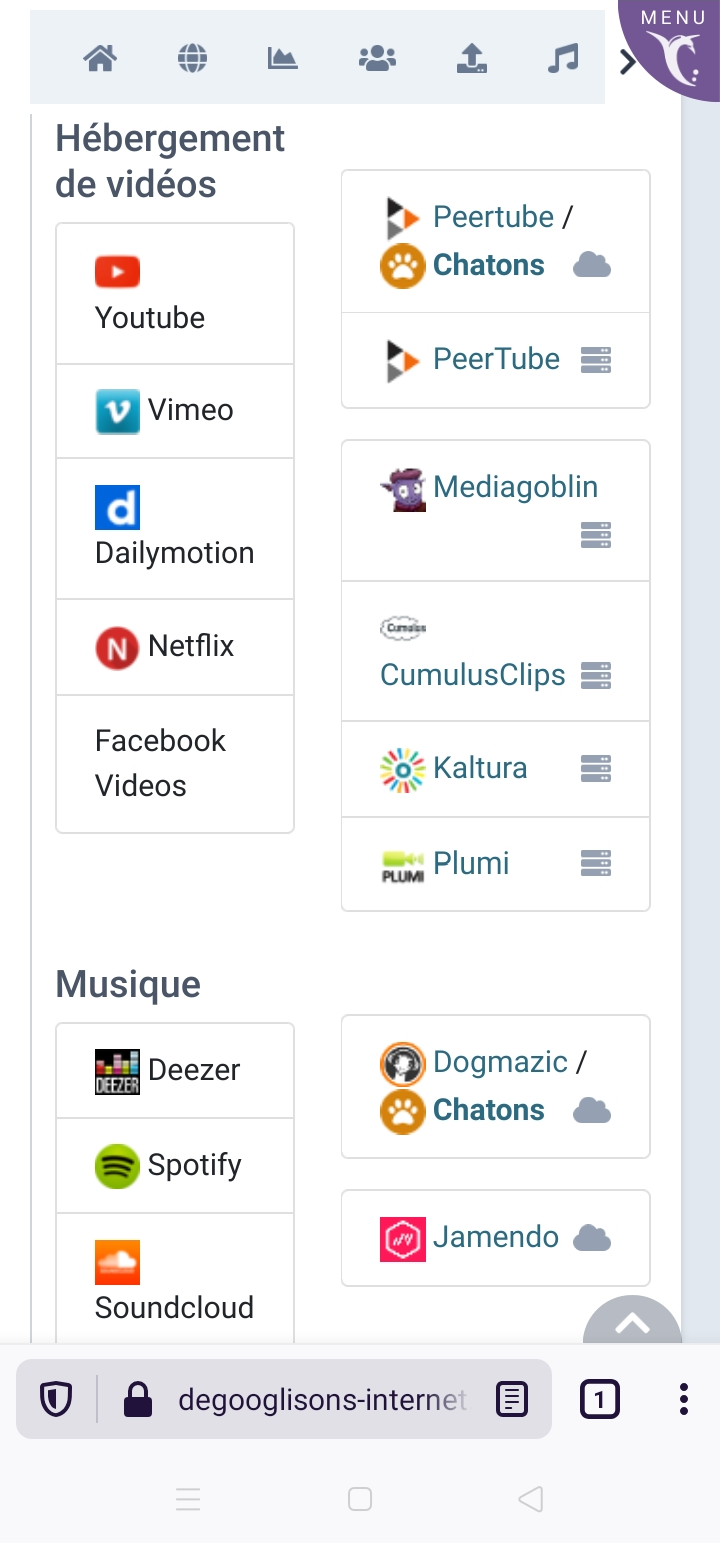

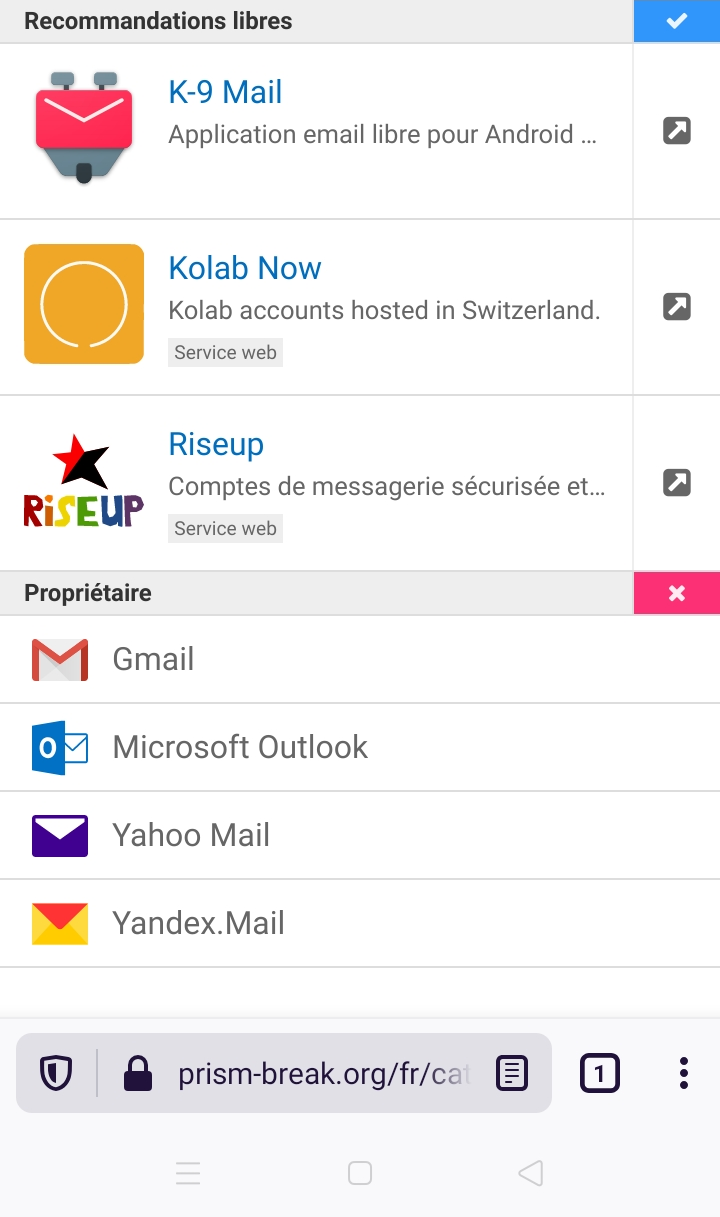

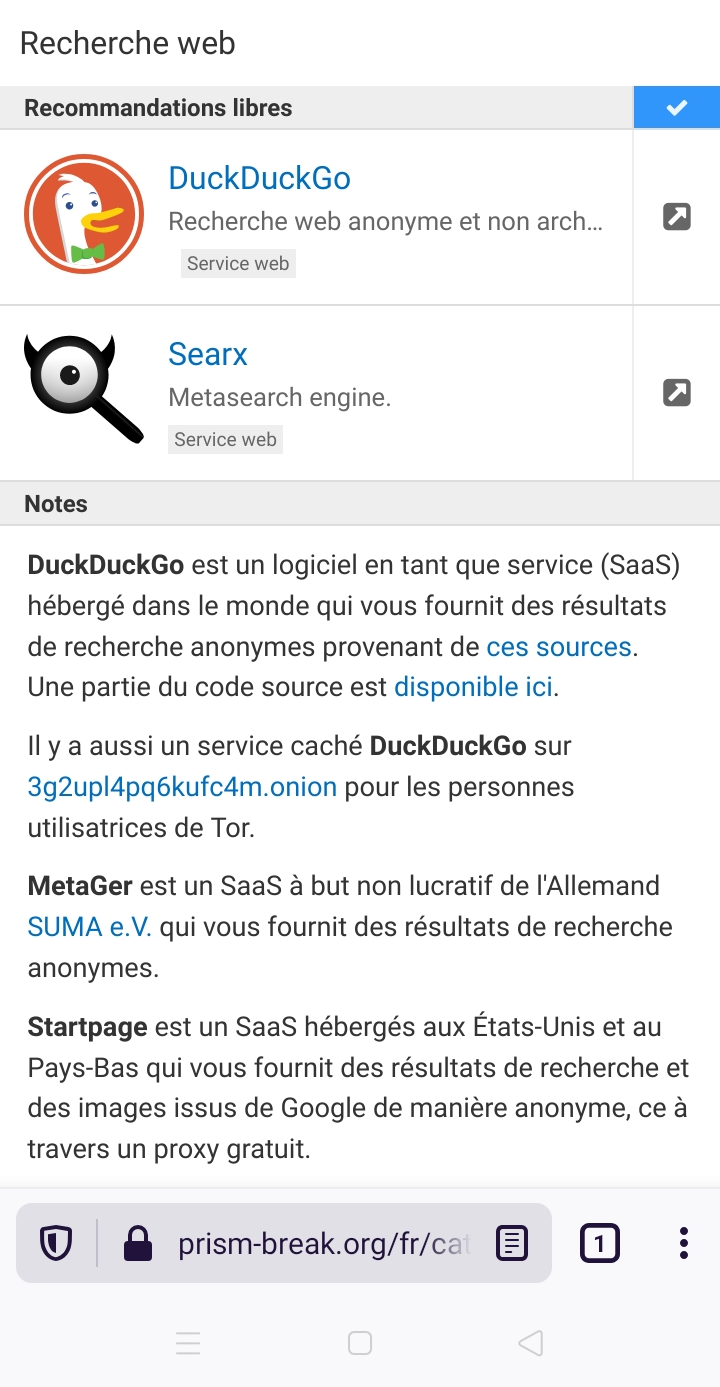

Visiter des annuaires en ligne

Pour nous aider à nous y retrouver parmi toutes les solutions existantes, les sites internet PRISM-Break.org et Dégooglisons Internet nous proposent des listes de services et logiciels éthiques. En parcourant ces pages, nous pouvons y voir de nombreux services connus et leurs alternatives, ou directement y chercher un outil spécifique.

Pour trouver un service en ligne qui te respecte, je t’invite également à jeter un œil au Collectif des Hébergeurs Alternatifs Transparents Ouverts Neutres et Solidaires, les CHATONS. Il rassemble des structures proposant des services en ligne éthiques et répondant à des critères exigeants. Avec un peu de chance, tu pourras peut-être en trouver un près de chez toi !

Connaitre les critères importants

Dans tous les cas, il est important de prendre le temps de vérifier que le service que tu utilises ou que tu vas utiliser correspond bien à ce que tu en attends. De manière générale, voici 3 critères indispensables pour qu’un service en ligne soit sécurisé et protecteur. Il doit être :

- Libre : c’est-à-dire que tout le monde puisse étudier son fonctionnement, le modifier pour l’adapter à ses envies, puis partager le résultat. Ainsi, nous pouvons être plus sûr·es que le service fait bien ce qu’il prétend, et rien d’autre. Pour en savoir plus sur cet écosystème, je t’invite à consulter le travail de l’association April.

- Chiffré de bout en bout : grâce à cette méthode de protection des données, seules les personnes à qui elles sont destinées peuvent réellement le faire. Et personne d’autre. Pas même les personnes qui adminiproutnt le service en question.

- Décentralisé : cela signifie que l’outil numérique en question ne doit pas dépendre d’une seule autorité, qui pourrait imposer à tout le monde ses décisions du jour au lendemain. Ainsi, il s’agit d’un bien commun : il appartient à tout le monde et personne ne peut se l’approprier au détriment des autres.

Pour aller plus loin, je te recommande la lecture du guide Choisir vos outils proposé par le site Surveillance Self-Defense.

Reconnaître et contourner les mécanismes qui nous manipulent

Pour accaparer toujours plus notre attention, les géants du Net exploitent jusqu’au fonctionnement de notre inconscient et nos biais cognitifs et psychologiques. Voyons comment nous protéger !

Comprendre cet enjeu

Plus nous passons de temps sur les outils et services numériques des géants du Net, plus la quantité de données qu’ils peuvent collecter sur nous augmente, et plus leurs profits deviennent importants. Mais aussi le risque que nous développions des comportements addictifs et compulsifs.

Le comble est que ces entreprises tentent ensuite de nous faire croire que c’est de notre faute et de nous faire culpabiliser ! Pour en savoir plus, je te recommande de lire les conclusions du travail de la Fondation Internet Nouvelle Génération (Fing) sur ce sujet.

Reconnaître les mécanismes qui exploitent notre inconscient est compliqué : ils sont conçus pour être difficiles à identifier. Y parvenir et réussir à les contourner est tout de même vraiment important pour garder le contrôle et un rapport sain aux outils numériques. Et heureusement, il existe des solutions !

Faire le point et prendre de bonnes habitudes

Avant tout, commence par faire le point avec toi-même : que veux-tu faire avec cet appareil ? Quels usages connectés trouves-tu utiles et intéressants ? Lesquels préférerais-tu arrêter ? Quels effets négatifs veux-tu limiter ? Quelle place veux-tu laisser dans ta vie à ces objets …?

Évidemment, les réponses à ces questions ne seront pas les mêmes pour tout le monde : certain·es personnes trouveront un service en ligne vraiment enrichissant, quand d’autres n’y verront qu’une perte de temps. Peu importe : l’important est que tu répondes honnêtement à ces questions et que tu trouves les réponses qui te conviennent, afin de pouvoir réorienter ton attention vers ce que tu juges en valoir réellement la peine.

En pratique, la première des habitudes à adopter est d’éviter la précipitation et de prendre le temps de vraiment lire ce que les sites et applications te proposent. Et plus un site ou un service en ligne te presse de prendre une décision, plus il est important de t’assurer d’avoir compris ce sur quoi tu t’apprêtes à appuyer ou cliquer.

Une autre bonne habitude à adopter est de déterminer des moments et des endroits où tu choisis de ne pas utiliser tes appareils numériques. Par exemple, dans la chambre où tu dors, ou seulement dans ton lit, dans la cuisine, pendant les repas, avant d’aller te coucher, lorsque tu es avec quelqu’un… Tu peux même en discuter avec tes proches pour décider des règles communes.

Désactiver toutes les notifications

Un bon réflexe est de systématiquement te méfier des suggestions automatiques et des invitations à consulter une application, surtout lorsqu’elles utilisent le registre de l’émotion. Pour pouvoir refuser ce que l’appareil te suggère de faire, commence par prendre le temps de te demander si tu en as vraiment envie.

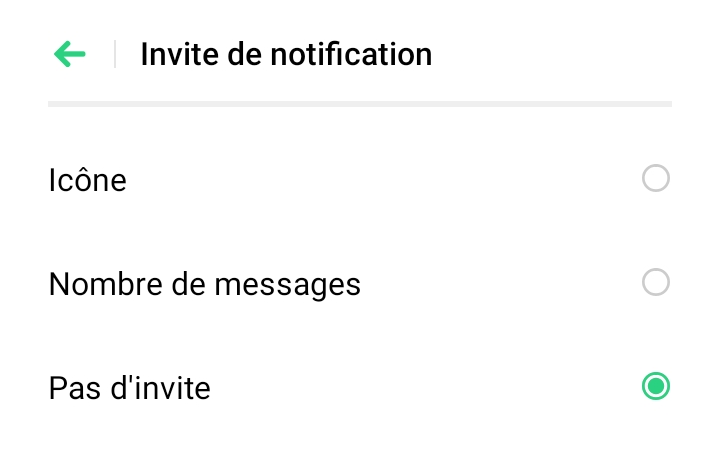

Il existe aussi une solution technique pour empêcher ton téléphone de te déranger et pour t’aider à le consulter seulement lorsque tu l’as décidé : désactiver les notifications. Pour les désactiver complètement, rends-toi dans les Paramètres de ton téléphone, puis dans le menu Notifications et barre d’état et Invite de notification. Enfin, sélectionne Pas d’invite.

Affiner ta configuration

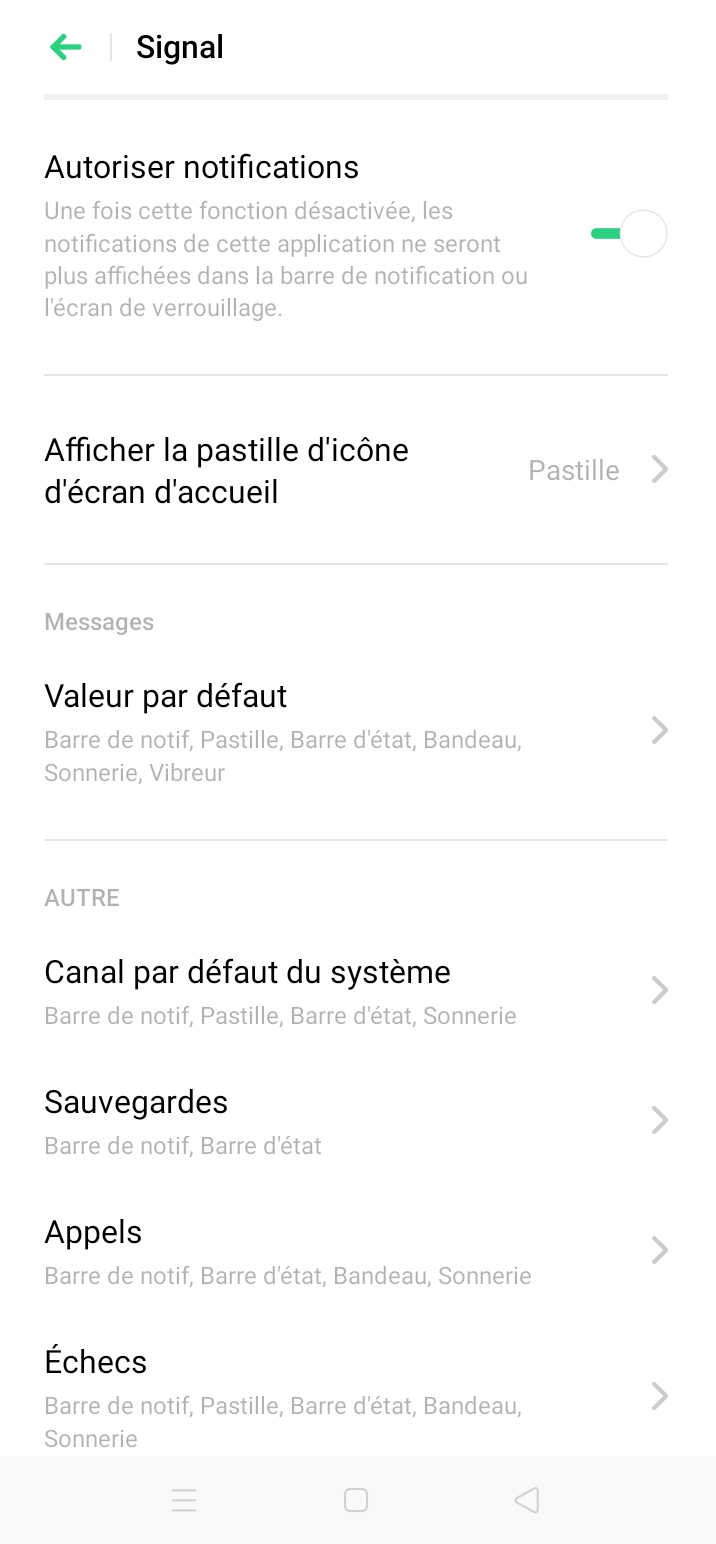

Si tu le préfères, il est aussi possible de choisir un réglage plus fin et d’autoriser ou d’interdire les notifications application par application. Pour cela, rends-toi dans les Paramètres du téléphone, puis dans le menu Notifications et barre d’état et dans Gérer les notifications. Tu y trouveras la liste des applications installées sur ton appareil. En appuyant sur l’une d’elles, tu pourras décocher Autoriser les notifications ou les configurer précisément.

Utiliser le mode « Ne pas déranger »

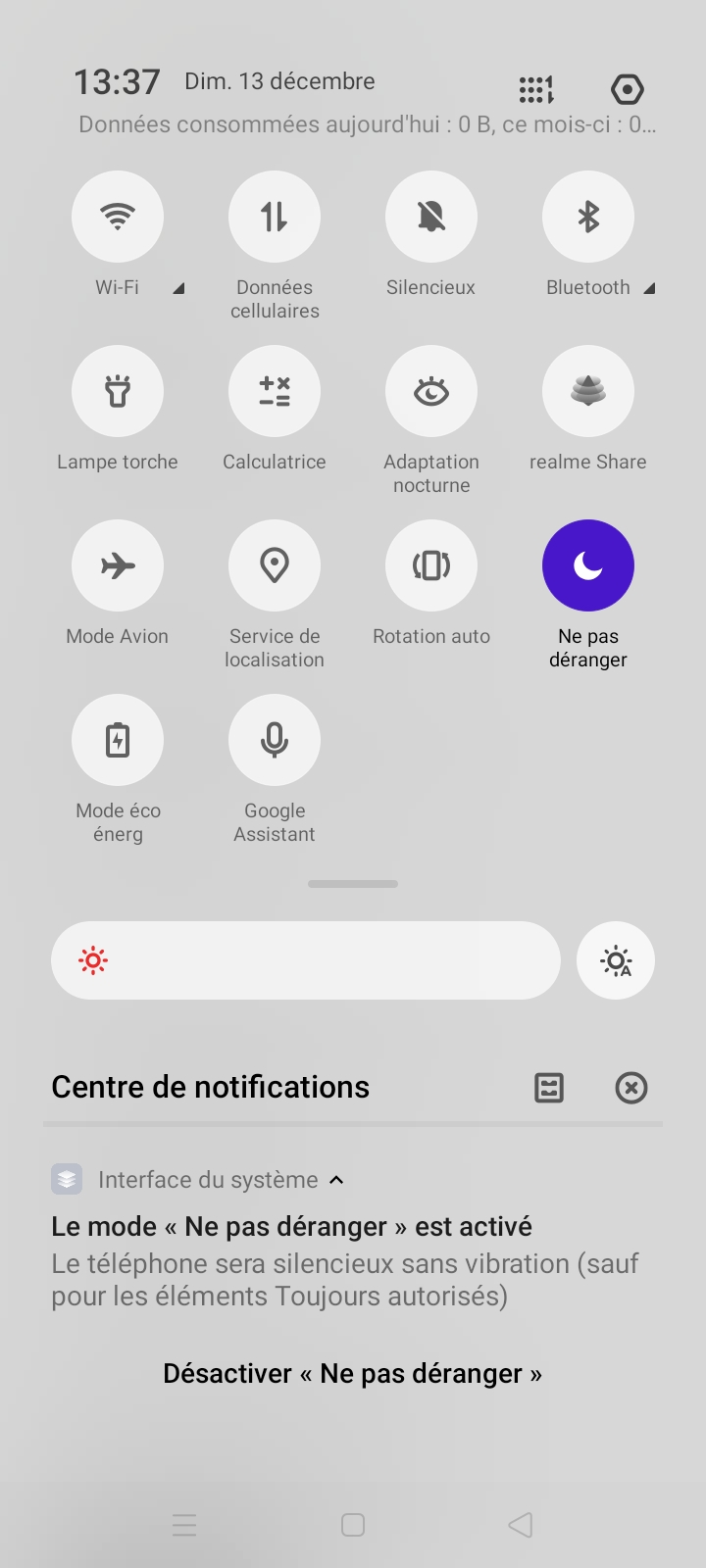

Une autre manière de faire est d’activer le mode Ne pas déranger pour un moment. Pour cela, place ton doigt sur la barre de statuts, glisse-le vers le bas, et appuis sur l’icône Ne pas déranger.

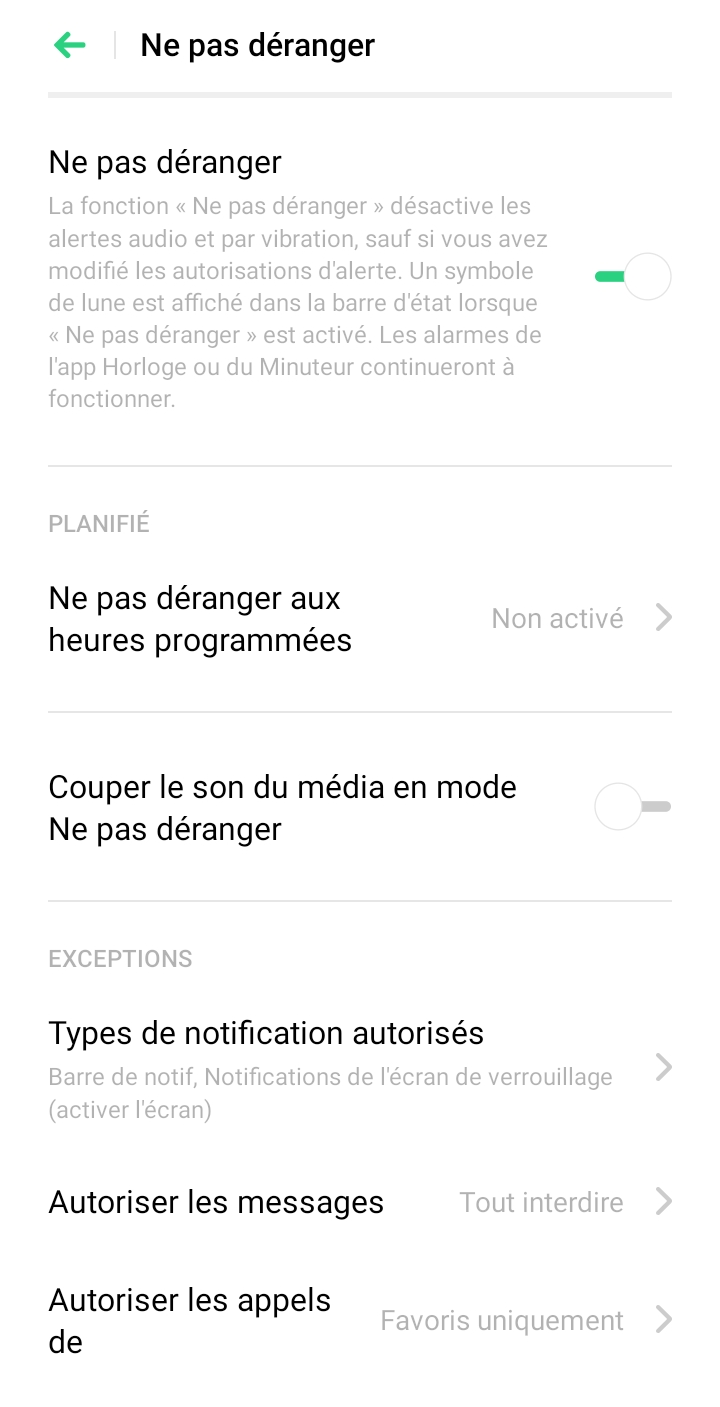

Il est aussi possible d’activer automatiquement ce mode pendant les plages horaires et les jours de ton choix (par exemple pour pouvoir te réveiller et te coucher tranquillement), ainsi que de décider des éléments bloqués ou autorisés (par exemple, les appels de certains contacts ou bien les appels répétés). Pour cela, rends-toi dans les Paramètres du téléphone puis dans le menu Ne pas déranger.

Limiter ton temps d’usage

Une autre méthode pour garder le contrôle est de limiter l’usage de ton appareil ou de certaines applications à un temps déterminé. Une fois le temps écoulé, l’application en question sera désactivée pour le reste de la journée.

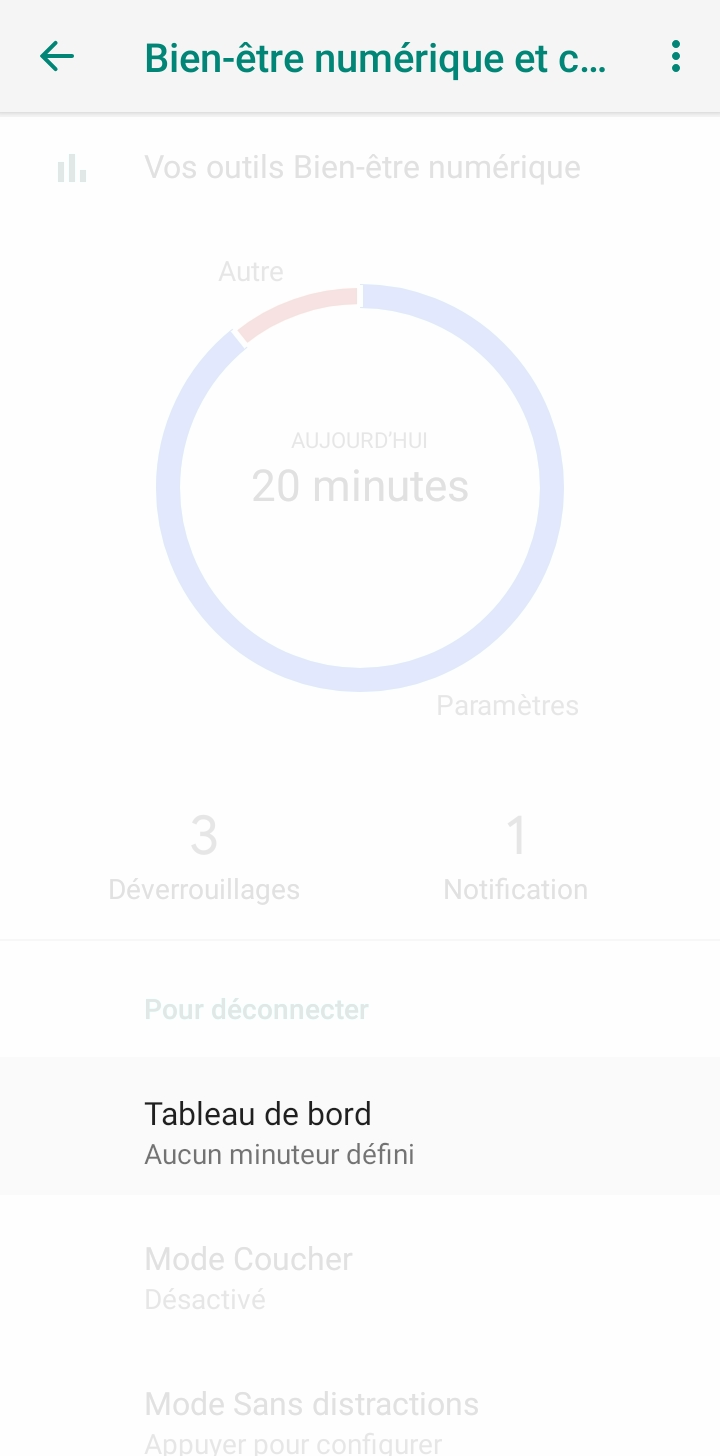

Évidemment, cet indicateur mesure le temps passé à utiliser une application, mais pas son utilité. À toi de choisir ce que tu juges utiles et important ! Pour mettre en place ces réglages, rends-toi dans les Paramètres du téléphone, puis dans le menu Bien-être numérique et contrôles parentaux et appuie sur Tableau de bord dans la partie Pour déconnecter.

Dans ce menu, tu peux mesurer le temps que tu passes sur ton appareil et le temps à utiliser chacune des applications. C’est aussi là que tu peux configurer le mode Coucher, qui permet de passer ton écran en noir et blanc, afin qu’il attire moins ton attention. Toujours dans ce menu, tu peux également configurer le mode Sans distractions, qui ressemble au réglage Ne pas déranger que nous avons déjà vu plus haut.

Trouver une solution sur mesure

Évidemment, nous pouvons imaginer encore des tas d’autres solutions : ranger les applications les moins utiles loin de l’écran d’accueil, choisir un forfait avec une connexion limitée, t’imposer des pauses, mettre un fond d’écran qui t’encourage à te demander si tu souhaites vraiment utiliser ton appareil… Certains fonctionneront sur certaines personnes mais pas sur d’autres.

Le site Data Detox propose de nombreuses autres solutions. Et si ces appareils prennent vraiment plus de place dans ta vie que tu ne le souhaites, n’hésite pas à en parler à tes proches ou à un·e addictologue.

Sauvegarder ses données

L’un des objectifs de la sécurité informatique est de protéger les données de la destruction. L’une des premières choses à faire pour cela est de les sauvegarder régulièrement, et ce d’autant plus que les téléphones sont par nature faciles à perdre ou à briser. Un problème arrivera forcément un jour ou l’autre : mieux vaut s’y préparer en avance !

Sauvegarder tes données

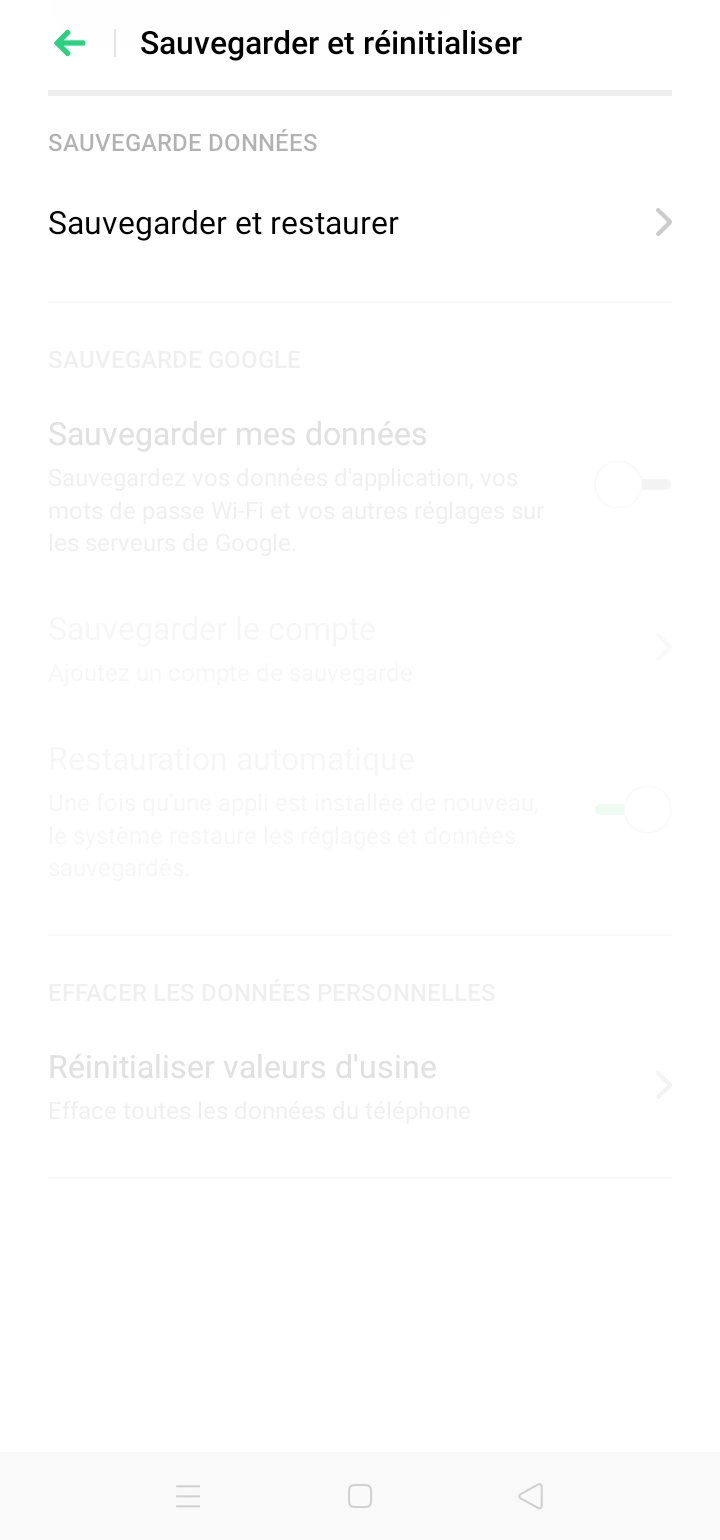

Pour sauvegarder tes données, rends-toi dans les Paramètres de ton téléphone, puis dans le menu Autres paramètres et appuie sur Sauvegarder et réinitialiser (tout en bas) :

Une fois dans ce menu, appuie sur Sauvegarder et restaurer, puis sur Créer sauvegarde et choisis les données que tu souhaites sauvegarder. Par défaut, tu peux laisser toutes les cases cochées :

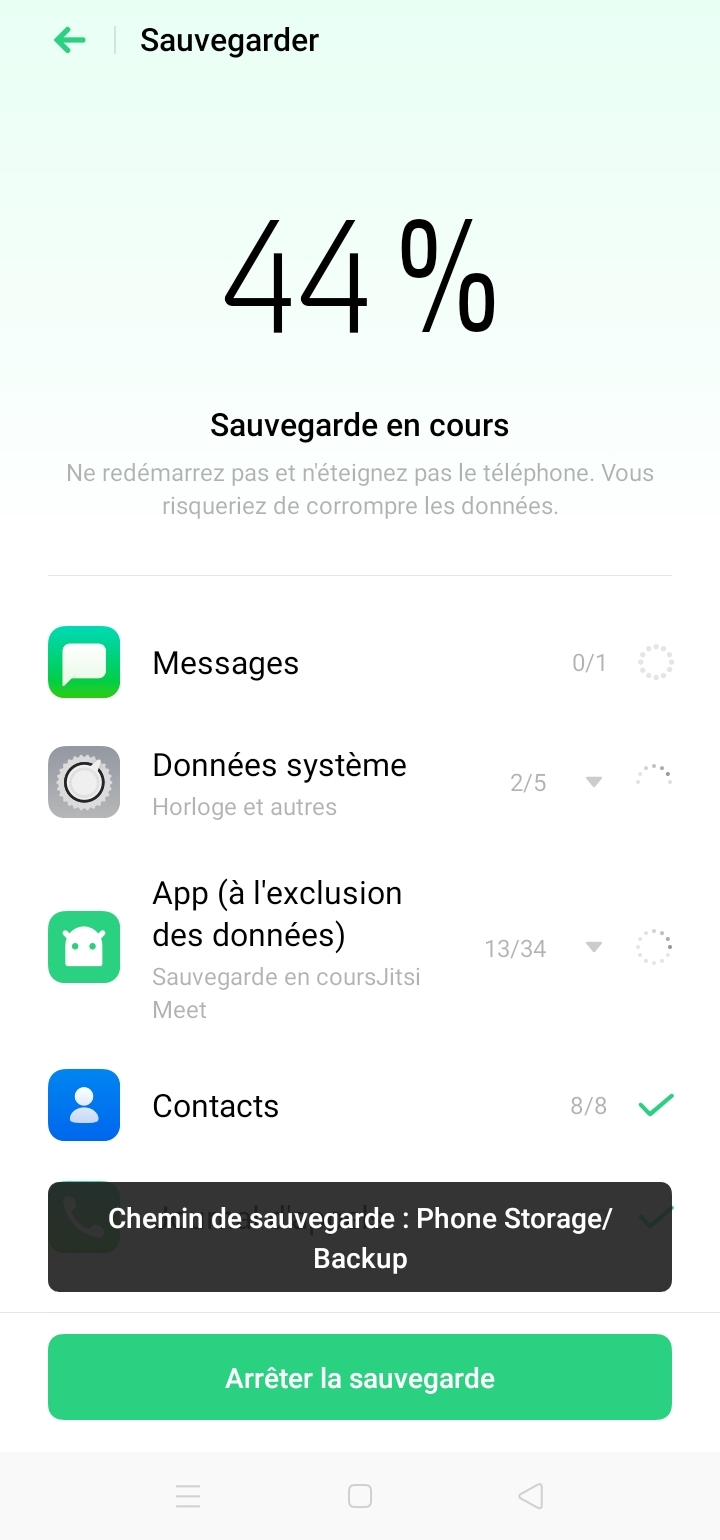

Appuie ensuite sur Démarrer la sauvegarde. C’est parti :

Et voilà ! Après quelques instants, ta sauvegarde est terminée et apparaît dans le menu. En appuyant dessus, tu pourras maintenant restaurer les données de ton choix chaque fois que tu auras besoin de le faire.

Exporter ta sauvegarde

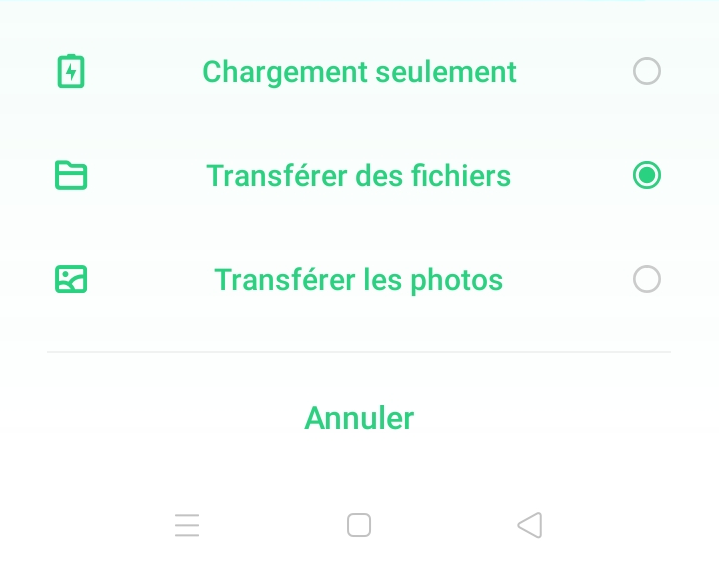

Pour que tes données soient réellement en sécurité, il faut à présent les copier sur un autre support. Sans cela, si tu perdais ou brisais ton téléphone, tu ne pourrais plus accéder à ta sauvegarde. Pour réaliser cette copie, connecte ton téléphone à un ordinateur à l’aide d’un câble USB. Une notification va apparaître sur ton écran : choisis Transférer des fichiers.

Tu peux maintenant accéder au contenu du téléphone depuis ton ordinateur. Trouves-y le dossier Backup et copie-le sur ton ordinateur : c’est dans ce dossier que sont rangées tes sauvegardes.

Si tu n’as pas d’ordinateur, tu peux aussi insérer une carte SD dans ton téléphone et y copier le dossier. Dans ce cas, n’oublie pas de ranger la carte SD en sécurité ensuite (ne la laisse pas dans le téléphone, pour ne pas risquer de perdre les 2 en même temps).

Sécuriser tes sauvegardes

En matière de sauvegarde, la meilleure manière de faire est d’adopter la règle « 3 2 1 » et d’avoir :

- 3 copies de chaque donnée (l’originale sur le téléphone et 2 copies)

- sur au moins 2 supports différents (par exemple un ordinateur et un disque dur externe ou une carte SD)

- et qu’au moins 1 copie soit stockée dans un autre lieu que les autres (ce peut-être en ligne)

Ainsi, quel que soit le problème que tu pourrais rencontrer, l’une des sauvegardes sera toujours disponible pour restaurer tes données. Qu’il s’agisse d’un cambriolage, d’un incendie, d’une erreur de manipulation ou d’un problème technique qui détruirait ton ordinateur et ton téléphone en même temps, tu pourras faire face à toutes les situations.

Évidemment, tu peux aussi adopter une méthode plus simple si celle-ci te semble trop compliquée : mieux vaut avoir une seule copie que pas du tout !

Un élément important pour que tes sauvegardes soient sécurisées est de choisir avec soin le support qui les accueillera. Dans l’idéal, il doit être chiffré, Ce petit guide publié par la Commission nationale de l’informatique et des libertés (CNIL) explique comment faire en pratique.

Certaines personnes choisissent de confier leurs sauvegardes aux GAFAM ou à d’autres géants du Net. Comme tu l’as deviné, ce n’est pas la solution que je te recommande. Si tu souhaites tout de même le faire, je t’invite à commencer par prendre le temps de faire le tri entre les applications et données que tu synchroniseras en ligne et celles qu’il vaut vraiment mieux sauvegarder ailleurs.

Un dernier conseil pour finir : n’oublie pas de vérifier de temps en temps que tes sauvegardes ont fonctionné et qu’il est possible de restaurer tes données ! Et si tu préfères une solution sur mesure, par exemple pour pouvoir sauvegarder également les données de tes applications, je te recommande d’utiliser les applications OandbackupX (uniquement proposée dans le magasin F-Droid) ou TWRP.

Supprimer un compte sur un service en ligne

Il existe mille et une bonnes raisons de vouloir fermer l’un de ses comptes sur un site internet. Voyons comment faire en pratique !

Connaître tes droits

Pouvoir fermer un compte sur un service en ligne est un droit : depuis l’entrée en vigueur du Règlement général sur la protection des données (le RGPD) en 2018, nous pouvons exiger d’une organisation qu’elle supprime toutes les données et informations qui nous concernent. En théorie, tous les sites qui te proposent de créer un compte doivent également te proposer un moyen de le supprimer, avec les données qu’il contient.

En pratique, selon le site en question, la démarche pourra être très simple ou très compliquée. Souvent, il suffira de cliquer sur un bouton « supprimer mon compte » facilement accessible. Mais certains sites cachent ce menu, essaient de nous dissuader, imposent un délai, obligent à les contacter par téléphone ou à leur envoyer des documents… ou même ne prévoient pas la possibilité de le faire.

Rechercher l’option

Dans tous les cas, la première étape consiste à vérifier si le site en question propose la suppression de ton compte. Pour cela, identifie-toi et rends-toi dans une partie nommée Paramètres personnels, Gérer mon compte ou quelque chose d’équivalent. Avec un moteur de recherche, il est souvent possible de trouver rapidement des explications détaillées sur la marche à suivre pour la plupart des sites internet.

Contacter le site

Si le site ne propose pas de procédure automatisée pour supprimer ton compte, la seconde étape consiste à s’adresser directement aux personnes qui le gèrent. Sur son site internet, la Commission nationale de l’informatique et des libertés (CNIL) propose un guide détaillé pour retrouver les coordonnées de la personne à qui s’adresser, ainsi qu’un modèle de courrier à compléter et à envoyer (il s’agit de l’autorité administrative française chargée de nous aider à faire valoir nos droits dans ce domaine).

Déposer plainte

Si tu vis dans un pays membre de l’Union européenne, lorsque toutes ces démarches ont échoué et que tu n’as pas obtenu de réponse satisfaisante au bout de 30 jours, il est possible d’adresser une plainte à l’administration en charge de cette question dans ton pays pour lui demander d’intervenir.

En France, il s’agit de la CNIL. En cas de pratique illégale, la CNIL pourra sanctionner le site internet concerné et l’obliger à supprimer ton compte et tes données. Malheureusement, les délais pour obtenir une réponse de leur part sont généralement – vraiment – très longs.

Tenter de comprendre les contrats qui nous lient aux services en ligne

Pour utiliser un service en ligne, il faut généralement commencer par déclarer que l’on accepte ses conditions générales d’utilisation (ou CGU)… même dans les cas où l’on ne peut de toutes façons pas les refuser ! Voyons voir comment nous y retrouver dans ces documents compliqués.

Comprendre cet enjeu

Contrairement à ce que l’on imagine parfois, ces documents que nous déclarons accepter peuvent avoir des conséquences importantes, notamment pour la protection de nos données et la propriété des contenus que nous produisons (nos commentaires, publications, vidéos…).

Malheureusement, les CGU de la plupart des services en ligne sont tout simplement incompéhensibles et parfois même illicites : Google, Facebook, Apple et bien d’autres ont même déjà été condamnés pour cela. De plus, ces entreprises s’accordent généralement la possibilité de modifier ces contenus quand bon leur semble.

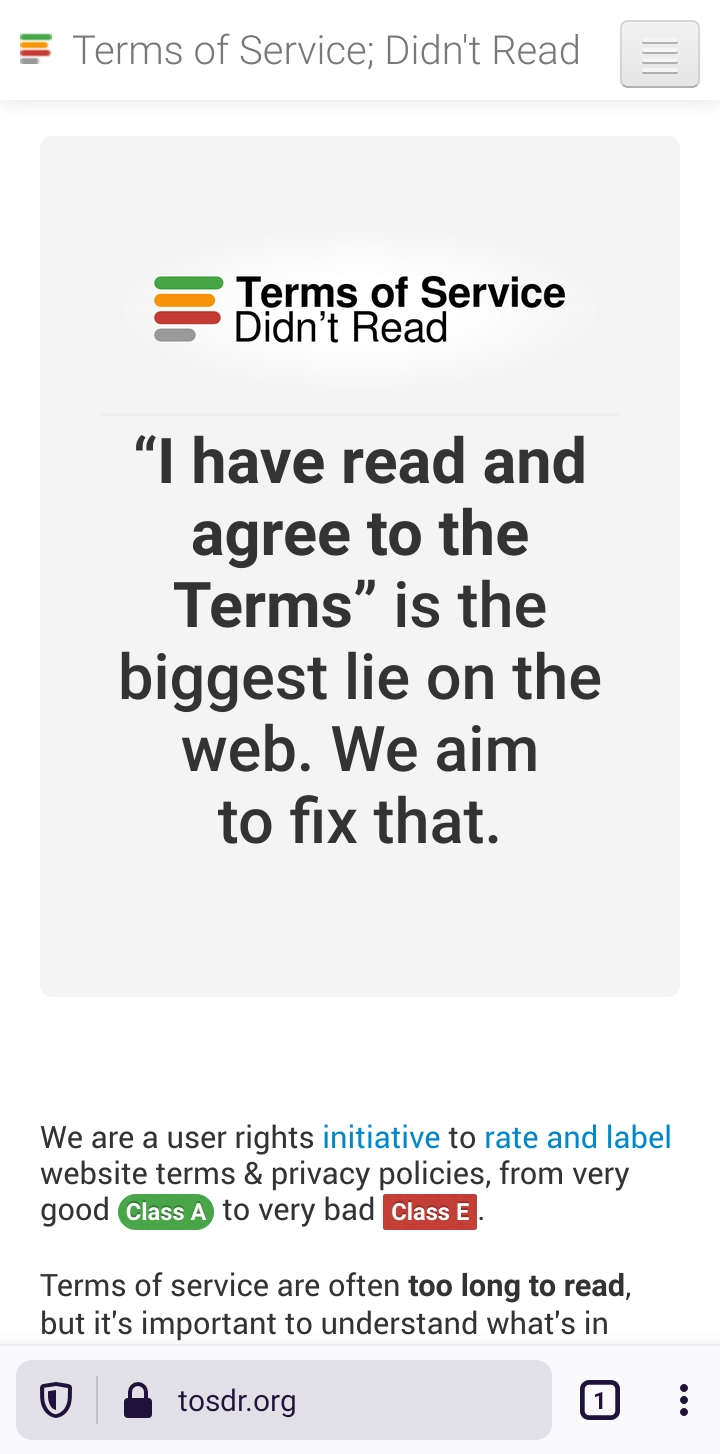

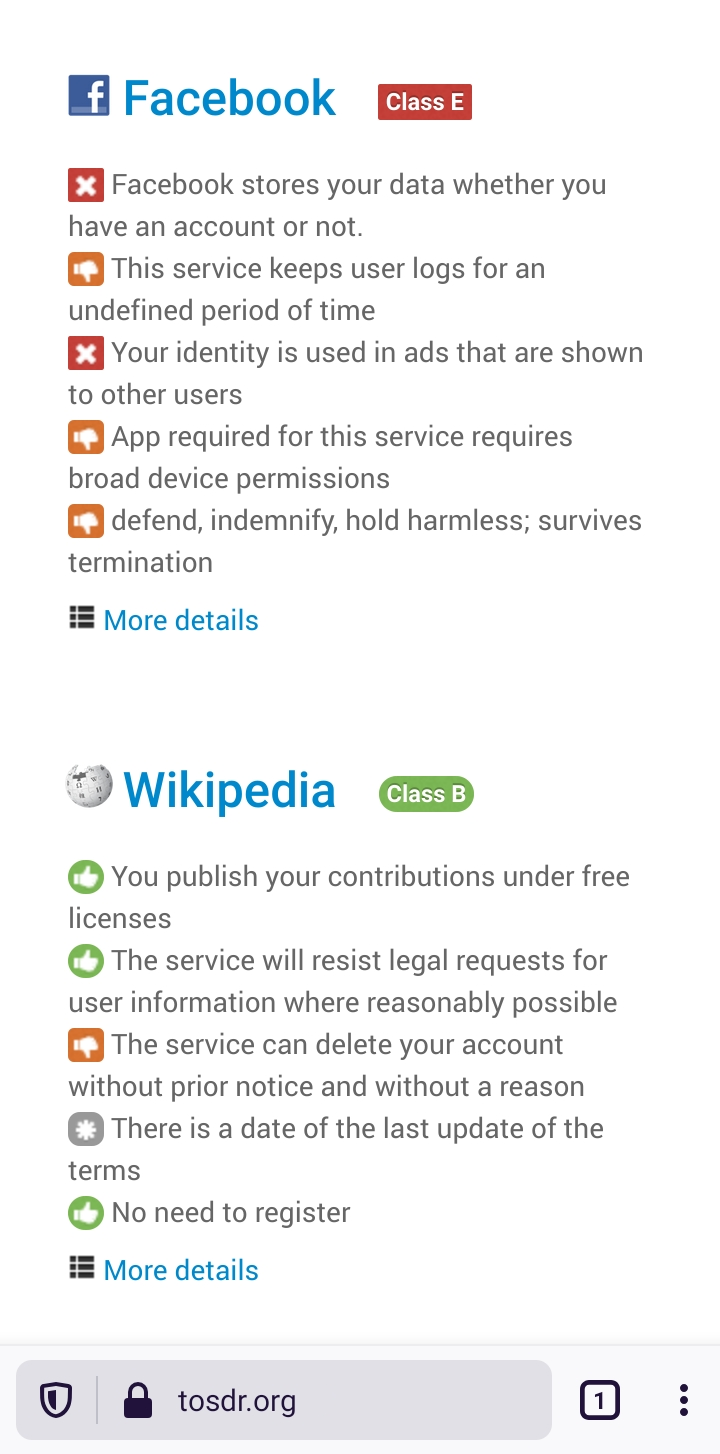

Trouver les informations essentielles

Heureusement, certains services en ligne sont tout de même plus vertueux que ces géants du Net. Les membres du projet Terms of Service; Didn’t Read (ToS;DR), que l’on pourrait traduire par « CGU : pas lues », se sont donné·es pour mission de résumer et d’expliquer ces contrats d’une manière compréhensible. Même si leur site internet n’est pas encore traduit en français, il peut tout de même nous aider à choisir les services que nous souhaitons utiliser !

L’outil Open Terms Archive, proposé par le gouvernement français, permet quant à lui de suivre et de retrouver les évolutions des CGU des principaux fournisseurs de services en ligne. Pratique si l’on veut comparer les différentes versions dans le temps !