ACTÚA – LOS SABERES PARA ACTUAR

La cantidad representa el nivel de complejidad de cada saber. Cuantas más patitas haya, más tiempo y energía te llevará ponerlas en práctica.

La organización y los nombres de los menús descritos en estos tutoriales corresponden a los de un teléfono con Android 9 (Pie).

Los de tu dispositivo pueden ser ligeramente diferentes. Pero que no cunda el pánico: la lógica será la misma y no deberías tener problemas para orientarte. Si tienes algún problema, busca en el menú de Ajustes pulsando la lupa de la parte superior derecha:

Bloquear las propagandas

La publicidad es una puerta de entrada para instalar de virus en nuestros aparatos. También causa muchos otros problemas, como la contaminación con desechos informáticos, que la navegación se lenta, aumento del consumo de energía, permite la difusión de estereotipos y fomenta el consumismo. Afortunadamente, se puede deshacerse de ella en tu teléfono (y computadores).

Instala un bloqueador de propagandas

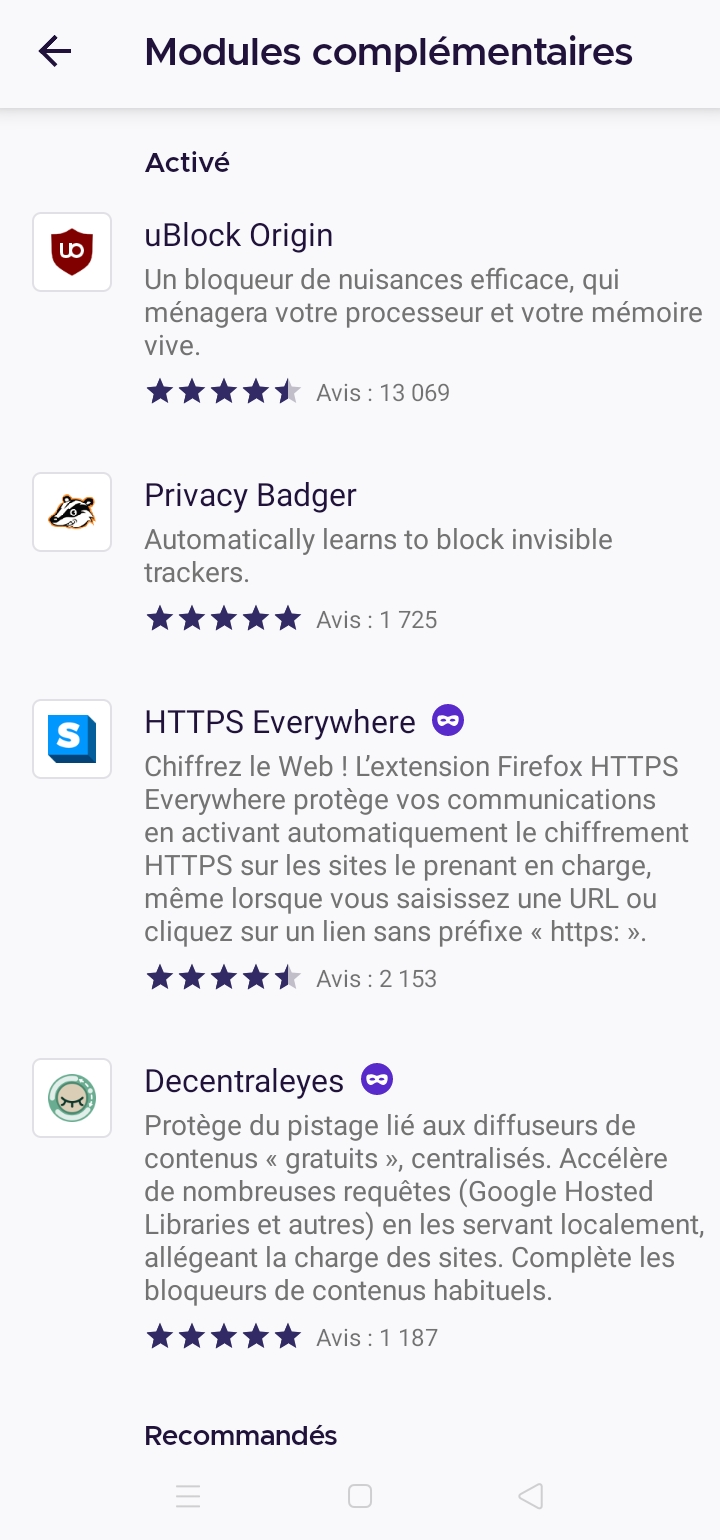

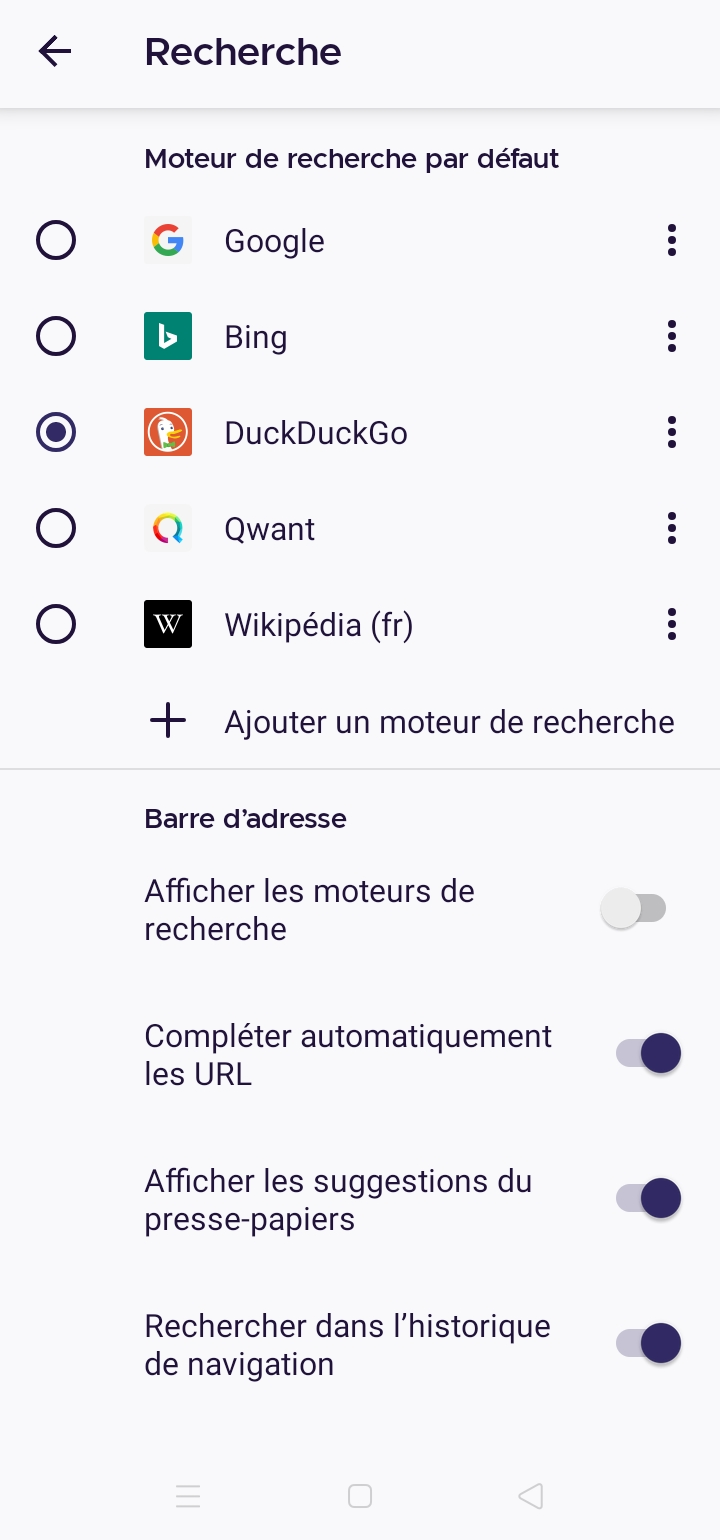

Para ello, te recomiendo que añadas la extensión uBlock Origin a tu navegador web, y que instales las aplicaciones Blokada y/o AdAway (si ya utilizas la tienda de aplicaciones F-Droid).

Una vez que hayas instalado una de estas aplicaciones, lo único que tienes que hacer es lanzarla y activarla para que te proteja (ya verás, es muy sencillo). Para saber más sobre cómo bloquear la publicidad en tu compu, te sugiero que visites esta página en francés bloquelapub.net

Cambiar de almacén de aplicaciones

Muchas personas utilizan el Google Play Store para elegir e instalar sus aplicaciones. Pero esta no es la única solución que existe.

Instala otra tienda

Para evitar que Google, que posee el Google Play Store, use tus datos y para que puedas empezar a recuperar el control de tus datos, puedes usar tiendas más éticas, gratuitas y de código abierto. Por ejemplo el Aurora Store. Permite descargar exactamente las mismas aplicaciones que en el Google Play Store, pero sin necesidad de tener una cuenta de Google y sin recoger tus datos personales.

Pero sobretodo te recomiendo que utilices F-Droid que es otra tienda que sólo te ofrece aplicaciones gratuitas y de código abierto que son más respetuosas con tus datos. Por supuesto, no encontrarás allí todas las aplicaciones de las otras tiendas. Pero apuesto a que en F-Droid encontrarás alternativas a las app que quieres.

¿Cómo se instalan?

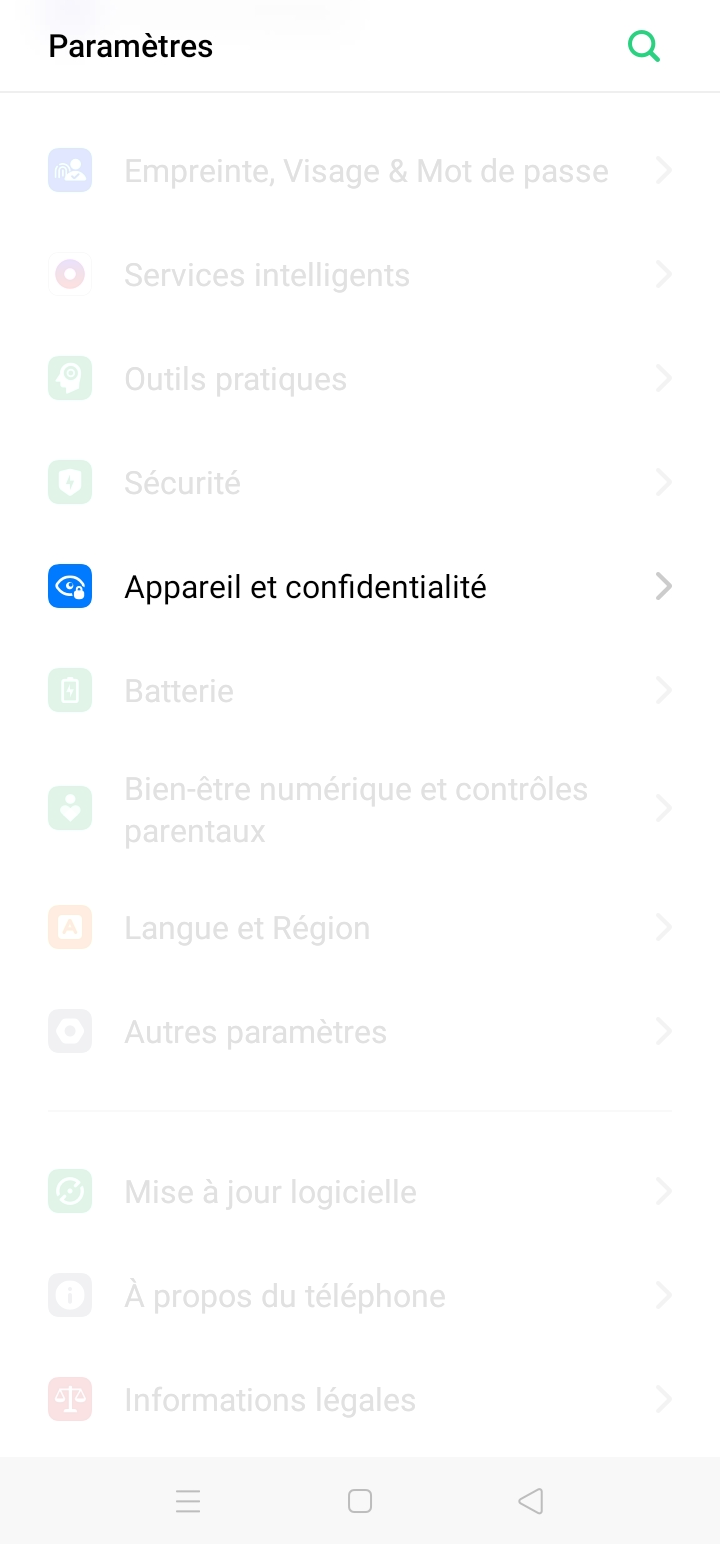

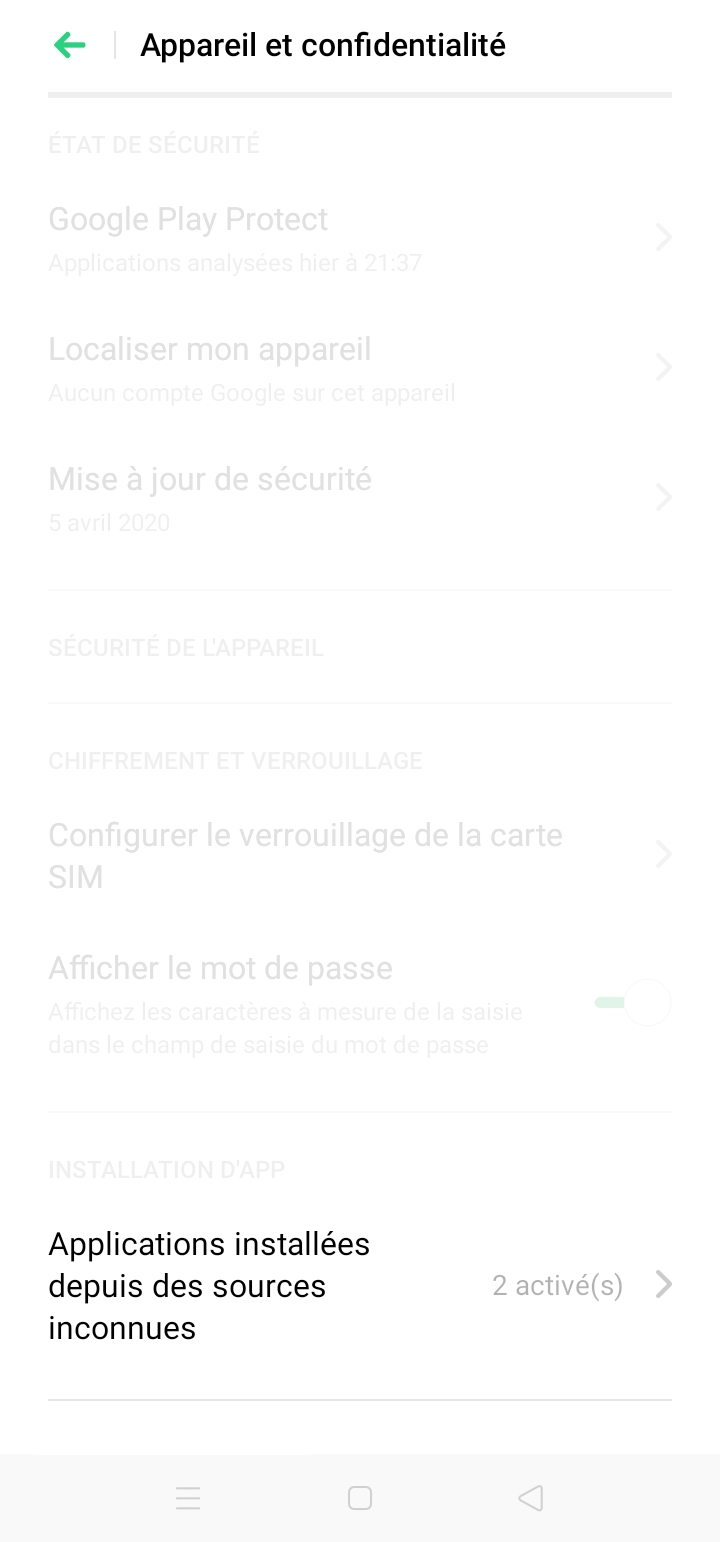

Para utilizar estas dos tiendas, es necesario dar la autorización de instalación de aplicaciones de fuentes desconocidas. Para ello, dirígete a los ajustes de tu teléfono y, a continuación, al menú Seguridad o Dispositivo y privacidad (según tu versión de Android).

¿Y descargar las aplicaciones desde páginas?

Te desaconsejo totalmente instalar aplicaciones sin pasar por una tienda de applicaciones (con un archivo .apk). Esta práctica es peligrosa y corres el riesgo de instalar aplicaciones modificadas por personas malintencionadas.

Protege tus comunicaciones

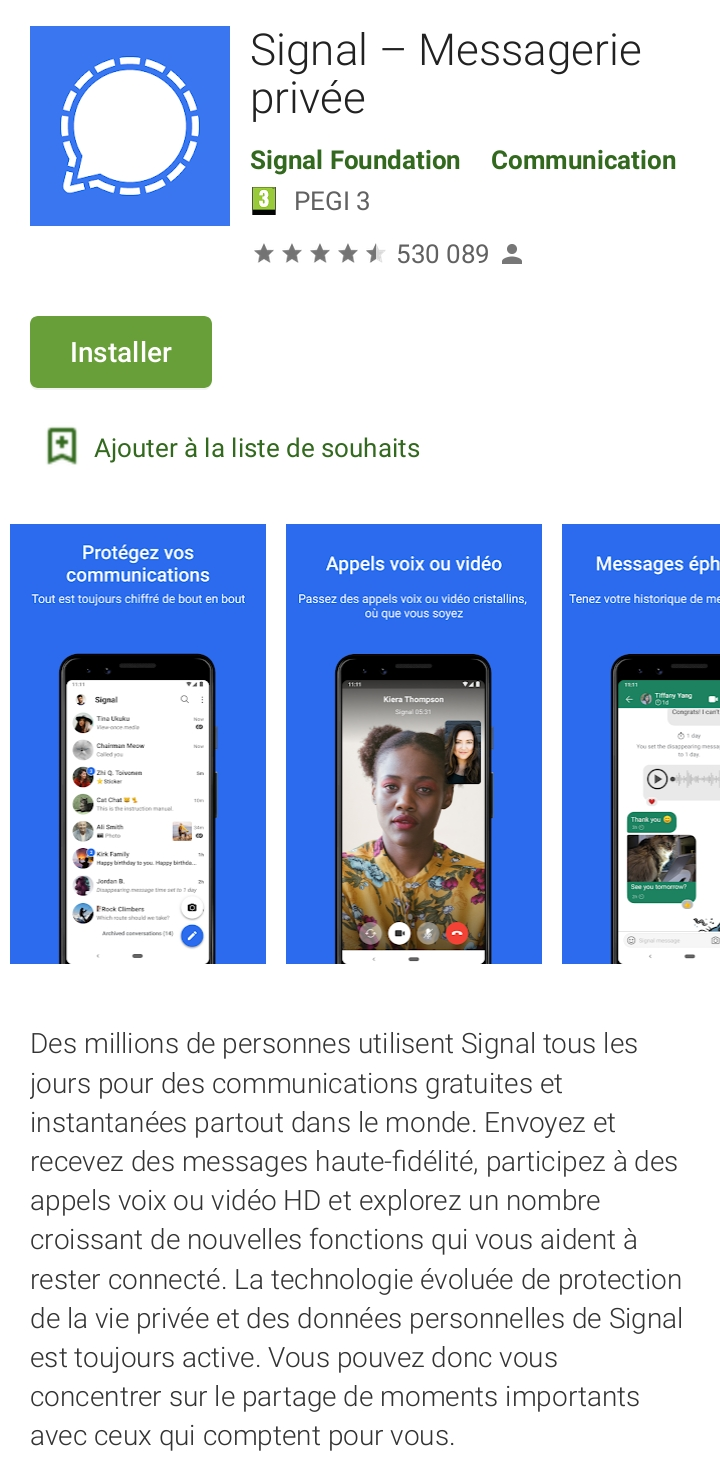

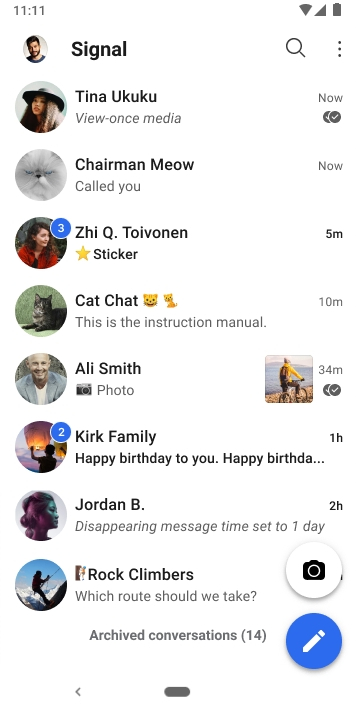

Para de mejorar de manera sencilla la confidencialidad de tus comunicaciones puedes elegir aplicaciones libres que ofrezcan encriptación. Hoy en día la más fácil de usar es Signal. Aunque no sea perfecta, es el mejor compromiso entre seguridad y facilidad de uso.

Instalar Signal

Cifrar tus comunicaciones significa que, gracias a un proceso matemático, tus mensajes serán ilegibles («indescifrables») salvo para las personas a las que realmente van dirigidos. Sin que seamos necesariamente conscientes de ello, este proceso es aplicado por muchos servicios que utilizamos en nuestra vida cotidiana, por ejemplo para la navegación por Internet o los pagos en línea.

¿Por qué esta aplicación?

Muchas aplicaciones de comunicación dicen ofrecer esta seguridad, pero… no todas son fiables. Sobre todo porque su modelo de negocio es usar y vender nuestros datos y nuestros metadatos. Además, cuando su código no es libre (como Whatsapp o Telegram), son aún menos fiables, porque nadie puede saber cómo funcionan realmente.

Por supuesto, para que tus intercambios estén protegidos, tus contactos también tendrán que utilizar esta aplicación. Para saber más, aquí tienes una guía práctica que detalla todos los pasos, desde la instalación hasta el uso de la aplicación.

Y para ir más allá y saberlo todo sobre el cifrado, te recomiendo que leas este artículo de NextINpact.com.

Protegerte más allá de las fronteras

La Unión Europea garantiza la protección de datos de sus nacionales y residentes. Desde su entrada en vigor en 2018, el Reglamento General de Protección de Datos (RGPD) todas las personas pueden controlar el uso que se hacen de tus datos. ¡Veamos de qué se trata !

Controla el uso de tus datos

Puedes contactar a las organizaciones privadas o públicas que recogen, utilizan o venden nuestros datos personales, y solicitarles información, correcciones, supresiones o copias de nuestros datos. Esto es válido para las cuentas y servicios abiertos por residentes de la Unión europea y sus ciudadanos cuando están en otros países.

Cada país de la Unión Europea tiene su propia institución encargada de verificar que se apliquen estas medidas. Aquí tienes la lista por países. Y para los demás países del mundo, te recomiendo este mapa detallado. En Francia, la Comisión Nacional de Informática y Libertades (CNIL) se encarga de ayudarnos a hacer valer nuestros derechos en este ámbito y nos proporciona guías sobre nuestros distintos derechos y modelos de cartas cartas para hacerlos valer fácilmente.

Imaginemos que buscas tu nombre en Internet y encuentras información personal que no quieres que sea pública. El primer paso para eliminar esa info es escribir a la dirección de contacto de la página en cuestión. Una vez que hayas enviado tu solicitud, los responsables del sitio deben responderte en un plazo de 30 días y muchas veces este mail es suficiente para que quiten tu información.

Poner una demanda

Si no eliminan tu información al cabo de 30 días, puedes enviar una reclamación a la CNIL o a la autoridad de tu país, que puede sancionar la página. Tristemente la CNIL y otras instituciones disponen de unos pocos recursos (y por lo tanto de personas) para atender los mensajes y pueden tardarse en responderte. Si transcurren 30 días sin dar respuesta, puedes presentar una denuncia ante la policía o la fiscalía para hacer valer tus derechos.

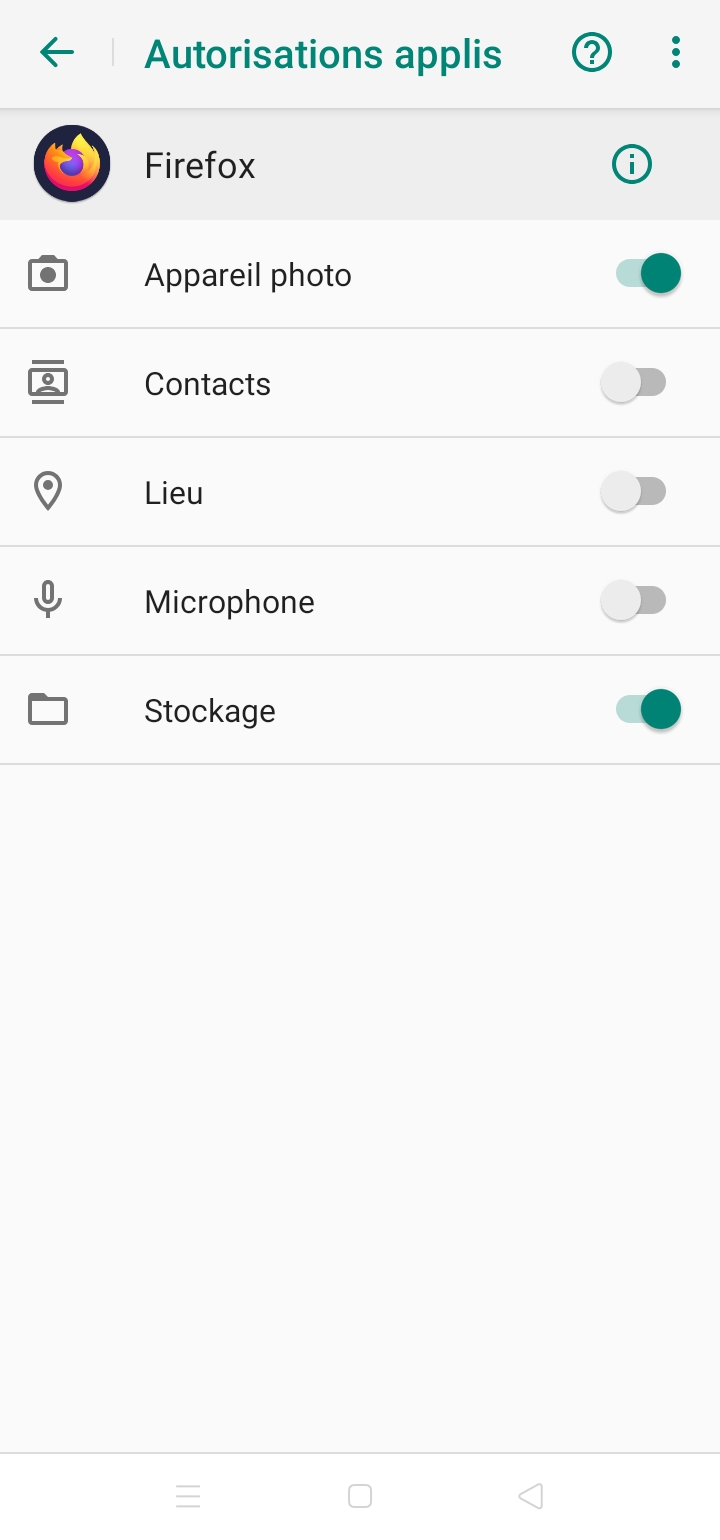

Configurar los permisos

Para funcionar, algunas aplicaciones requieren permisos especiales. Por ejemplo, si una aplicación de «cámara» solicita acceso a la cámara, parece lógico. Pero otras veces, las solicitudes de permisos de acceso no tienen nada que ver con el funcionamiento de la aplicación y sólo están ahí para recoger datos personales nuestros. Por ejemplo, una app de música que te pida acceso a tus contactos y a tus movimientos parece extraño. ¡Vamos a ver cómo configurar los para que nos protejan mejor!

Limpia las autorizaciones ya concedidas

Cuando utilizas una aplicación por primera vez, te debe pedir permiso antes de acceder a tus datos o a las funciones de tu teléfono. Por ejemplo, podría tratarse de tu geolocalización, micrófono, cámara, lista de contactos… ¡datos y funciones potencialmente sensibles!

Con el tiempo, puede ser difícil recordar qué permisos has concedido o no a una aplicación. Para ver cuáles ya diste y poderlos cambiar, ve a la configuración de tu teléfono y luego al menú de permisos o aplicaciones.

¿Dónde puedo encontrar la lista de autorizaciones?

Encontrarás una lista completa de las aplicaciones ya instaladas en tu teléfono y los permisos concedidos a cada aplicación. Si buscas por «permisos», podrás ver todas las aplicaciones que acceden a un permiso en particular (por ejemplo, todas las aplicaciones que acceden a tu geolocalización o a tus contactos). Desde este menú, puedes desinstalar las aplicaciones o denegar los permisos ya concedidos.

Obtén información detallada

Para obtener información aún más detallada sobre los permisos de tu teléfono, no dudes en utilizar el «escáner» de Nikki, el CatScan. (Si no sabes lo que es, aún tienes mucho que descubrir aquí… ! )

El CatScan te permitirá ver el número de rastreadores en las aplicaciones instaladas y controlar tu progreso protegiendo tus datos en tu teléfono. ¡Es super útil !

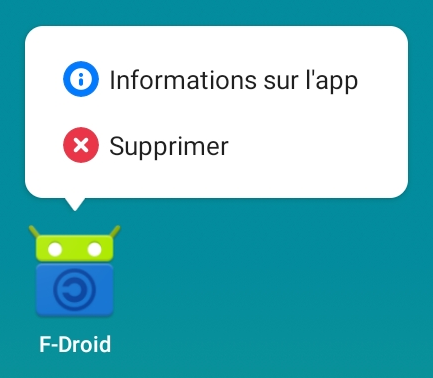

Desintalar en una aplicación

Hay varias formas de desinstalar una aplicación del teléfono. Así es como se hace:

Desde la pantalla principal

La forma más fácil de desinstalar una aplicación es hacer una pulsación larga sobre el ícono: aparecerá un mensaje que te ofrecerá desintalarla. Algunas aplicaciones preinstaladas no se pueden desinstalar completamente. Es frustrante, pero en este caso, lo mejor que puedes hacer es abrir la información de la aplicación, forzar su cierre y eliminar los permisos.

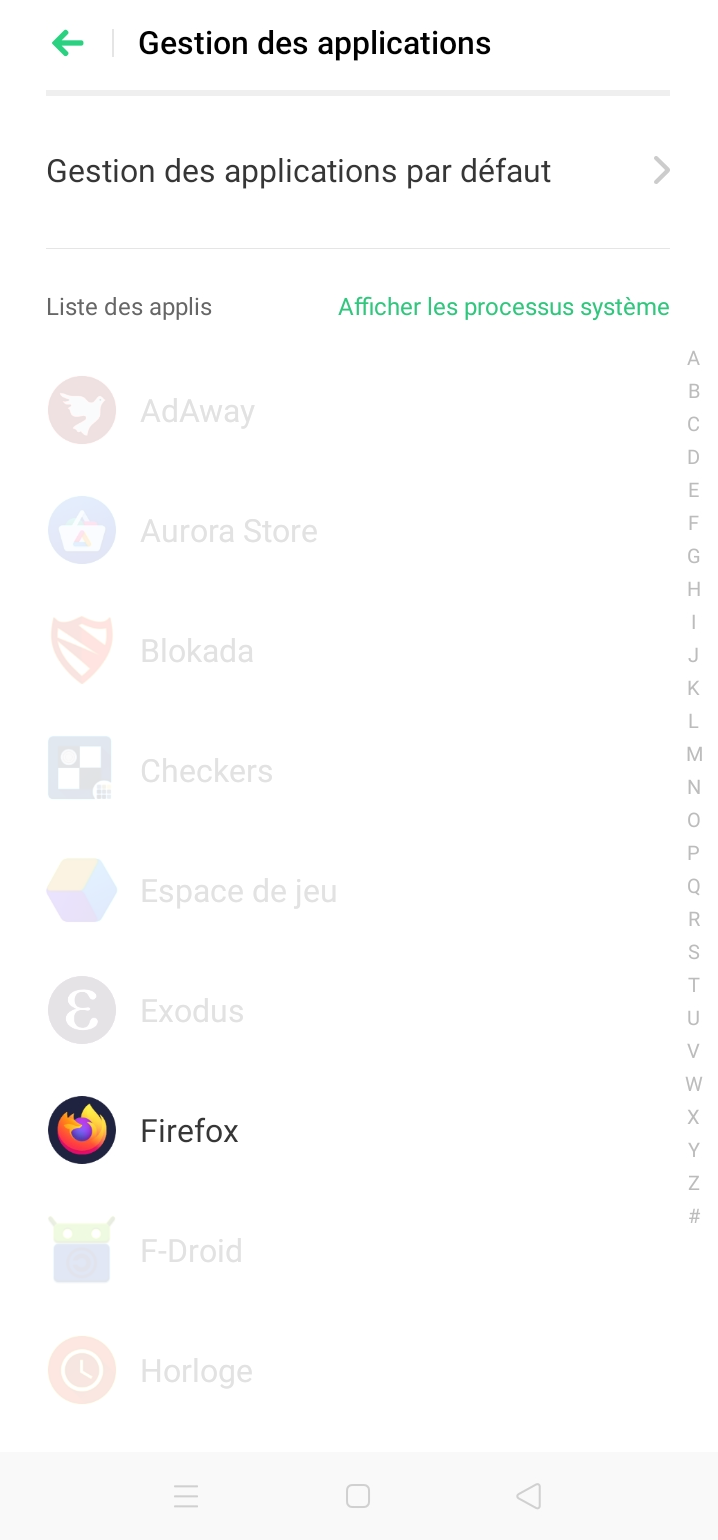

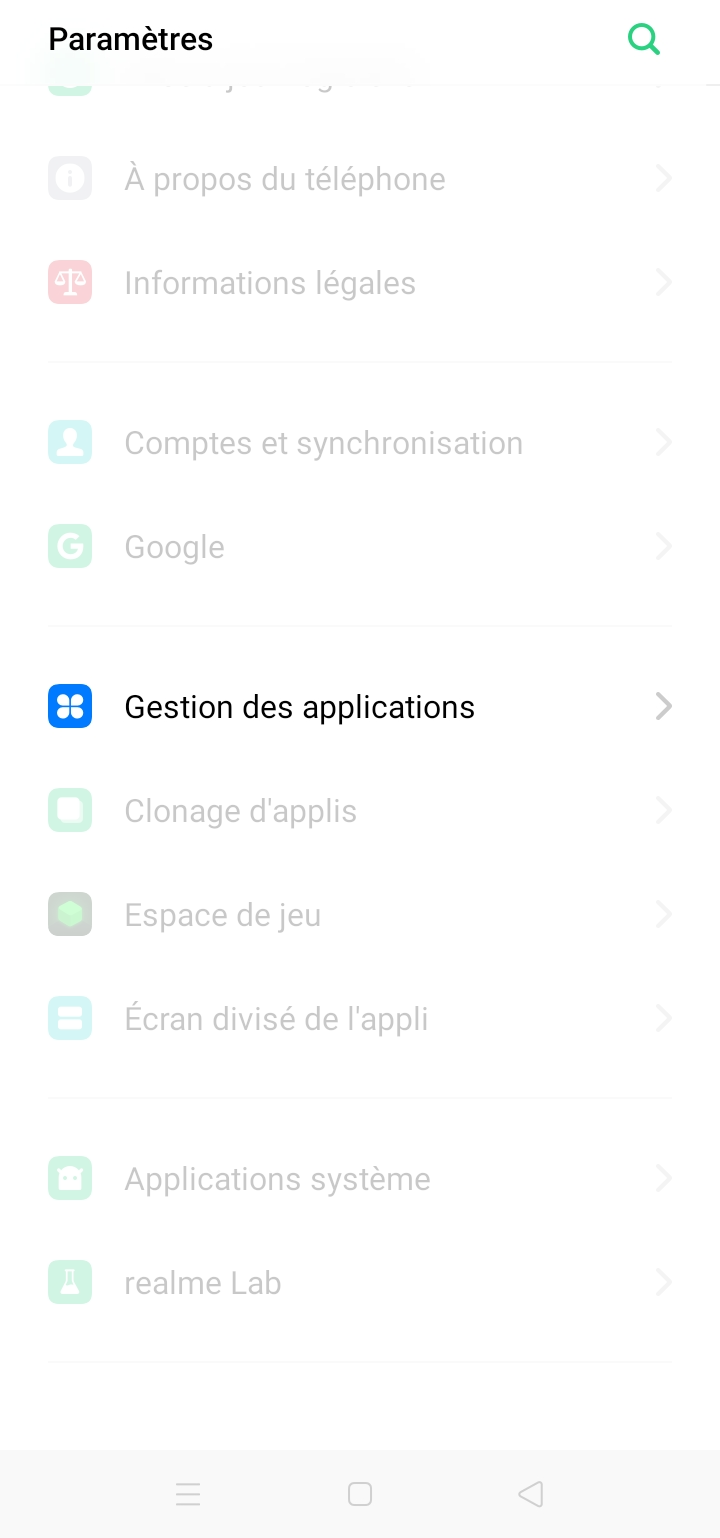

Depuis les paramètres

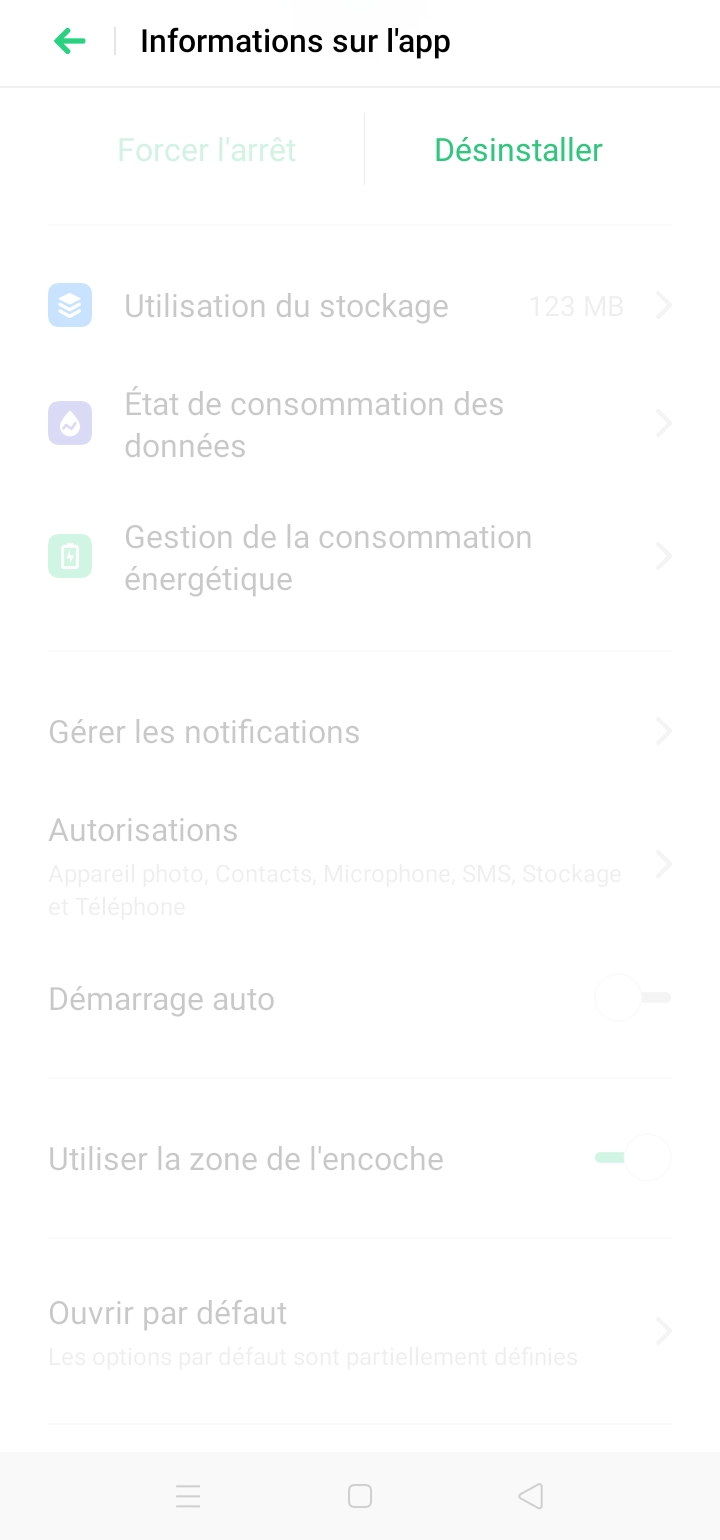

Une autre solution pour désinstaller une application est d’aller dans les Paramètres de ton téléphone, puis dans le menu Gestion des applications. Il suffit ensuite de sélectionner l’application en question, d’appuyer sur Désinstaller et de confirmer ce choix.

Et voilà ! C’est également dans ce menu que l’on peut vérifier et modifier les autorisations accordées à une application, mais c’est une autre histoire. De temps en temps, pense à faire le ménage dans tes applications en supprimant celles que tu ne souhaites pas ou plus utiliser.

Establecer un modelo de protección

¿De qué y de quién protegerse?

Las amenazas y necesidades de cada persona pueden ser muy diferentes. Veamos cómo encontrar una solución a la medida.

Haz un balance de tu situación

Empecemos por identificar los datos que quieres proteger, de qué, de quién, dependiendo de tu situación. Para ello, identifica qué datos son importantes o sensibles para ti y piensa en los posibles peligros si los pierdieras o si cualquier otra persona tuviera acceso a ellos. Esto es lo que se llama en seguridad informática «establecer un modelo de amenaza», pero nosotros lo llamaremos modelo de protección.

El siguiente paso es identificar, para cada dato, la gravedad y probabilidad de su pérdida o difusión. De hecho, cada riesgo tiene una probabilidad de ocurrir y una gravedad diferente. Por ejemplo, un riesgo muy, muy, muy improbable sería que los marcianos utilizaran fotos íntimas tuyas para decorar sus naves espaciales. Pero un riesgo muy probable sería que Google utilizara esas mismas fotos para conocerte mejor y venderte productos relacionados.

Al estimar estos dos criterios, la gravedad y la probabilidad, resulta fácil separar los riesgos urgentes y por los que no hay que preocuparse tanto. Puedes utilizar este modelo para pensar en tu propio modelo de amenaza.

Decidir sobre las acciones a realizar

Gracias a la cartografía que acabas de realizar, ahora puedes identificar los lugares que hay que proteger primero.

Esta vez, necesitas encontrar apoyo de alguien si sientes que no te es sencillo imaginarte cómo avanzar. Cada medida puede ser más o menos difícil de aplicar, pero no te desanimes. A veces hay soluciones muy técnicas, pero otras veces no. Para cada dato que debes proteger, te invito a que te hagas estas preguntas:

- ¿Mis dispositivos tienen una buena contraseña?

- ¿Los dejo junto al grifo de agua y no tengo una copia de seguridad de mis datos?

- ¿La solución que se me ocurre es fácil o difícil de usar?

- ¿Quién puede darme consejos o ideas sobre cómo proteger tal o cual información?

- ¿Estas medidas son sólo para mí o más bien a todo un grupo?

Algunas soluciones tendrán ventajas, otras inconvenientes, otras pueden empeorar la situación y otras serán super sencillas y adecuadas. Pero recuerda ser consciente de los peligros que identificaste ya es el principio de la solución, así no pongas ninguna alguna solución en práctica.

Por último, sólo queda elegir y poner en marcha las soluciones que identificaste y de vez en cuando ver si debes adaptar tu plan de soluciones si te encuentras en nuevos contextos o si tienes nuevas necesidades en términos de seguridad.

Para saber más sobre cómo elaborar un plan de seguridad, te recomiendo la lectura de esta breve guía publicada en la web de Autodefensa de Vigilancia para completar el documento que te sugerí más arriba.

Evitar las estafas en línea

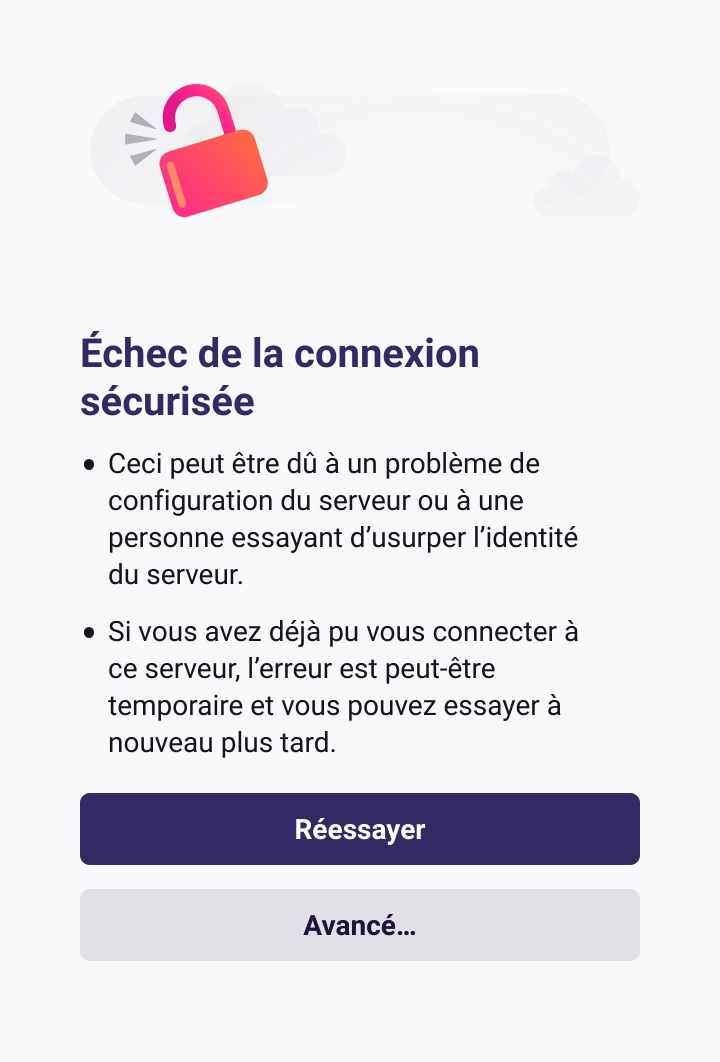

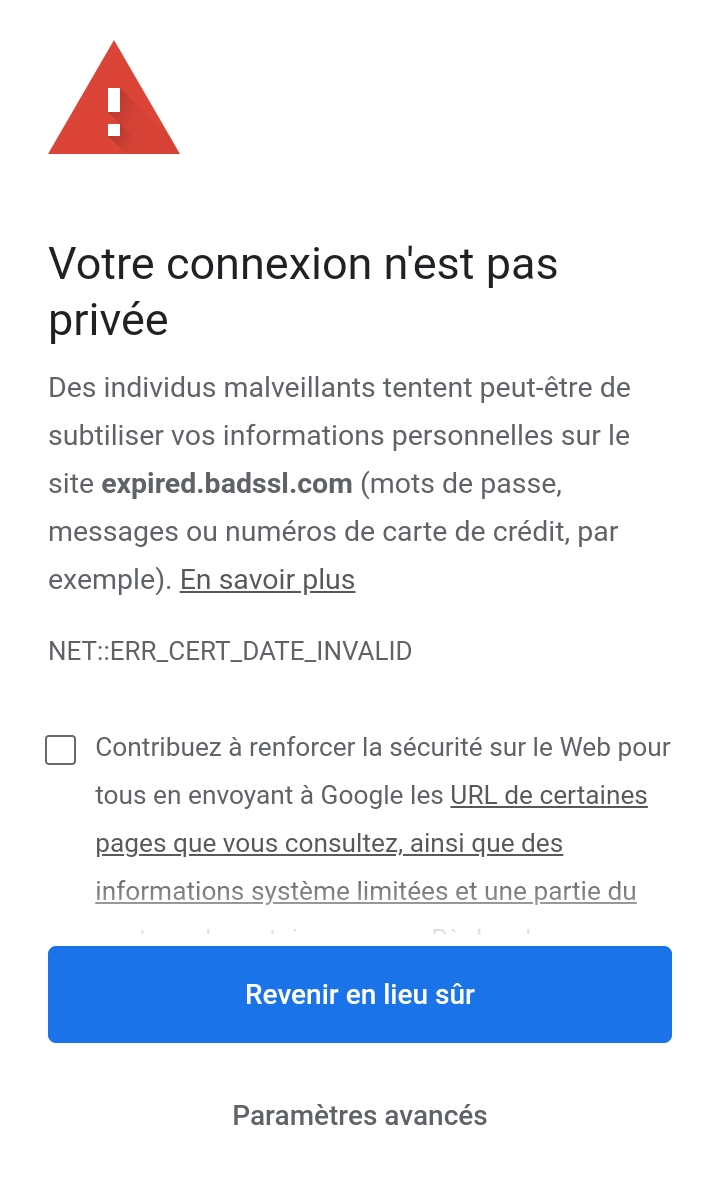

El phishing es una de las estafas más comunes en Internet. Consiste en hacerse pasar por una página imitando (a veces muy bien) su apariencia. Veamos cómo protegerse.

Comprender el riesgo

Estas estafas buscan captar la información que los visitantes engañados ponen en la página web si esta fuera real. También puede tener como objetivo engañarles para que instalen virus aplicaciones o programas nocivos o llamen a un servicio de tarificación adicional.

A menudo, se envían enlaces a este tipo de páginas por mail o por mensajes y chats que pretenden asustarnos haciéndonos creer que tenemos una gran suerte o una amenaza de virus en nuestros dispositivos. Por ejemplo, estos mensajes pueden anunciar que te ganaste la lotería, que se ha retrasado en el pago de una factura o que tu teléfono móvil ha sido infectado por un virus.

¡Está alerta !

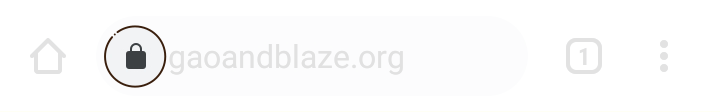

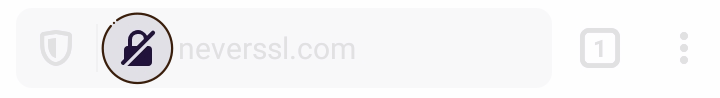

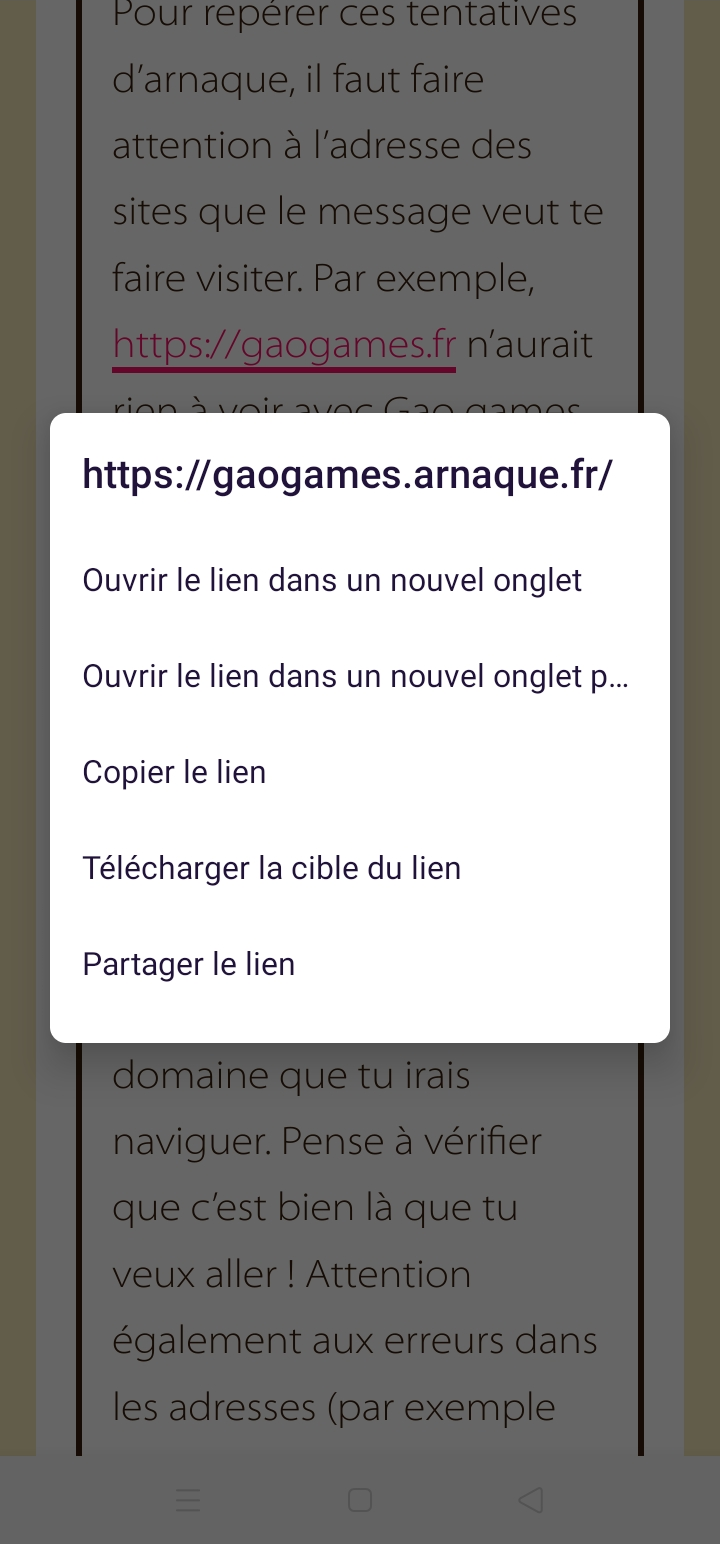

Para detectar estos intentos de estafa, debes prestar atención a la dirección de los sitios que el mensaje quiere que visites. Por ejemplo, https://gaogames.fr no tiene nada que ver con los juegos de Gao, Gao Games. Puedes comprobarlo pulsando prolongadamente el enlace con el dedo antes de abrirlo o en la esquina de tu navegador pasando el ratón por encima del enlace, ya que bajo la apariencia de ir a https://gaogames.fr, en realidad vas a ir a https://gaogames.estafa.com/ como te mostramos a continuación.

¿Cómo detectarlos?

En este caso, la parte más importante de la dirección es arnarque.fr (que es estafa.com), que es el dominio al que te va a llevar realmente. Recuerda comprobar qué lugar quieres ir. También hay que tener cuidado con los errores en las direcciones (por ejemplo, Wikypedia en lugar de Wikipedia). Esto requiere mucha atención de tu parte cada vez que navegas o abre enlaces.

Estos elementos pueden darte algunas pistas: faltas de ortografía, avisos legales, mensaje super urgente para hacer algo, el aspecto general de la página…

En caso de duda, lo mejor es tomarte un tiempo para reflexionar y buscar a alguien que te aconseje. También puedes echarle un vistazo a la información pública sobre el nombre de dominio. En cualquier caso, no hagas clic en ningún enlace que te parezca extraño y mejor que busques la página desde tu motor de búsqueda favorito.

Para informarte más sobre estas estafas y cómo protegerse, te invito a leer las recomendaciones de la Comisión Nacional de Informática y Libertades (CNIL) o este artículo publicado en el sitio web Numerama.com.

Instalar un sistema alternativo en tu teléfono

Ojo, este conocimiento es uno de los más complicados, pero no te asustes ! Ya te explico en detalle de qué se trata ![]()

¿De qué se trata?

Para funcionar, un teléfono móvil necesita un sistema operativo, es decir, un programa principal para que las aplicaciones y los botones funcionen cuando los oprimes. Este sistema operativo actúa como intermediario entre los botones y el aparato físico.

Casi todos los teléfonos modernos funcionan con Android, desarrollado principalmente por Google, o con iOS, desarrollado por Apple.

Estos sistemas operativos están diseñados por empresas que recogen y utilizan nuestros datos y reducen nuestra capacidad de protegerlos.

Instalación de un sistema alternativo

Afortunadamente para los teléfonos con Android, es posible sustituir el sistema operativo con Lineage OS, /e/ o Replicant, que son totalmente gratuitos y libres.

Esto puede ser un proceso complejo. Todavía no todos los teléfonos son compatibles con los sistemas alternativos. Pero si tu teléfono es compatible y quieres instalar otro sistema, lo primero es hacer una copia de seguridad completa de tus datos antes de empezar y seguir las instrucciones. Sobretodo, no olvides hacerlo con un teléfono totalmente cargado y en el orden indicado. De lo contrario, tu teléfono puede, en algunos casos, quedar inutilizable. Cambiar el sistema operativo es una operación delicada, pero gracias a ella es posible retomar realmente el control de tu teléfono y proteger mejor tus datos personales.

Para saber más y quizás probarlo, te recomiendo que empieces por este artículo de la Free Software Foundation Europe y esta guía práctica publicada en francés por LinuxFR.org. Y para resolver cualquier problema que puedas encontrar, te recomiendo el sitio web xda-developers.com.

Separar tus distintos círculos sociales

Una forma sencilla de proteger mejor nuestros datos personales es separar los distintos ámbitos de nuestras vidas (por ejemplo, amigos, trabajo, salud, compras, etc.). Pero, ¿cómo podemos hacerlo?

Crear varias direcciones de correo electrónico

En primer lugar, puedes tener direcciones de correo electrónico para diferentes cosas. Lo típico es: una para los seres queridos, otra para el trabajo y otra para asuntos sin importancia, otra para la salud, etc. De este modo, separamos los distintos aspectos de nuestras vidas y así se vuelve más difícil conectarlos entre si.

Crear varias cuentas en línea

Del mismo modo, es posible crear varias cuentas en las redes sociales, con diferentes seudónimos, y configurarlas de forma diferente según las personas a las que nos queramos dirigir. De este modo, sólo las personas que elijamos pueden acceder a nuestras publicaciones en línea y será difícil que pasen de una cuenta a otra sin que lo sepamos.

Para reforzar esta protección, una buena práctica es limitar la cantidad de información que proporcionamos a las plataformas en línea. El hecho de que nos pidan datos (aunque lo hagan de manera muy educada) no significa que debamos entregárselos. ¡Siempre podemos poner cualquier cosa aleatoria, no?

Multiplicar tus herramientas digitales

Para que separar tus círculos sea aún más eficaz, también puedes utilizar varios navegadores web, varias sesiones en tu compu o incluso diferentes aparatos. Aunque estos métodos por sí solos no son suficientes para evitar por completo que las grandes empresas te vigilen, será más difícil relacionarlos.

Para saber más sobre esta y otras formas de proteger tus datos, te recomiendo que leas este [fr] artículo publicado en ritimo.org, una red de información y documentación para la solidaridad y el desarrollo sostenible.

Estimar qué tan confiable es una aplicación

Antes de instalar una aplicación, es importante asegurarse que puedes confiar en ella, porque va a acceder a nuestros datos, recoger nuevos y borrarlos o pasarlos a personas o empresas malintencionadas.

Evitar riesgos

Incluso para expertos, es difícil determinar con exactitud el nivel de seguridad de una aplicación ya que no se puede saber a ciencia cierta lo que hace y no que no puede hacer. Para descargar una nueva aplicación de manera segura, es importante pasar por una tienda de aplicaciones. Estas tiendas en general comprueban que las aplicaciones no contengan virus y que nos pedirán permisos antes de acceder a nuestros datos y a los sensores de nuestro dispositivo.

Por el contrario, instalar una aplicación desde una fuente distinta a estas tiendas te expone a un riesgo importante de acabar con un programa engañoso (por ejemplo, un archivo .apk gratis ofrecida por Internet).

Recoger pruebas

Aveces es difícil orientarse entre todas las aplicaciones que ofrecen estas tiendas. Varios elementos pueden ayudarte a medir la fiabilidad de una aplicación: el número de descargas, la descripción, las opiniones y comentarios de otras personas, las autorizaciones que pide la aplicación cuando se lanza por primera vez o tras una actualización…

También puedes averiguar qué organización es la propietaria de la aplicación. Por ejemplo, además de Android, Google también posee Chrome, YouTube, Waze y muchos otros. Facebook controla Instagram y WhatsApp. En caso de duda, es mejor no instalar la aplicación en cuestión y elegir otra.

Por último, gracias a nuestra herramienta, que utiliza Exodus Privacy, es posible proporcionarte información sobre las aplicaciones más conocidas e indicar para cada una de ellas el número de rastreadores que incorpora y las autorizaciones que necesita para funcionar.

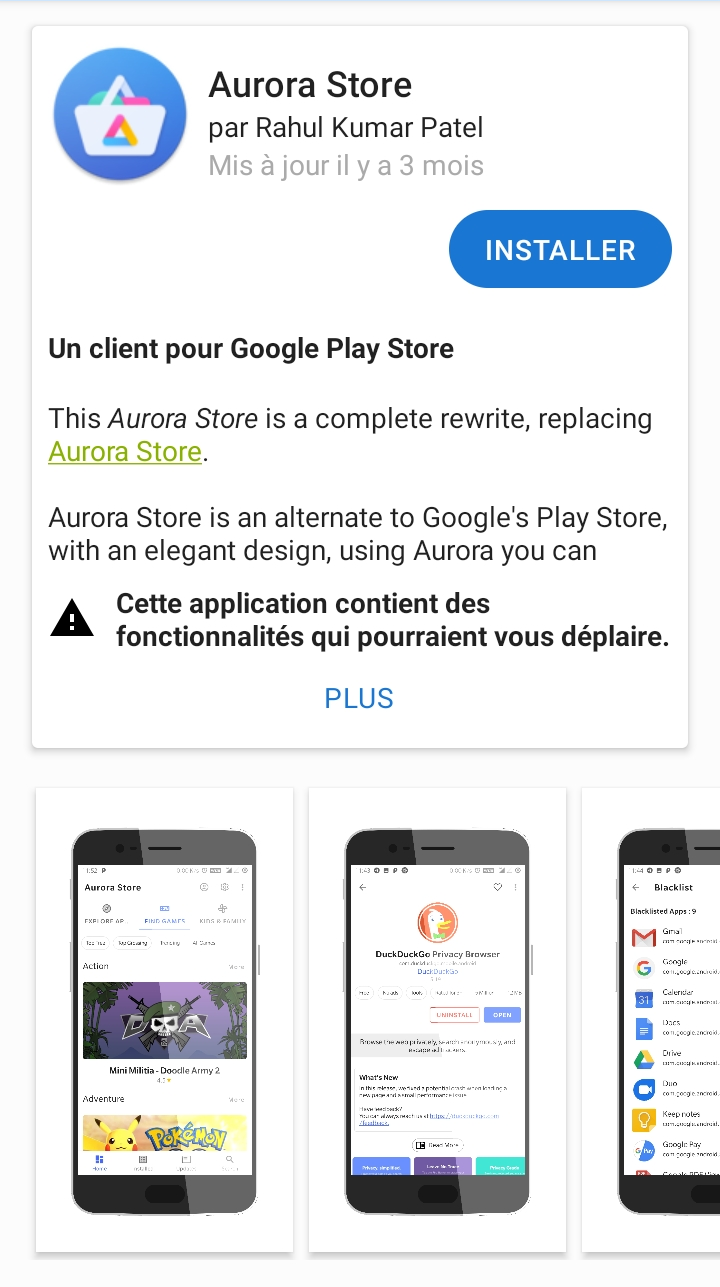

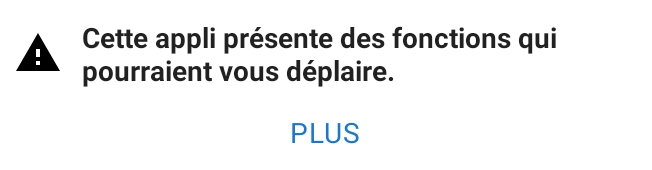

Utiliza una fuente confiable

Además de ofrecer aplicaciones libres, gratuitas y respetuosas (y, por tanto, más seguras), la tienda F-Droid permite medir la fiabilidad de las aplicaciones. En las descripciones de las aplicaciones, se enumeran las características que podrían no gustarte. Esto puede facilitar la visualización y la comparación de varias aplicaciones antes de elegir la que más te convenga.

Proteger nuestros datos y los de nuestros seres queridos

Además de todas las habilidades que te he presentado, hay algunas cosas sencillas que podemos hacer para que nuestros teléfonos sean más seguros de forma rápida y sencilla. Algunos incluso las llaman «reglas de higiene digital».

Elije una contraseña

Para proteger tus datos, es importante tener un código de desbloqueo : puedes decidir utilizar un patrón, números o una contraseña, est una de las medidas más importantes y sencillas ! Después de cada cierre de pantalla, será necesario introducir este código para acceder a tu teléfono.

Para configurarlo o cambiarlo, dirígete a los Ajustes de tu teléfono y, a continuación, al menú Huellas dactilares, cara y contraseña. Para decidir cuánto tiempo debe pasar antes de que la pantalla se apague automáticamente, ve al menú Pantalla y brillo.

Para mayor seguridad, te recomiendo que evites las contraseñas fáciles, como los métodos biométricos (cara o huellas dactilares) o los dibujos o códigos demasiado fáciles de adivinar (como la forma de la primera letra de tu nombre o tu fecha de nacimiento). Para saber más, he aquí las recomendaciones de la Agencia Nacional de Seguridad de los Sistemas de Información (ANSSI) para elegir contraseñas seguras y la guía para utilizar un gestor de contraseñas que ofrece el sitio web NextINpact.com.

Copia tu código IMEI

El código IMEI es un número que identifica tu teléfono de forma exclusiva. Puedes conseguirlo marcando *#06#. También lo encontrarás en la caja y la factura de tu teléfono. Guárdalo bien : lo necesitarás para bloquear tu teléfono permanentemente en caso de robo.

Mantén tu teléfono actualizado

Instala las actualizaciones siempre y tan pronto como sea posible. Además de nuevas funciones, suelen incluir correcciones de errores.

Para quitarte la molestia, ve a los Ajustes de tu tienda de aplicaciones, y luego al menú de Actualizaciones si usas el Play Store. Aquí, pulsa sobre Activar actualizaciones automáticas u Obtener actualizaciones automáticamente.

Cifra tu teléfono

La mayoría de los teléfonos ofrecen encriptación de los datos que contienen, es decir, sólo la persona que conoce la contraseña de desbloqueo puede acceder.

Dependiendo de tu versión de Android, el proceso y el método pueden variar. En caso de que la opción no esté ya activada por defecto y si está disponible, puedes cifrar la memoria de tu teléfono o tu tarjeta micro SD. Para ello, dirígete a los Ajustes de tu teléfono y luego al menú de Seguridad.

Sin embargo, ¡ten cuidado! En el caso de una tarjeta SD, la operación comienza borrando todos los datos, así que asegúrate de tener una copia en otro lugar. Y en cualquier caso, si pierdes la contraseña, tus datos también se perderán realmente.

No olvides los metadatos

Cuando tomamos fotos, nuestro teléfono móvil añade automáticamente informaciones, como la fecha, la geolocalización o el ajuste de la cámara. Esto se llama metadatos. Esta información se utiliza para clasificar nuestras fotos, pero puede revelar mucha más información que la propia imagen. Recuerda comprobarlos antes de compartir tus fotos, o eliminarlos por completo. Para ello, puedes utilizar la aplicación Scrambled Exif (que encuentras en F-Droid o en el Google Play Store).

Desactiva funciones innecesarias

Cuando no la uses, desactiva la geolocalización, el wifi y el Bluetooth. Al hacer esto, limitarás los datos que se recojen sobe ti, mejorarás tu seguridad y la duración de la batería. Para ello, coloca el dedo en la barra de estado, deslízalo hacia abajo y pulsa en los íconos de cada función.

Dale prioridad a las páginas web en vez de las app

En general, es mejor utilizar la página web que la aplicación: limitarás los datos a los que puede acceder en tu teléfono.

Reinicia tus dispositivos nuevos y viejos

Si recibes un teléfono usado o te dejas de usar el tuyo, no olvides borrar todos los datos que contiene. Esta breve guía de la Comisión Nacional de Informática y Libertades (CNIL) explica cómo hacerlo.

Haz un balance cada tanto

Ninguna solución informática es 100% segura ni durará para siempre. Recuerda estar pendiente de vez en cuando si las elecciones que ha hecho siguen siendo pertinentes y si todavía te convienen.

No olvides los detalles

Cuando se trata de seguridad informática, un sistema es igual de fuerte que su eslabón más débil: osea basta con un pequeño detalle para que todo se vuelva frágil. Por lo tanto, presta atención a lo parecieran detalles.

Por ejemplo, te recomiendo que cambies el teclado que viene por defecto (Gboard) en tu teléfono por un teclado libre. Los que te recomiendo son OpenBoard o Android AOSP, que puedes instalar desde F-Droid o Play Store. Para usarlo, ve a los Ajustes de tu teléfono, luego a Otros ajustes, luego a Teclado y método de entrada para elegir OpenBoard o AOSP y configúralo.

Adoptar una actitud respetuosa

Más allá de todas estas recomendaciones, proteger tus datos y los de tus seres queridos también implica adoptar actitudes respetuosas con los demás. Por ejemplo, no olvides preguntar a la persona si puedes compartir información sobre ella, no guardes todo por costumbre y minimiza la cantidad de datos que generas. Ayúda a personas que conocen menos del tema, discute y comparte tus descubrimientos…

Y para llegar a soluciones realmente satisfactorias y no dejar a nadie rezagado, es necesario organizarse colectivamente para mejorar las leyes y las herramientas digitales que utilizamos para protegernos. Si te interesa esta aventura o simplemente quiere estar al día de las últimas noticias sobre el tema, te aconsejo que visites la página web de La Quadrature du Net.

Para ir más allá, encontrarás muchas otras recomendaciones en el sitio de Data Detox y en la completísima guía de autodefensa digital.

Buscar un servicio en linea que sea ético

Encontrar una herramienta digital que realmente se adapte a tus necesidades, deseos y valores puede ser complicado. ¡Veamos cómo hacerlo en la práctica!

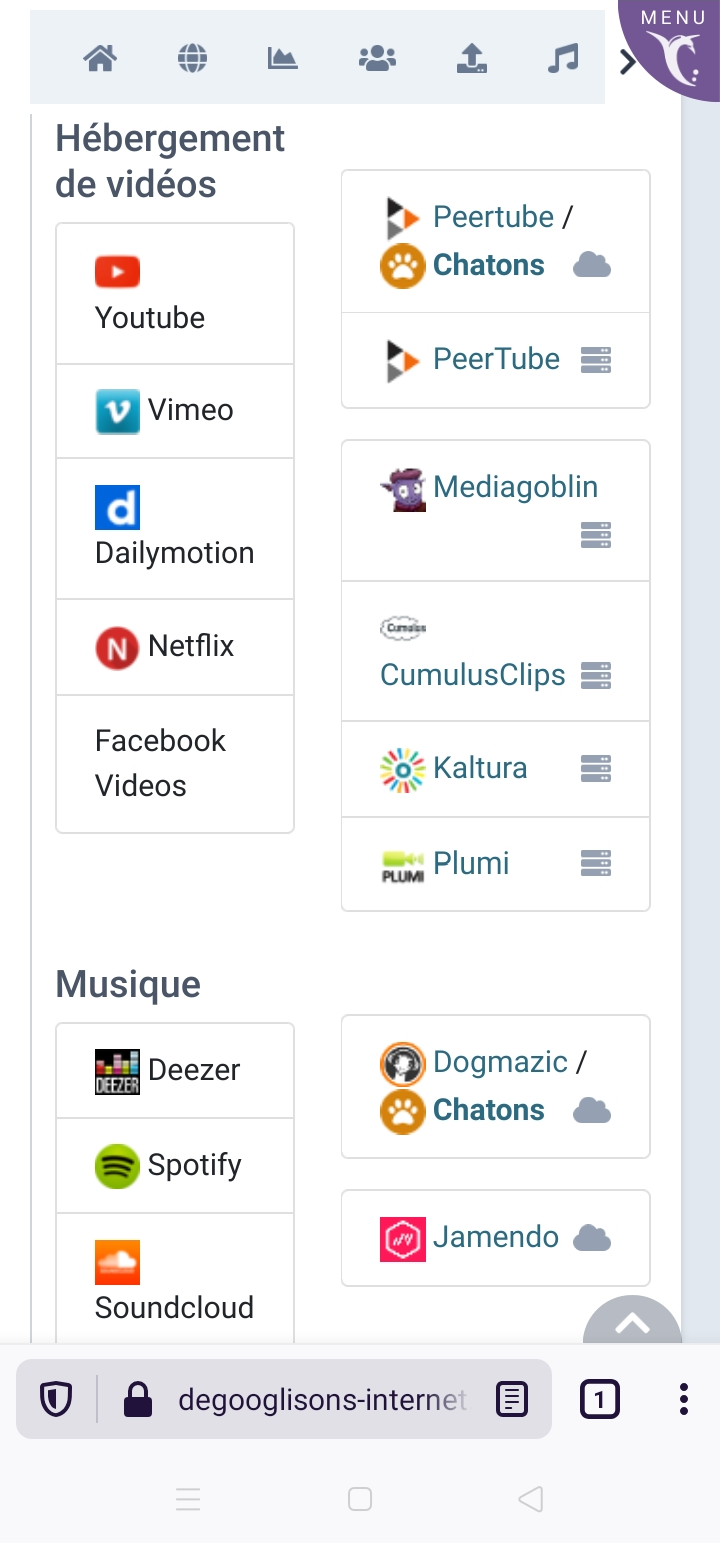

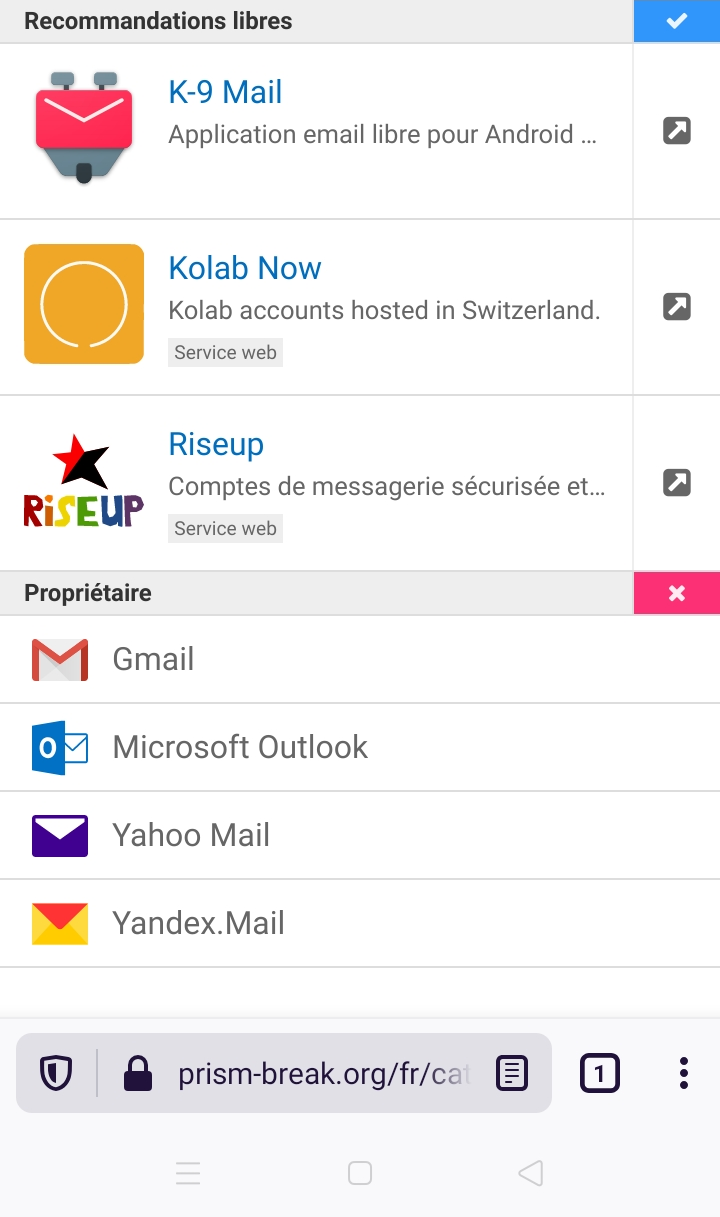

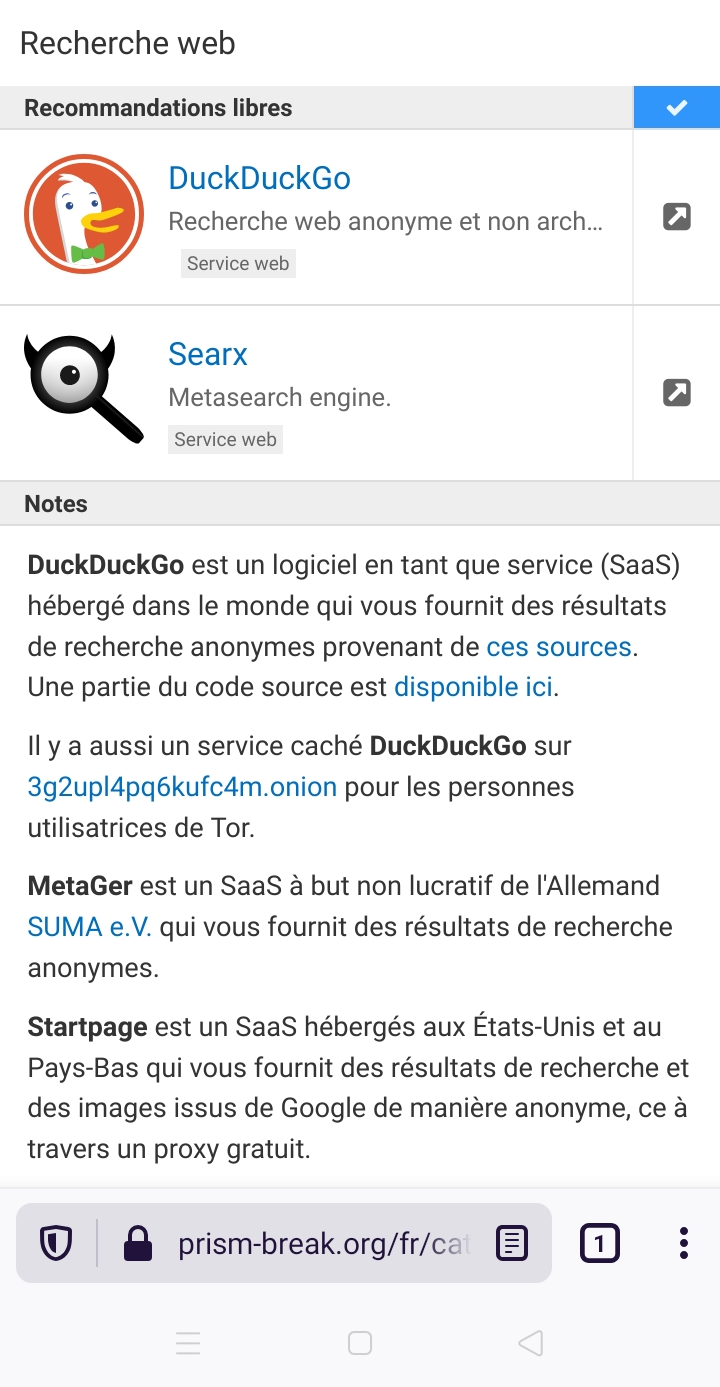

Consulta los directorios

Para ayudarnos a ubicarnos en medio de todas las soluciones existentes, sitios como PRISM-Break.org y Unglue the Internet presentan listas de servicios y software éticos. Hojeando estas páginas, tenemos propuestas concretas para sustituir las aplicaciones más dañinas.

Encuentra un host

También te invito a echarle un vistazo al Collectif des hébergeurs alternatifs transparents ouverts neutres et solidaires, los CHATONS que reúne estructuras que ofrecen servicios en línea éticos y que cumplen con criterios exigentes o este. Con un poco de suerte, podrá encontrar uno cerca a ti.

Conoce los criterios indispensables

Estos son los 3 criterios importantes para que un servicio en línea sea seguro y te proteja :

- Libre: es decir, cualquiera pueda estudiar su funcionamiento, modificarlo y compartir el resultado. De esta manera, podemos asegurarnos que el servicio hace lo que dice hacer, y nada más. Para saber más sobre el movimiento de software libre, te invito a consultar los trabajos de la asociación de April.

- Cifrado de extremo a extremo: este método de protección de los datos implica que sólo pueden hacerlo aquellos a quienes están dirigidos. Y nadie más. Ni siquiera las personas que administran el servicio en cuestión o las empresas.

- Descentralizado: esto significa que la herramienta digital no debe depender de una única autoridad, que podría imponer sus decisiones a todo el mundo de la noche a la mañana. Por tanto, que sea un bien común y que nadie puede apropiárselo.

Para ir más allá, te recomiendo que lea la guía Elegir sus herramientas propuesta por el sitio Surveillance Self-Defense.

Reconocer y esquivar los mecanismos que nos manipulan

Para captar cada vez más nuestra atención y, por tanto, nuestros datos, los gigantes de Internet explotan incluso el funcionamiento de nuestro subconsciente y nuestro cerebro. Esto es lo que llamamos «sesgo cognitivo y psicológico». ¡Veamos cómo protegernos!

Comprender este tema

Cuanto más tiempo pasamos en las herramientas de los gigantes de Internet, más datos recogen sobre nosotros y mayores son sus ganancias a costa nuestra. También aumenta el riesgo de que desarrollemos un comportamiento adictivo y compulsivo.

¡Lo peor es que son estas mismas empresas que intentan hacernos creer que es nuestra culpa y nos hacen sentir culpables de la addición ! Para saber más, te recomiendo que leas las conclusiones del trabajo de la Fundación Internet de Nueva Generación (Fing) sobre este tema.

Reconocer los mecanismos que explotan nuestro inconsciente es complicado: están diseñados para ser difíciles de identificar. Te invito a que veas sin moderación la miniserie de Arte «Dopamina» donde entendemos cómo esta hormona es estimulada por algunas de las aplicaciones de nuestros teléfonos. ¡Comprender es actuar!

Es realmente importante mantener el control y una relación sana con las herramientas digitales. He aquí algunas soluciones.

Hacer balance y desarrollar buenos hábitos

En primer lugar, empieza por hacer un balance personal : ¿Qué quieres hacer con este aparato? ¿Qué usos conectados te parecen útiles e interesantes? ¿Cuáles prefiere dejar de lado? ¿Qué efectos negativos quieres limitar? ¿Qué espacio quieres darles en tu vida ?

Por supuesto, las respuestas a estas preguntas no serán las mismas para todo el mundo: algunas personas encontrarán un servicio online realmente gratificante, mientras que otras lo considerarán una pérdida de tiempo. No importa: lo importante es que respondas a estas preguntas con honestidad y encuentres las respuestas que te sirvan, para que puedas redirigir tu atención a lo que crees que realmente vale la pena.

El primer hábito que hay que adoptar es evitar las prisas y tomarse el tiempo necesario para leer realmente lo que le ofrecen los sitios y las aplicaciones. Cuanto más un sitio o servicio te pongq presión para tomar una decisión, más importante es asegurarse que entiendes para qué sirve y cómo funciona.

Otro buen hábito es determinar los momentos y lugares en los que decides no utilizar tus dispositivos digitales. Por ejemplo, en la habitación en donde duermes, o sólo en tu cama, en la cocina, durante las comidas, antes de acostarte, cuando estás con alguien… Incluso puedes discutirlo con tus seres queridos para decidir unas normas comunes.

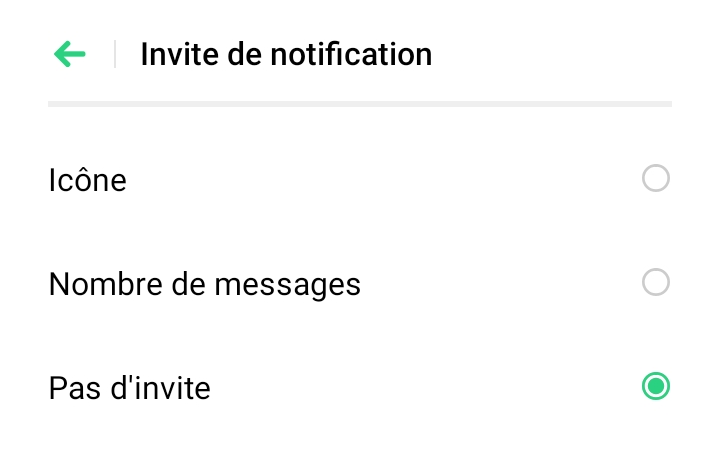

Desactivar todas las notificaciones

Un buen reflejo es desconfiar sistemáticamente de las sugerencias e invitaciones automáticas a consultar una aplicación, sobre todo cuando utilizan tus emociones (como recordarte fotos o momentos en particular). Para poder rechazar lo que el dispositivo te sugiere hacer, empieza por tomarte el tiempo de preguntarte si realmente quieres hacerlo.

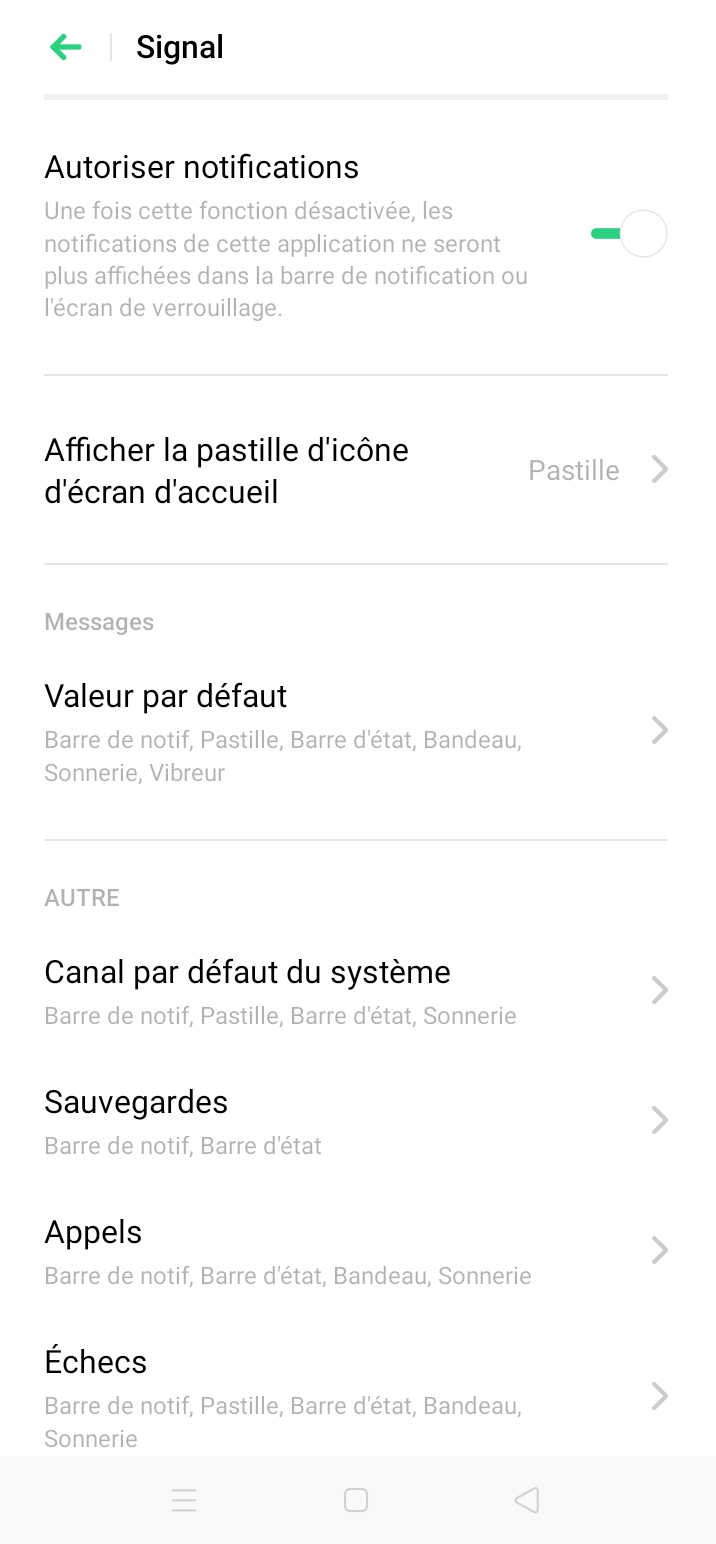

También hay una solución para que tu teléfono deje de molestarte y puedas consultarlo sólo cuando quieras: desactivar las notificaciones. Para desactivarlas por completo, ve a los Ajustes de tu teléfono, luego al menú de Notificaciones y Barra de Estado y al Aviso de Notificación. Por último, selecciona «Sin aviso«.

Afina tu configuración

Si prefieres, también puedes optar por ajustar y permitir o no las notificaciones de cada aplicación individualmente. Ve a los Ajustes de tu teléfono, luego al menú de Notificaciones y barra de estado y a Gestionar notificaciones. Allí encontrarás la lista de las aplicaciones instaladas. Pulsando sobre cada una de ellas, puedes desmarcar la opción Permitir notificaciones.

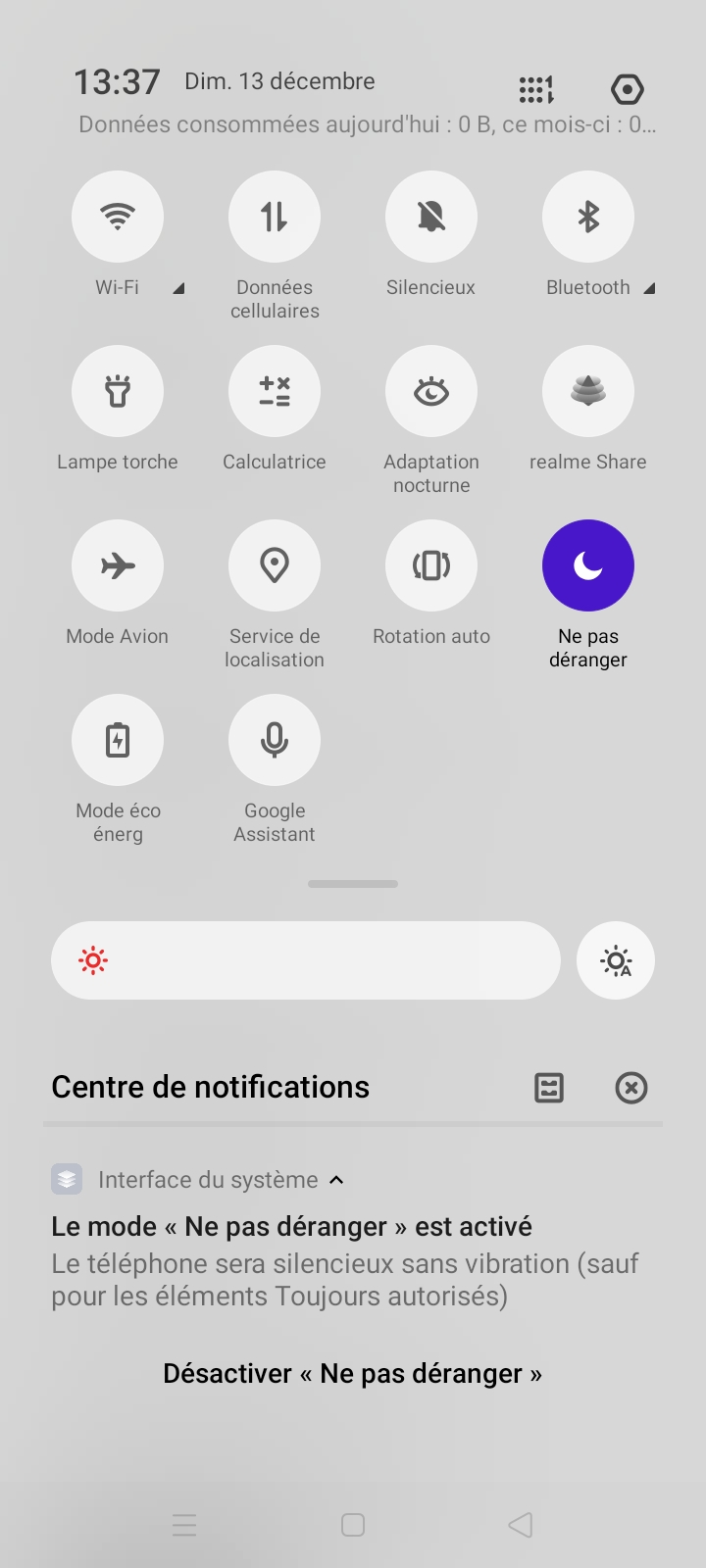

Utilizar el modo «No molestar»

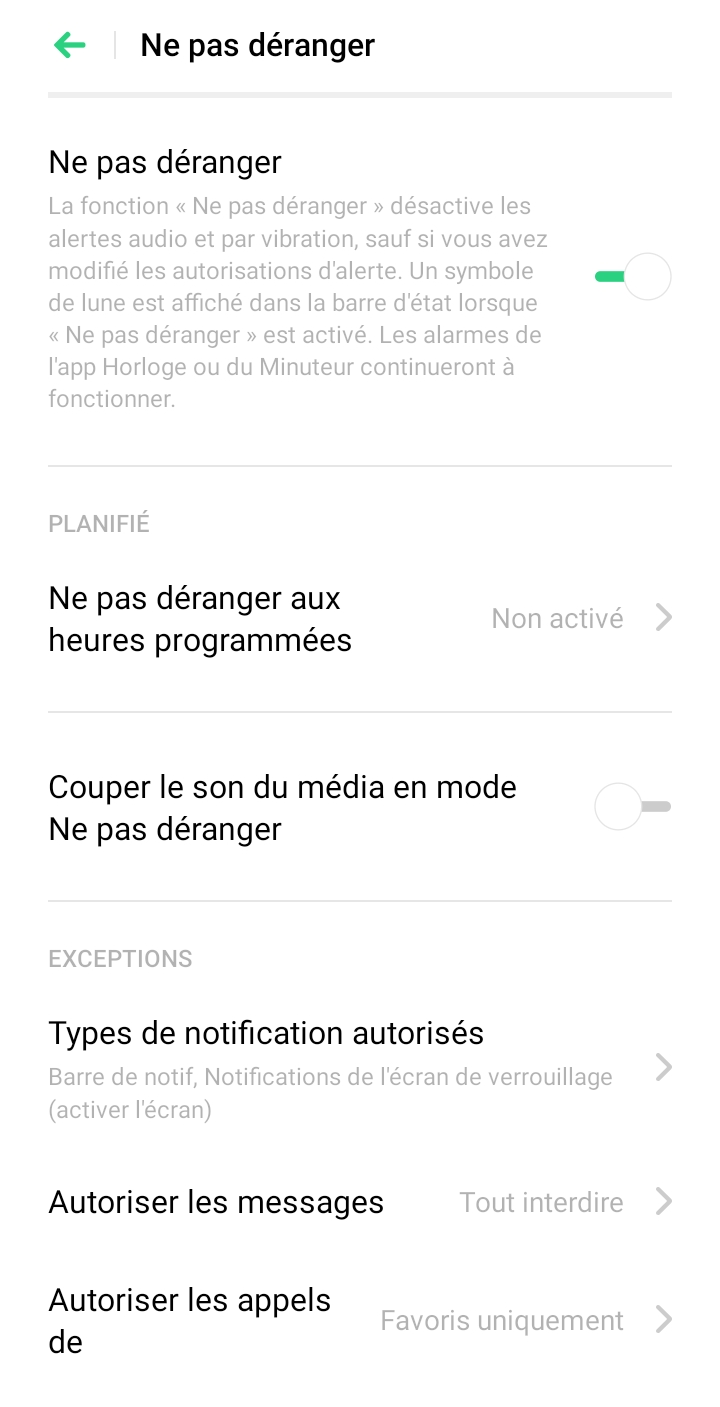

Otra forma de hacerlo es activar el modo No Molestar durante un tiempo. Para ello, coloca el dedo en la barra de estado, deslízalo hacia abajo y pulsa el icono de No molestar.

También es posible activar automáticamente este modo durante las franjas horarias y los días que elijas (por ejemplo, para poder despertarte e irte a la cama con tranquilidad), así como decidir qué se bloquea o se permite (por ejemplo, las llamadas de determinados contactos o las llamadas repetidas). Para ello, ve a los Ajustes de tu teléfono y luego al menú No molestar.

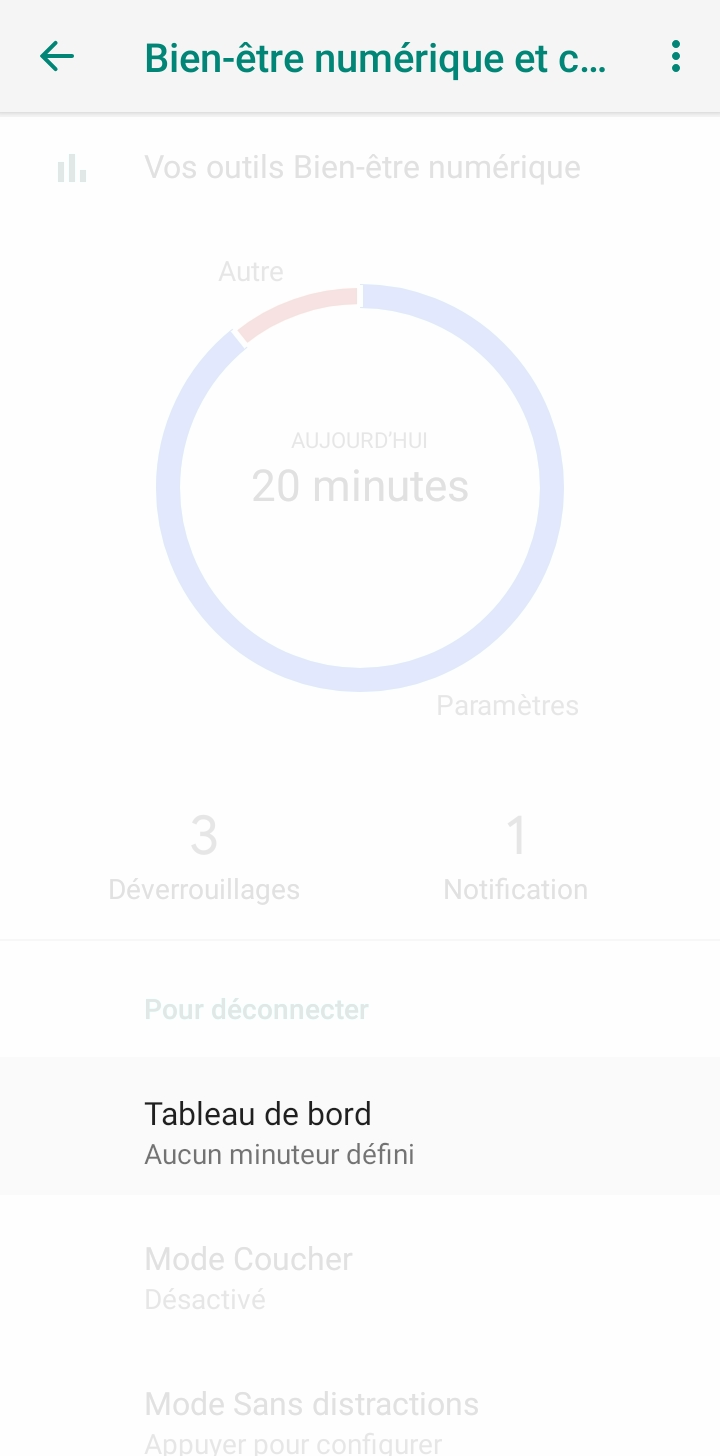

Limitar el tiempo de uso

Otra forma de mantener el control es limitar el uso de tu dispositivo o de ciertas aplicaciones a un tiempo determinado. Una vez transcurrido el tiempo, la aplicación en cuestión se desactivará durante el resto del día.

Obviamente, este indicador mide el tiempo de uso de una aplicación, pero no su utilidad. Tú decides lo que crees que es útil e importante. Para configurar estos ajustes, ve a los Ajustes de tu teléfono, luego al menú de Bienestar Digital y Control Parental y pulsa Panel en la sección para decidir cuántos minutos al día quieres usarlo.

En este menú puedes medir el tiempo que pasas en tu dispositivo y el tiempo que pasas usando cada aplicación. Aquí también se puede configurar el modo descanso, que convierte la pantalla en blanco y negro para que llame menos la atención. También en este menú, puedes configurar el modo Libre de Distracciones, que es similar a la configuración de No Molestar que vimos anteriormente.

Encontrar una solución a medida

Por supuesto, se nos ocurren muchas otras soluciones: alejar las aplicaciones menos útiles de la pantalla de inicio, elegir un paquete con una conexión limitada, obligar a hacer descansos, poner un fondo de pantalla que te incite a preguntarte si realmente quieres usar tu dispositivo, configurar la pantalla en blanco y negro… Algunas de ellas funcionarán en algunas personas, pero no en otras.

El sitio web Data Detox ofrece muchas otras soluciones. Y si estos dispositivos están ocupando realmente más espacio en tu vida del que deseas, no dudes en hablarlo con tu familia o con un adictólogo.

Hacer una copia de seguridad de tus datos

Uno de los objetivos de la seguridad informática es proteger los datos de la destrucción. Para ello, es esencial hacer copias de seguridad de tus datos con frecuencia, sobre todo porque los teléfonos son, por naturaleza, fáciles de perder o se pueden dañar. En cualquier momento puede surgir un problema, así que es mejor estar preparado de antemano.

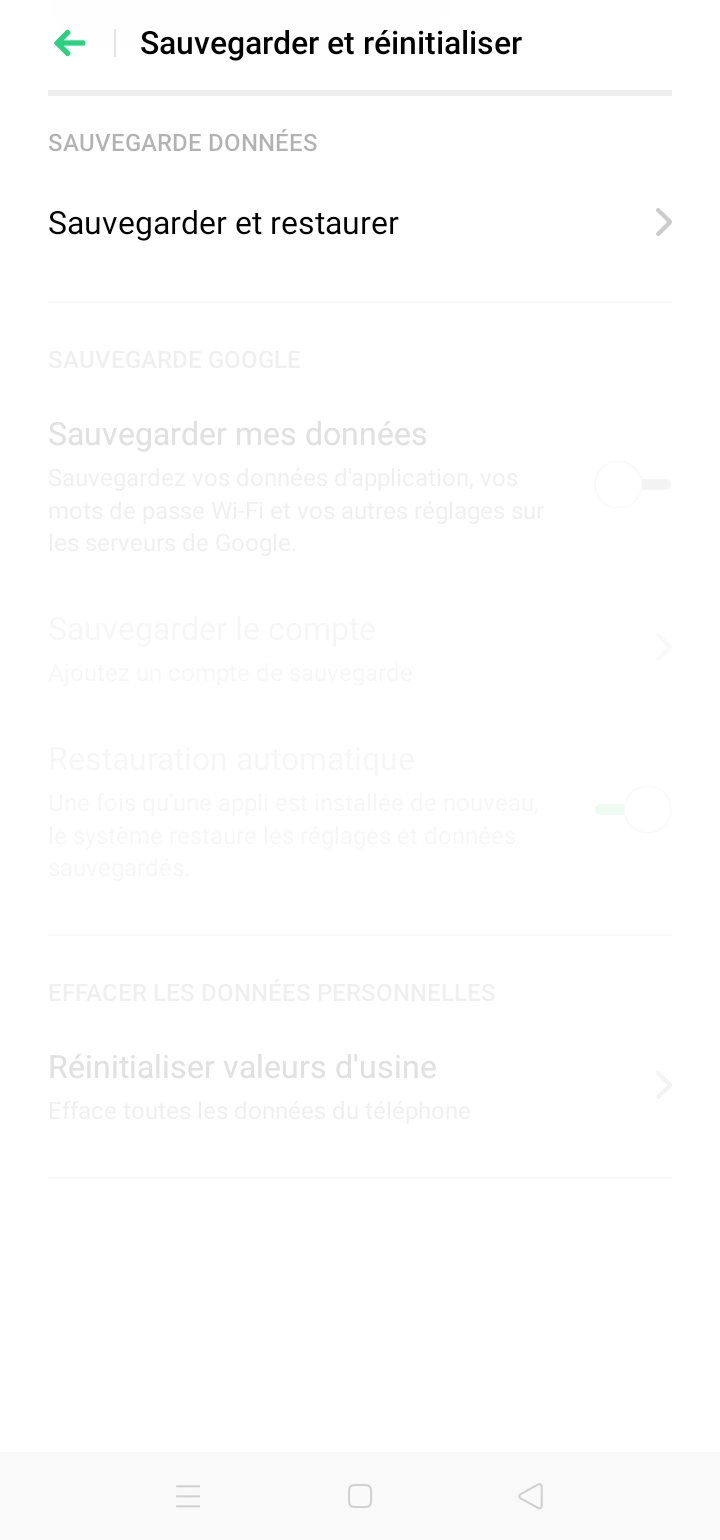

Encuentra el menú

Para hacer una copia de seguridad de tus datos, ve a los Ajustes de tu teléfono, luego al menú Otros Ajustes.

Pulsa Copia de seguridad y reinicio (en la parte inferior).

Selecciona los datos de los que deseas hacer una copia de seguridad. Una vez estés en este menú, pulsa Copia de seguridad y restauración, luego Crear copia de seguridad y elije los datos de los que desea hacer una copia de seguridad. Puedes dejar todas las casillas marcadas.

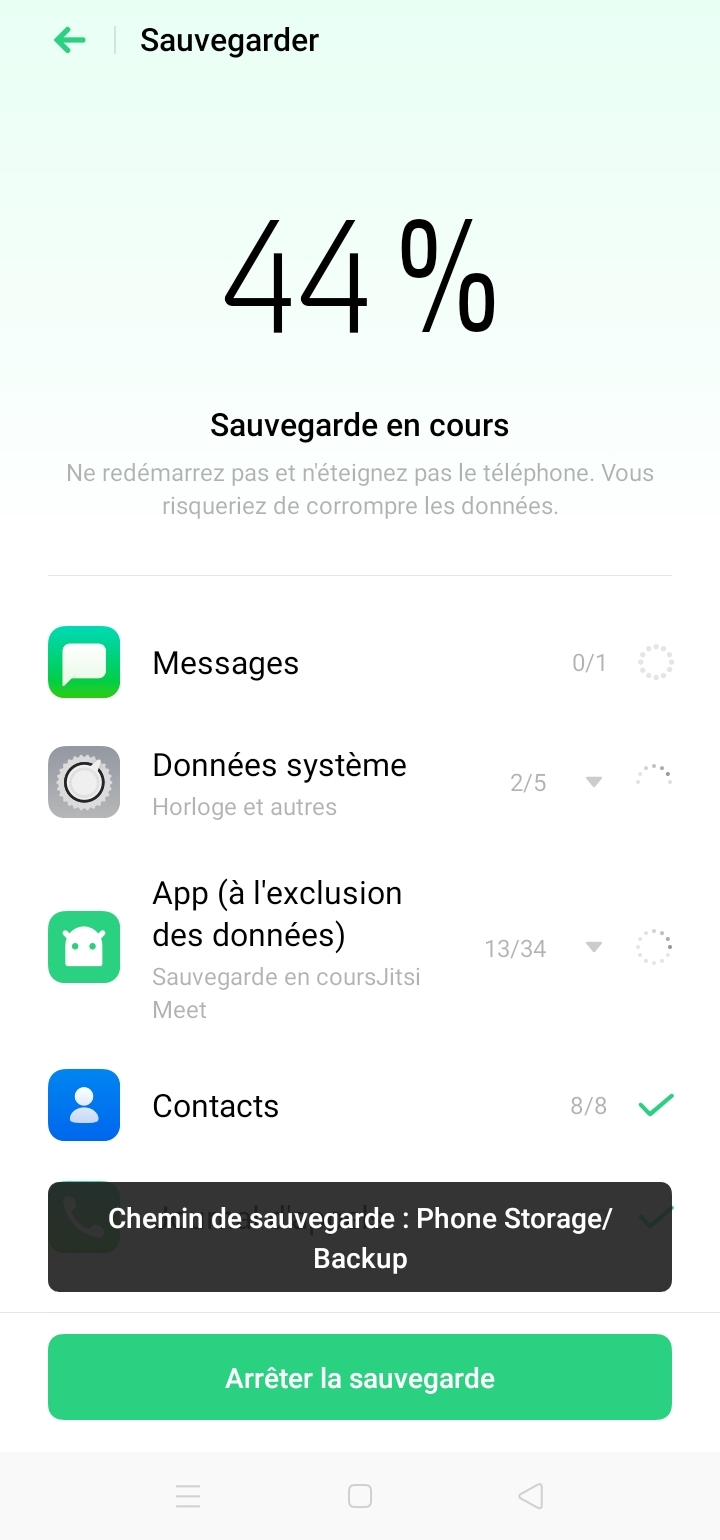

Iniciar la copia de seguridad

A continuación, pulsa Iniciar copia de seguridad y ¡ya está! Al cabo de unos instantes, la copia de seguridad se habrá completado y aparecerá en el menú. Al pulsarlo, ahora puedes restaurar los datos siempre que lo necesites. Pero no te detengas ahí.

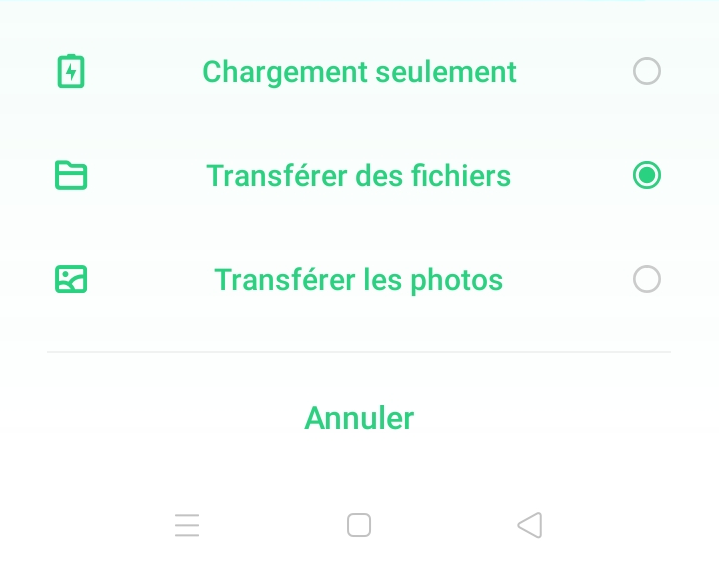

Exporta tu copia de seguridad

Para que tus datos estén realmente seguros, debes copiarlos ara poder acceder a ellos y reinstalarlos en tu teléfono si lo llegaras a perder. Para realizar esta copia, conecta tu teléfono a un compu con un cable USB. Aparecerá una notificación en tu pantalla: selecciona Transferir archivos.

Ahora puedes acceder al contenido del teléfono desde tu compu. Busca la carpeta Backup y cópiala en tu compu: es ahí en donde se almacenan tus copias.

Si no tienes un compu, también puedes introducir una tarjeta SD en tu teléfono y copiar el archivo en ella. En este caso, no olvides guardar la tarjeta SD de forma segura después (no la dejes en el teléfono, para no arriesgarte a perder las dos cosas a la vez).

Asegurar las copias de seguridad

Una buena regla de salvaguardia es la regla «3 2 1 *«, es decir:

- 3 copias de cada dato (el original en el teléfono y 2 copias)

- Al menos 2 soportes diferentes (por ejemplo, un compu y un disco duro externo o una tarjeta SD)

- Al menos 1 copia en una ubicación diferente a las demás (puede ser en línea)

- * y la estrella para indicar que estas copias de seguridad deben ser encriptadas.

Así, sea cual sea el problema que te encuentres, una de las copias de seguridad siempre estará disponible para restaurar tus datos. Ya sea un robo, un incendio, un error de funcionamiento o un problema técnico que destruya tu ordenador y tu teléfono al mismo tiempo, podrás hacer frente a todas estas situaciones.

Por supuesto, también puedes adoptar un método más sencillo si éste te parece demasiado complicado: ¡mejor tener una copia que ninguna!

Es importante elegir cuidadosamente el soporte en el que se van a almacenar tus copias. Lo ideal es que ese soporte esté encriptado. Esta breve guía publicada por la Comisión Nacional de la Informática y las Libertades (CNIL) explica cómo hacerlo en la práctica.

Algunas personas optan por que sus copias de seguridad las guarden los GAFAM u otros gigantes de Internet. Como habrás adivinado, esta no es la solución que te recomiendo. Si aún así quieres hacerlo, te sugiero que empieces por tomarte el tiempo necesario para decidir qué aplicaciones y datos vas a sincronizar en línea y cuáles es mejor guardar en otra parte.

Un último consejo: no olvides comprobar de vez en cuando que tus copias de seguridad han funcionado y que es posible restaurar tus datos. Y si prefieres una solución a medida, por ejemplo para poder hacer también una copia de seguridad de los datos de tus aplicaciones, te recomiendo utilizar las aplicaciones OandbackupX (sólo disponible en la tienda F-Droid) o TWRP.

Suprimir una cuenta de un servicio en línea

Hay mil y una buenas razones para querer cerrar una cuentas en un sitio web. ¡Veamos cómo hacerlo en la práctica!

Conoce tus derechos

Cerrar una cuenta en un servicio online es un derecho: desde que entró en vigor el Reglamento General de Protección de Datos (el GDPR) en 2018, podemos exigirle una organización que elimine todos los datos e información sobre nosotros. En teoría, todos los sitios web que te ofrecen crear una cuenta deberían ofrecerte también una forma de borrarla y los datos que contiene.

En la práctica, el proceso puede ser muy sencillo o muy complicado. A menudo, bastará con hacer clic en el botón «eliminar mi cuenta», pero algunos sitios ocultan este menú, intentan disuadirnos, nos imponen un límite de tiempo, nos obligan a ponernos en contacto con ellos por teléfono o a enviarles documentos… o incluso no ofrecen la posibilidad de hacerlo.

Buscar la opción

En cualquier caso, el primer paso es comprobar si la página en cuestión ofrece eliminar tu cuenta. Para ello, inicia sesión y ve a una sección llamada Configuración personal, Gestionar mi cuenta o algo similar. Con un motor de búsqueda, a menudo es posible encontrar rápidamente explicaciones detalladas sobre cómo hacer.

Contacta la página

Si no te dan una solución automática para eliminar tu cuenta, el segundo paso es ponerse en contacto directamente con las personas gestionan la página. La Comisión Nacional de la Informática y las Libertades (CNIL) ofrece una guía detallada para encontrar los datos de la persona a la que dirigirse, así como un modelo de carta para rellenar y enviar (es la autoridad administrativa francesa encargada de ayudarnos a hacer valer nuestros derechos en este ámbito).

Presentar una queja

Si vives en un país de la UE y si todos estos pasos han fracasado y no has recibido una respuesta satisfactoria en el plazo de 30 días, puedes reclamar a la administración encargada de este asunto en tu país y pedirle que intervenga.

En Francia, es la CNIL. En caso de práctica ilegal, la CNIL puede sancionar al sitio web y obligarlo a eliminar tu cuenta y tus datos. Por desgracia, el tiempo que se tarda en obtener una respuesta de ellos suele ser demorado.

Entender los contratos de los servicios que usamos

Para utilizar un servicio en línea, generalmente hay que aceptar sus condiciones de uso (o TyC), ¡incluso en los casos en los que no puede rechazarlas de todos modos! Veamos cómo navegar por estos complicados documentos.

Comprender de qué se trata

Aunque las aceptamos mecánicamente, estas casillas que marcamos antes de acceder a un servicio pueden tener consecuencias importantes, sobre todo para la protección de nuestros datos y la propiedad de los contenidos que producimos (nuestros comentarios, publicaciones, vídeos, etc.).

Desgraciadamente, los términos y condiciones de la mayoría de los servicios en línea son simplemente incomprensibles y a veces incluso ilegales: Google, Facebook, Apple y muchos otros ya han sido condenados por ello. Además, estas empresas suelen permitirse la posibilidad de cambiar estos contenidos cuando lo deseen.

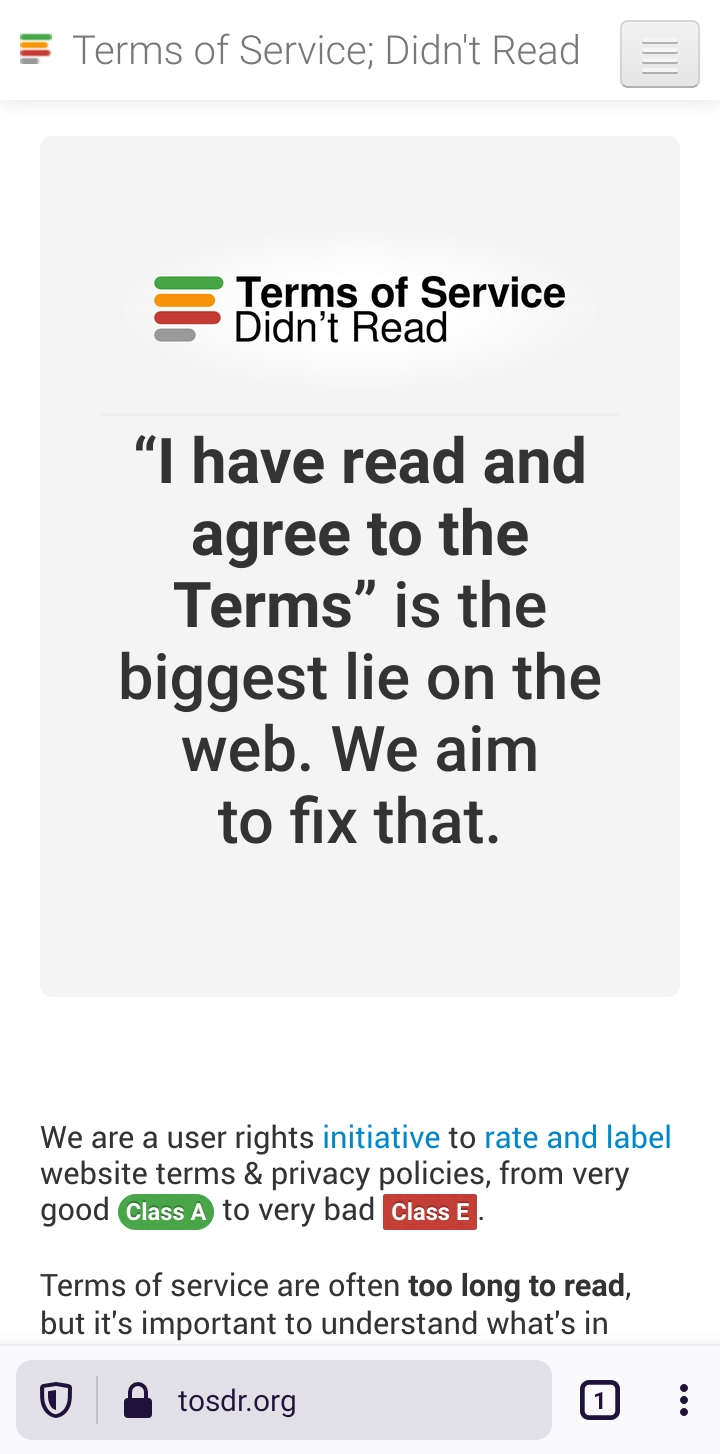

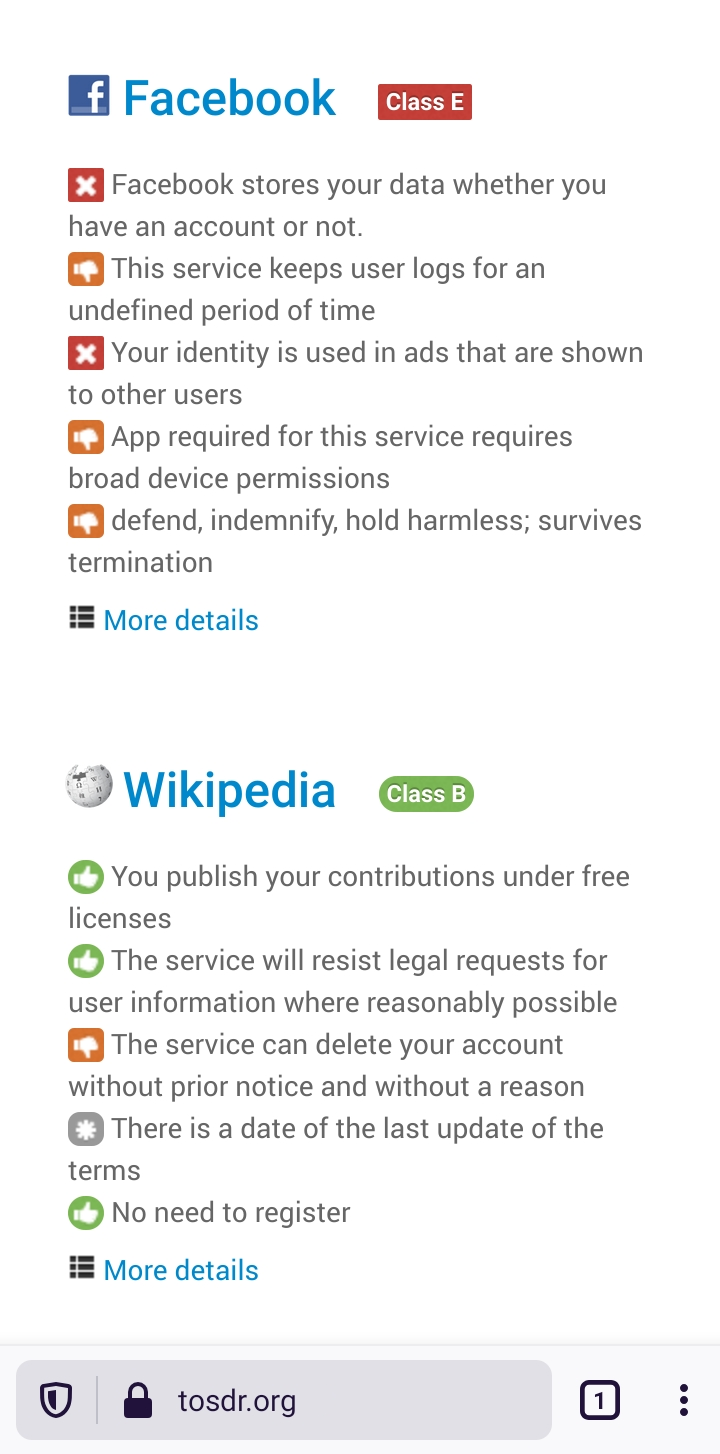

Encontrar la información esencial

Afortunadamente, algunos servicios en línea son más éticos que los de los gigantes de Internet. Los miembros del proyecto Terms of Service;Didn’t Read (Tos;DR) se han tomado la molestia de resumir y explicar estos contratos de forma comprensible.

La herramienta aun no traducida al español Open Terms Archive te permite seguir y encontrar los cambios en las condiciones generales de los principales proveedores de servicios en línea. Es útil para comparar las diferentes versiones a lo largo del tiempo.